ZXV10 T800数据安全与备份策略:防数据丢失的终极方案

发布时间: 2024-12-20 16:23:00 阅读量: 4 订阅数: 8

ZXV10 T800(V1.1.1) 常用操作指导说明手册.zip

# 摘要

随着信息技术的快速发展,数据安全与备份策略变得日益重要。本文首先阐述了数据安全与备份策略的重要性,随后深入分析了ZXV10 T800系统的特点及数据安全的理论基础。文中详细探讨了ZXV10 T800数据备份策略的制定与实践,包括定期与实时备份的选择、备份方法和工具,以及备份任务的配置和管理。进一步地,本文探讨了数据恢复技术的选择与应用,并通过案例分析展示了实际操作过程。最后,文章讨论了高级数据加密技术和数据安全管理的合规性问题。本文旨在提供一个全面的视角,针对ZXV10 T800系统的数据安全和备份策略进行深入研究,以期为相关领域提供指导和参考。

# 关键字

数据安全;备份策略;ZXV10 T800系统;数据恢复;灾难恢复;数据加密技术

参考资源链接:[ZXV10 T800(V1.1)快速连接使用指南 R1.2](https://wenku.csdn.net/doc/6412b723be7fbd1778d493ac?spm=1055.2635.3001.10343)

# 1. 数据安全与备份策略的重要性

在这个信息爆炸的时代,数据成为了企业最重要的资产之一。数据安全与备份策略的重要性不言而喻,它们是企业信息安全的两大支柱。没有稳固的数据安全,企业可能面临数据泄露、损坏或被非法访问的风险;而备份策略则确保在灾难发生时,企业能够迅速恢复重要数据,最小化业务中断的影响。

数据安全不仅涉及到防止恶意攻击,还包括日常的数据完整性维护,比如防误删除、防病毒、防篡改等。备份策略则是企业风险管理计划的关键组成部分,它要求对业务数据进行全面而系统的备份,并能够快速地将数据还原到备份前的状态。没有良好的备份习惯和策略,一旦发生硬件故障或人为错误,后果可能是灾难性的。

因此,企业在日常运营中必须重视数据安全与备份策略的制定和执行,保障业务连续性和数据的完整性。接下来的章节中,我们将探讨ZXV10 T800系统的功能与架构,以及如何针对该系统制定合适的数据安全与备份策略。

# 2. ZXV10 T800系统概述

## 2.1 ZXV10 T800的功能与架构

### 2.1.1 设备功能介绍

ZXV10 T800 是一款先进的视频会议系统,它将高质量视频、音频通信及数据协作融为一体,旨在为用户提供无缝的沟通体验。T800系统的主要功能可以概括为以下几个方面:

- **高清视频通信**:支持高达1080p的全高清视频通信,确保会议中视觉信息的清晰传达。

- **多点视频会议**:具备强大的多点视频会议功能,能够实现多地点、多终端的高效协作。

- **数据共享与协作**:集成了白板、文件共享、桌面共享等功能,方便会议参与者进行实时的数据协作。

- **智能语音技术**:采用先进的回声消除和噪声抑制技术,确保语音传输的清晰度。

- **安全特性**:提供多重安全保障措施,包括数据加密、网络隔离、用户认证等,满足企业级用户的数据安全需求。

- **可扩展性**:支持云服务,以及与第三方服务和应用的集成,具备良好的系统可扩展性。

### 2.1.2 系统架构分析

ZXV10 T800 的系统架构是设计用来支持以上功能的高效运行。系统的架构包括硬件、软件和网络协议三个层面:

- **硬件层**:包括T800的视频会议终端,具有高性能的处理器、高清摄像头和音频设备,确保数据采集和处理的高效性。

- **软件层**:运行在终端上的是ZXV10 T800专用的操作系统和应用程序,它们负责处理视频、音频信号和用户输入的数据。

- **网络协议层**:T800支持多种网络协议和标准,包括H.323、SIP等,确保与其他视频会议系统的兼容性。

系统架构的设计充分考虑了易用性、稳定性和扩展性,使得T800在各种复杂的网络环境中都能提供稳定的视频会议服务。

```mermaid

flowchart LR

A[用户] -->|视频/音频信号| B[硬件层]

B -->|处理后信号| C[软件层]

C -->|编码/解码| D[网络协议层]

D -->|传输| E[远程用户]

```

通过以上架构,ZXV10 T800实现了高效的数据处理和稳定的服务传输。每个层次都发挥了重要作用,共同保障了系统的整体性能。

## 2.2 数据安全的理论基础

### 2.2.1 数据安全的定义与需求

数据安全是指保护数据免受未经授权访问、泄露、篡改或破坏的实践和策略。为了满足数据安全的需求,必须考虑以下几个方面:

- **机密性**:保证数据只被授权的个人或系统访问。

- **完整性**:确保数据在存储和传输过程中未被非法篡改。

- **可用性**:保证授权用户可以及时访问所需的数据。

在ZXV10 T800系统中,数据安全还涉及到视频会议记录的存储和传输,这要求系统具备防止数据泄露和未经授权访问的能力。

### 2.2.2 数据安全的威胁与防御机制

数据安全面临的威胁多种多样,包括但不限于黑客攻击、内部滥用、意外泄露等。为应对这些威胁,ZXV10 T800采用了多种防御机制:

- **数据加密**:通过加密技术保护数据在存储和传输过程中的安全。

- **访问控制**:实施用户认证和权限管理,确保只有授权用户能够访问敏感数据。

- **网络隔离**:将视频会议系统与公共网络隔离开来,减少被攻击的风险。

- **安全审计**:记录系统活动日志,以便在出现安全事件时进行调查和追踪。

通过这些防御措施,ZXV10 T800能够为用户提供一个安全可靠的数据通信环境。在下一章节中,我们将详细探讨数据备份策略,作为数据安全管理体系的重要组成部分。

# 3. ZXV10 T800数据备份策略

## 3.1 备份策略的理论与方法

### 3.1.1 定期备份与实时备份的选择

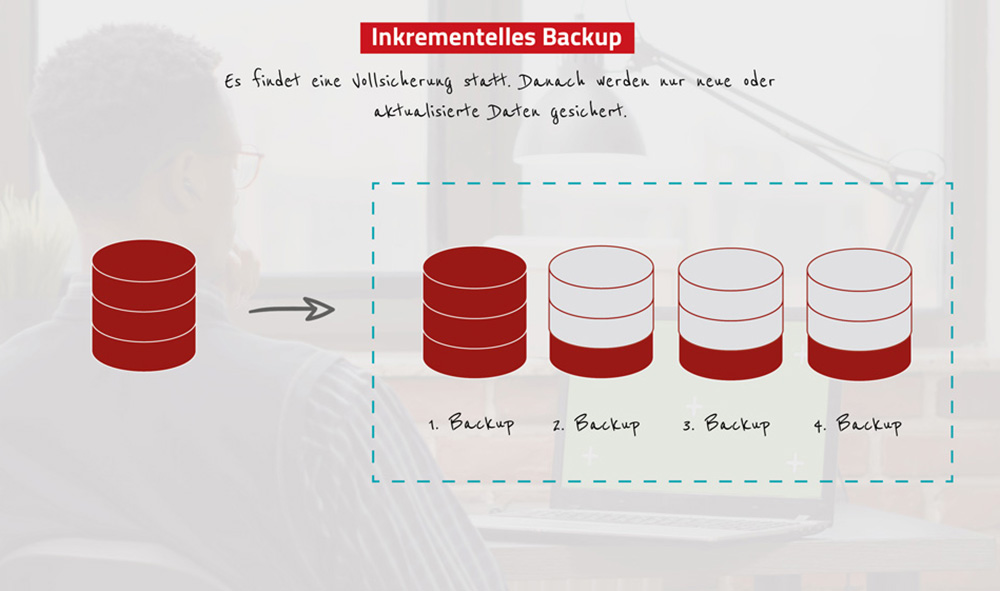

在实际的数据管理过程中,备份策略的选择对于数据的安全性至关重要。定期备份(周期性备份)和实时备份(连续备份或增

0

0