【数据结构深化】:树和二叉树的66个突破技巧

发布时间: 2025-01-04 01:25:53 阅读量: 6 订阅数: 11

数据结构实验报告二叉树.doc

# 摘要

本文系统地介绍了树和二叉树的基础知识、遍历算法、构建与修改技巧、高级算法技巧以及实际应用案例,全面探讨了树结构在计算机科学中的重要性和应用。通过对不同树结构的遍历方法及其时间复杂度的分析,本文深入阐述了二叉树遍历的理论与实践。同时,文章详细介绍了二叉树的构建和修改,包括插入、删除、旋转和平衡维护技术,以及如何构建特定类型的二叉树以优化性能。此外,本文还探讨了二叉树的高级算法技巧,如路径和问题、深度优先与广度优先搜索、剪枝与优化策略。通过实践应用案例,如文件系统、语法分析树、数据库索引和游戏AI,本文展示了树和二叉树在解决实际问题中的强大能力。最后,本文展望了树结构和二叉树的未来发展方向,包括多叉树的创新、大数据处理中的应用以及机器学习中树模型的进化。

# 关键字

树结构;二叉树;遍历算法;构建与修改;高级算法;实践应用;未来发展方向

参考资源链接:[数据结构习题集:1800题详解+高校试题&答案](https://wenku.csdn.net/doc/37zekj7s6j?spm=1055.2635.3001.10343)

# 1. 树和二叉树的基础知识

树是一种数据结构,它模拟了具有层级关系的数据的存储方式。在计算机科学中,树结构广泛应用于文件系统、数据库索引、网络路由等领域。一个树由节点和连接这些节点的边组成,每个节点可能有多个子节点,但只有一个父节点(根节点除外)。树的两个关键属性是节点的深度(从根到节点的边的数量)和高度(从节点到叶的最长路径的边的数量)。

二叉树是一种特殊的树,其中每个节点最多有两个子节点,通常称为左子节点和右子节点。二叉树在计算机科学中尤其重要,因为它们的性质使得许多操作(如搜索、插入和删除)可以以一种高效的方式进行。理解二叉树的基础知识是掌握更高级数据结构和算法的关键。

在本章中,我们将介绍树的基本概念,然后详细探讨二叉树的特性和结构。我们会从二叉树的定义开始,讨论它的不同类型(如完全二叉树、平衡二叉树等),以及它们在实际应用中的重要性。通过学习本章,读者将建立起树和二叉树的坚实基础,为后续更复杂主题的学习打下坚实的基础。

# 2. 深入理解树的遍历算法

在数据结构的世界里,树是一种非线性的数据结构,其内部的节点与子节点之间的关系构成了层次分明的层级结构。树的遍历是指按照某种规则访问树中每个节点一次且仅一次的过程。掌握树的遍历算法对于数据结构的深入理解和应用至关重要。

## 2.1 树的遍历理论

### 2.1.1 遍历的分类与概念

树的遍历主要分为深度优先遍历和广度优先遍历两大类。深度优先遍历(Depth First Search,DFS)如同其名,尝试尽可能深地进入树的分支。广度优先遍历(Breadth First Search,BFS)则从树的根节点开始,逐层向叶子节点方向扩展。

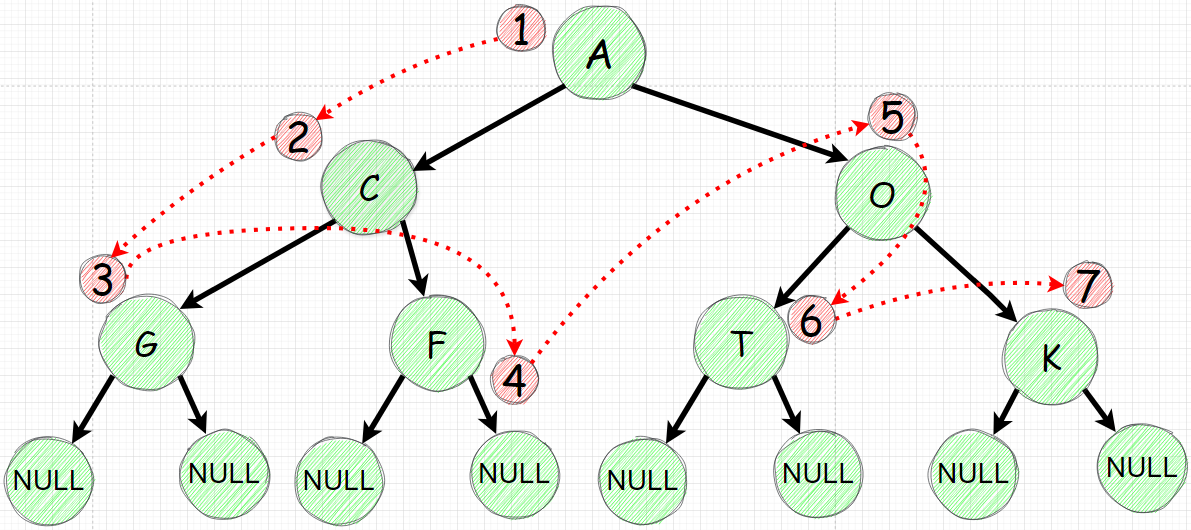

深度优先遍历有三种常见的遍历方式:前序遍历、中序遍历和后序遍历。这三种遍历方式的区别在于访问节点的顺序不同:

- 前序遍历(Pre-order):先访问根节点,然后递归地进行前序遍历左子树,接着递归地进行前序遍历右子树。

- 中序遍历(In-order):先递归地进行中序遍历左子树,然后访问根节点,最后递归地进行中序遍历右子树。

- 后序遍历(Post-order):先递归地进行后序遍历左子树,然后递归地进行后序遍历右子树,最后访问根节点。

广度优先遍历则通常通过使用队列这一数据结构来实现,即按照层级的顺序依次访问每个节点。

### 2.1.2 遍历算法的时间复杂度分析

树的遍历算法的时间复杂度主要取决于树中节点的数量,即O(n),其中n是节点的总数。因为每访问一个节点,都会将其标记为已访问,所以每个节点仅被访问一次。由于树的结构本身复杂,但遍历算法的执行过程相对简单,所以空间复杂度主要受树的形状影响,最坏情况下为O(n),即在极端不平衡的情况下,空间复杂度会达到最大。

## 2.2 二叉树的遍历实践

### 2.2.1 前序、中序、后序遍历的实现

下面是使用Python实现的三种遍历方式的代码示例:

```python

class TreeNode:

def __init__(self, val=0, left=None, right=None):

self.val = val

self.left = left

self.right = right

def preorder_traversal(root):

if root:

print(root.val, end=' ')

preorder_traversal(root.left)

preorder_traversal(root.right)

def inorder_traversal(root):

if root:

inorder_traversal(root.left)

print(root.val, end=' ')

inorder_traversal(root.right)

def postorder_traversal(root):

if root:

postorder_traversal(root.left)

postorder_traversal(root.right)

print(root.val, end=' ')

```

**参数说明:**

- `root`:树的根节点。

- `print(root.val, end=' ')`:访问节点时输出节点值。

**代码逻辑说明:**

- 对于前序遍历,首先访问根节点,然后递归地访问左子树,最后递归地访问右子树。

- 中序遍历首先递归地访问左子树,然后访问根节点,最后递归地访问右子树。

- 后序遍历先递归地访问左子树,然后递归地访问右子树,最后访问根节点。

### 2.2.2 层次遍历的实现与优化

层次遍历通常使用队列来实现,下面是一个层次遍历的Python代码示例:

```python

from collections import deque

def levelorder_traversal(root):

if not root:

return

queue = deque([root])

while queue:

current = queue.popleft()

print(current.val, end=' ')

if current.left:

queue.append(current.left)

if current.right:

queue.append(current.right)

```

**参数说明:**

- `root`:树的根节点。

- `queue`:使用`deque`双端队列来存储待访问的节点。

**代码逻辑说明:**

- 初始化一个队列并将根节点加入队列。

- 当队列不为空时,循环访问队列中的节点。

- 每次从队列中取出一个节点进行访问,并将其左右子节点(如果存在)加入队列中。

- 直到队列为空,遍历完成。

层次遍历的优化通常包括减少内存消耗以及提高遍历效率,比如可以使用标志位来区分同一层中的节点。

## 2.3 特殊树结构的遍历方法

### 2.3.1 完全二叉树和满二叉树的遍历

完全二叉树和满二叉树是二叉树的两种特殊形态。完全二叉树是指除了最后一层外,其他每层的节点数都是满的,并且最后一层的节点都连续集中在左边;满二叉树则是每一层都有节点,并且都是满的。对于这两种特殊树结构,遍历算法与其他普通二叉树相同,但实现时可以针对其特点进行优化。

### 2.3.2 平衡二叉树和红黑树的遍历技巧

平衡二叉树(如AVL树)和红黑树都是自平衡的二叉搜索树。遍历这些特殊树时,可以利用树的平衡性质来优化遍历过程,例如通过记录节点颜色信息和平衡因子来减少不必要的遍历。红黑树的特殊性质使得其在平衡调整时保持遍历的高效性。

遍历二叉树是很多树相关算法的基石,深入理解这些遍历方法对于解决更复杂的树结构问题是必不可少的。下一章节,我们将探讨二叉树的构建和修改技巧,进一步加深我们对二叉树操作的理解。

# 3. 二叉树的构建和修改技巧

## 3.1 二叉树的基本构建方法

二叉树是一种特殊的树结构,其中每个节点最多有两个子节点。构建二叉树是计算机科学中的一项基本技能,它不仅在算法和数据结构的设计中占据中心位置,而且也是许多高级数据结构的基础。

### 3.1.1 递归构建方法

递归构建二叉树是通过递归函数来实现的。这种方法的关键在于先创建根节点,然后递归地为根节点的每个子节点创建其左右子树。

```python

class TreeNode:

def __init__(self, value):

self.val = value

self.left = None

self.right = None

def insert_recursive(root, value):

if root is None:

return TreeNode(value)

else:

if value < root.val:

root.left = insert_recursive(root.left, value)

else:

root.right = insert_recursive(root.right, value)

return root

```

在上述Python代码中,`insert_recursive`函数是一个递归函数,用于在二叉搜索树中插入一个新值。它首先

0

0