掌讯3158数据加密全攻略:确保数据传输安全的高级措施

发布时间: 2024-12-03 10:51:17 阅读量: 15 订阅数: 23

参考资源链接:[掌讯3158规格书安卓导航主板掌](https://wenku.csdn.net/doc/6412b700be7fbd1778d48bd3?spm=1055.2635.3001.10343)

# 1. 数据加密的概念和重要性

## 数据加密简介

在数字化信息时代,数据加密是信息安全领域的基石。它通过特定的算法将数据转换成密文,使得未经授权的个体无法解读原始信息。无论是个人隐私保护还是企业商业秘密,数据加密在信息安全中扮演着至关重要的角色。

## 加密的重要性

加密技术能够防止数据在存储和传输过程中被非法获取、篡改或泄露。尤其在云计算、电子商务和移动通信等领域,数据加密不仅是法规合规的需要,更是对用户隐私的基本尊重。随着技术的发展,加密方法也在不断进步,为日益增长的安全威胁提供解决方案。

## 数据加密的广泛影响

数据加密的应用早已超越技术领域,延伸至社会经济的各个层面。国家和企业利用加密技术保障国家安全和商业利益,个人则用它来保护个人隐私。从保障个人通信的安全到保护银行交易的机密性,数据加密的影响力无处不在。

# 2. 掌握数据加密的理论基础

## 2.1 加密技术的分类和原理

### 2.1.1 对称加密与非对称加密

对称加密和非对称加密是两种主要的加密技术,它们在密钥管理、加密速度和使用场景上有着根本的区别。

#### 对称加密

在对称加密中,加密和解密使用相同的密钥。这种加密方式的速度通常很快,适合大量数据的加密处理。然而,对称加密的密钥分发问题是一个主要挑战,因为密钥必须安全地传输给通信双方,否则任何拦截到密钥的第三方都能够解密信息。

**示例算法**:AES (Advanced Encryption Standard)

```python

from Crypto.Cipher import AES

from Crypto.Util.Padding import pad

from Crypto.Random import get_random_bytes

# AES加密

def aes_encrypt(plaintext, key):

# 生成随机初始化向量

iv = get_random_bytes(AES.block_size)

cipher = AES.new(key, AES.MODE_CBC, iv)

# 对数据进行加密和填充

ciphertext = cipher.encrypt(pad(plaintext.encode('utf-8'), AES.block_size))

return iv, ciphertext

key = b'your-secret-key-16bytes' # AES密钥长度必须是16、24或32字节

data = 'This is a secret message'

iv, ciphertext = aes_encrypt(data, key)

```

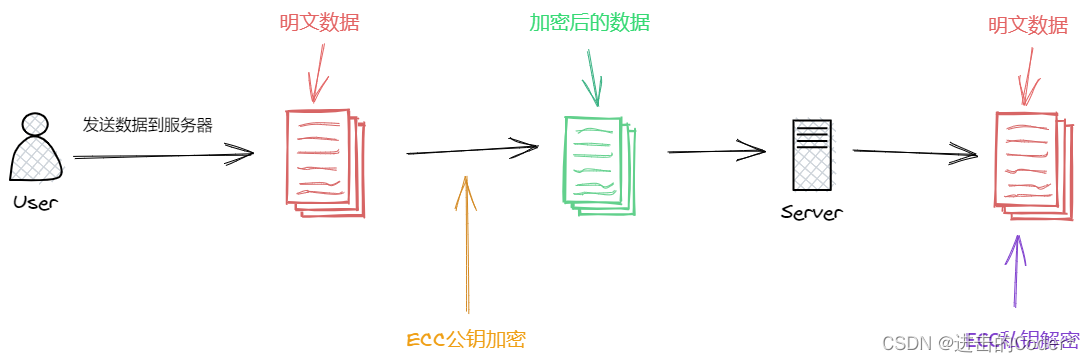

#### 非对称加密

与对称加密不同,非对称加密使用一对密钥:一个公钥和一个私钥。公钥可以公开分享,用于加密数据,而私钥必须保密,用于解密数据。这种方法解决了密钥分发的问题,因为公钥可以公开传输。然而,非对称加密的速度比对称加密慢很多,通常用于加密对称密钥或者数字签名。

**示例算法**:RSA (Rivest–Shamir–Adleman)

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import base64

# RSA密钥生成

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# RSA加密

def rsa_encrypt(plaintext, public_key):

public_key_obj = RSA.import_key(public_key)

cipher = PKCS1_OAEP.new(public_key_obj)

ciphertext = cipher.encrypt(plaintext.encode('utf-8'))

return base64.b64encode(ciphertext)

data = 'This is a secret message'

ciphertext = rsa_encrypt(data, public_key)

```

### 2.1.2 哈希函数和数字签名

哈希函数和数字签名是构建数据完整性和身份验证的关键技术。

#### 哈希函数

哈希函数将任意长度的输入数据转换成固定长度的输出(哈希值),并且输出的哈希值通常很难逆向推导输入数据。哈希函数是单向的,即使很小的输入变化也会导致输出哈希值的巨大变化,这被称为雪崩效应。哈希函数常用于密码存储、数据完整性校验和防篡改。

**示例算法**:SHA-256

```python

import hashlib

def sha256_hash(data):

# 创建一个sha256 hash对象

hasher = hashlib.sha256()

# 更新hash对象的数据,这里是我们的数据

hasher.update(data.encode('utf-8'))

# 返回数据的哈希值

return hasher.hexdigest()

data = 'This is a secret message'

hash_value = sha256_hash(data)

print(hash_value)

```

#### 数字签名

数字签名是一种证明文件或消息完整性的电子方式,与传统的手写签名或印章类似,但它们使用了非对称加密技术。发送者使用私钥对文件或消息的哈希值进行加密,接收者可以使用发送者的公钥解密这个哈希值,与自己计算的哈希值进行比对,以验证数据的完整性及发送者的身份。

数字签名的使用流程:

1. 发送方生成消息的哈希值。

2. 发送方使用私钥对哈希值进行加密,生成签名。

3. 发送方将原始消息和签名一起发送给接收方。

4. 接收方使用发送方的公钥解密签名,得到哈希值。

5. 接收方对收到的原始消息计算哈希值。

6. 接收方比较两个哈希值,如果它们相同,则签名有效,消息未被篡改。

```python

from Crypto.PublicKey import RSA

from Crypto.Signature import pkcs1_15

from Crypto.Hash import SHA256

# 假设已经有一个消息和发送方的私钥

message = 'This is a secret message'

private_key = RSA.import_key(private_key)

# 创建一个签名器对象,使用私钥和SHA256

hash_obj = SHA256.new(message.encode('utf-8'))

signer = pkcs1_15.new(private_key)

signature = signer.sign(hash_obj)

# 发送消息和签名给接收方...

```

## 2.2 密码学中的安全协议

### 2.2.1 SSL/TLS协议

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)是应用最广泛的网络通信安全协议,它们负责在客户端和服务器之间建立安全的通信连接。TLS是SSL的后继者,提供了更强大的加密和安全性。TLS协议通过使用非对称加密来安全交换密钥,然后在通信过程中使用对称加密进行高效的数据传输。

TLS协议的握手过程大致如下:

1. 客户端发起一个安全连接请求。

2. 服务器响应并提供其数字证书。

3. 客户端验证服务器的证书。

4. 客户端使用服务器的公钥加密一个随机数(pre-master secret)并发送给服务器。

5. 服务器使用私钥解密得到pre-master secret。

6. 客户端和服务器利用pre-master secret生成会话密钥。

7. 客户端和服务器使用会话密钥进行对称加密通信。

### 2.2.2 IPsec协议

IPsec(Internet Protocol Security)是为IP数据包提供加密和认证的一种协议,主要用于确保IP通信的安全。它工作在网络层,因此可以为使用IP协议的任何应用提供保护,而不依赖于应用层协议。IPsec通常用于VPN(虚拟私人网络)中,确保数据包在传输过程中的机密性和完整性。

IPsec协议的关键组成部分包括:

- AH(Authentication Header):提供数据源认证、数据完整性校验和抗重放保护。

- ESP(Encapsulating Security Payload):提供数据加密、数据源认证、数据完整性校验和抗重放保护。

IPsec使用以下两种模式:

- 传输模式:仅加密数据负载,不加密IP头。

- 隧道模式:加密整个IP数据包,包括IP头。

在隧道模式中,数据包在发送前被封装在一个新的IP头中,这允许数据包在一个安全的隧道内传输。这种方式在VPN中非常有用,因为它允许整个网络流量被保护。

## 2.3 数据加密的法律和伦理问题

### 2.3.1 数据保护法规概述

随着数据泄露和隐私侵犯事件的频发,全球范围内的数据保护法律也逐渐完善。欧盟的《通用数据保护条例》(GDPR)、美国的《加州消费者隐私法》(CCPA)和中国的《网络安全法》等,都对数据加密提出了明确的要求。这些法律不仅仅强调了企业要保护用户数据不被未授权访问,而且强调了数据加密作为一种核心技术手段的重要性。

企业和组织必须遵守相关法律规定,了解并实施数据加密措施来保证客户数据的安全。此外,加密策略的制定还需要考虑跨境数据传输中的合规性,以避免违法行为和潜在的罚款。

### 2.3.2 加密与隐私权的平衡

加密技术能够提供强有力的数据保护,但也可能与隐私权产生冲突。例如,政府机构在调查犯罪时,可能需要访问加密的数据。这种情况下,法律上可能要求企业或个人提供解密密钥,即使这可能违反了加密的原则。

因此,在实施数据加密时,企业和组织需要找到保护数据安全与遵守隐私权法律之间的平衡点。这通常要求法律顾问的参与,以及制定明确的内部政策,确定在什么情况下可以提供解密的密钥。另外,使用零知识证明等技术也可以在不暴露密钥的情况下验证数据的完整性和有效性。

以上为第二章的内容,其中包含了加密技术的分类和原理、密码学中的安全协议、数据加密的法律和伦理问题等重要知识点,为读者提供了对数据加密概念深入理解的理论基础。

# 3. 实施数据加密的实践技巧

## 3.1 加密算法的选择和应用

### 3.1.1 AES、RSA等算法的实用案例

在现代信息技术中,实现数据加密的核心在于使用合适的加密算法。其中,高级加密标准(AES)和公钥加密标准(RSA)是最为广泛应用的算法之一。AES是一种对称密钥加密算法,广泛应用于各种软件和硬件中以保护电子数据。RSA是一种非对称加密算法,常用于加密需要安全传输的数据,如电子邮件和银行事务。

#### AES实用案例分析

AE

0

0