【爬虫中的数据安全】:数据传输加密技术的实战应用

发布时间: 2024-09-11 22:43:41 阅读量: 144 订阅数: 58

爬虫项目实战教程适合初学者,多个教程样例供参考

# 1. 爬虫与数据安全概述

## 爬虫技术的发展与应用

随着互联网的蓬勃发展,爬虫技术作为数据采集的重要手段,广泛应用于搜索引擎、市场分析、社交媒体监控等领域。然而,数据采集的行为不断引发隐私保护和数据安全的争议。

## 数据安全的重要性

数据安全是指在数据收集、处理、传输和存储等各个环节中保护数据免受未授权访问、泄露或其他形式的侵害。在爬虫技术中,合理地处理数据安全问题,不仅是为了遵守相关法规,更是为了维护个人和企业的利益。

## 爬虫与数据安全的关系

爬虫开发者在设计爬虫程序时,必须考虑到数据安全问题。如何在提高数据采集效率的同时,保护目标网站的安全和采集到的数据不被非法使用,是一个重要的议题。本章节将探讨爬虫活动中数据安全的基本原则和最佳实践。

# 2. 数据加密的基础知识

## 2.1 数据加密的原理与分类

### 2.1.1 对称加密与非对称加密的对比

对称加密与非对称加密是数据加密领域的两大基石。在对称加密中,加密和解密使用同一个密钥。这种方法通常速度较快,适用于大量数据的加密。然而,密钥的安全传输与管理是一大挑战,因为如果密钥落入他人之手,加密的信息就可以轻易地被解密。

对称加密的一个典型代表是AES(Advanced Encryption Standard),其密钥长度可以是128、192或256位。AES的加密过程包括多个转换步骤,如字节替换、行移位、列混淆等。它的设计目标是在保持高效的同时,提供非常高的安全性。

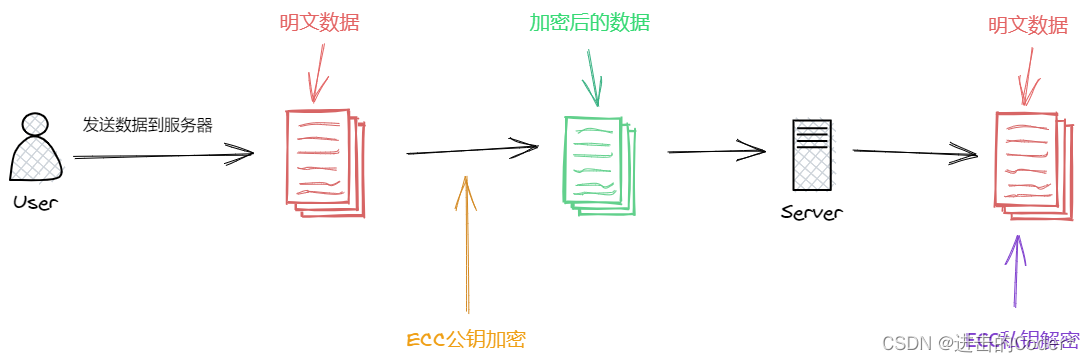

非对称加密则使用一对密钥,一个公钥和一个私钥。公钥可以公开分享,用于加密数据,而私钥必须保密,用于解密。非对称加密解决了密钥分发的问题,但是计算上更复杂,因此效率较低。

RSA是使用最广泛的非对称加密算法之一,它基于大数的因数分解问题。RSA的安全性在于这样一个事实:将两个大质数相乘容易,而将乘积再分解回原始质数却极其困难。

### 2.1.2 散列函数与消息认证码

散列函数是一种将任意长度的数据映射到固定长度的输出的函数,这个输出通常称为数据的散列值或哈希值。散列函数最重要的特性之一是单向性,意味着从散列值几乎不可能反推出原始数据。

散列函数常用于验证数据的完整性。例如,在数据传输过程中,发送方计算数据的散列值,并将散列值与数据一起发送。接收方收到数据后,重新计算散列值,如果两个散列值匹配,则可以确认数据在传输过程中未被篡改。

消息认证码(Message Authentication Code, MAC)是一种结合了密钥的散列函数,用于确保数据的完整性和认证。发送方使用密钥和算法对数据生成一个MAC码,接收方使用相同的密钥和算法对接收的数据生成MAC码,若两个MAC码相同,则数据没有被修改。

## 2.2 常用的数据加密算法

### 2.2.1 AES加密算法详解

AES加密是一种广泛应用于数据加密的算法,具有高效、安全的特点。AES加密涉及三个基本操作:SubBytes(替换字节)、ShiftRows(行移位)和MixColumns(列混淆)。AES支持三种不同的密钥长度:128位、192位和256位。密钥长度越长,安全性越高,但同时也会增加加密和解密过程的计算开销。

### 2.2.2 RSA算法的应用与优势

RSA算法是基于大数分解难题的非对称加密技术,它不仅用于加密和解密数据,还常用于数字签名和身份验证。RSA算法的安全性建立在这样的事实之上:已知n(n是两个大质数的乘积),很难找到这两个质数。RSA密钥对的生成涉及到选择两个大质数,计算它们的乘积,并根据一定的数学规则生成公钥和私钥。

### 2.2.3 混合加密系统的设计与实现

混合加密系统结合了对称加密和非对称加密的优点。在这种系统中,非对称加密用于安全地交换对称加密的密钥,而对称加密用于加密实际的数据。使用这种策略时,可以利用非对称加密的密钥分发能力,并结合对称加密的高效性,从而达到既安全又高效的加密目的。

# 3. 数据传输加密技术实践

## 3.1 HTTPS协议的加密机制

### 3.1.1 SSL/TLS握手过程分析

HTTPS协议,即HTTP over SSL/TLS,是HTTP的安全版,它通过SSL(安全套接层)或TLS(传输层安全性协议)在客户端和服务器之间建立一个加密通道。SSL/TLS握手是建立安全连接的关键步骤,它确保数据传输过程中的机密性和完整性。

SSL/TLS握手过程大致可以分为以下几个步骤:

1. **客户端Hello**:客户端向服务器发送一个"Hello"请求,其中包含客户端支持的SSL/TLS版本和加密算法列表。

2. **服务器Hello**:服务器响应客户端的请求,选择客户端提供的加密算法,并发送服务器的数字证书。

3. **证书验证**:客户端验证服务器证书的有效性,包括证书是否由受信任的CA签发,证书是否过期等。

4. **密钥交换**:客户端和服务器使用服务器证书中的公钥对一个随机生成的密钥(也称为“会话密钥”)进行加密,然后交换。

5. **完成握手**:双方使用会话密钥进行加密通信。

下面是一个简化的SSL/TLS握手过程的代码示例:

```plaintext

Client: ClientHello

Server: ServerHello, Certificate, ServerHelloDone

Client: ClientKeyExchange, ChangeCipherSpec, Finished

Server: ChangeCipherSpec, Finished

```

在实际的网络请求中,上述过程会涉及到更复杂的加密细节和网络协议层面的交互。

### 3.1.2 HTTPS在爬虫中的配置与应用

在爬虫开发中,使用HTTPS协议可以显著提高数据传输的安全性。爬虫开发者需要对SSL/TLS握手过程有所了解,以便正确配置爬虫程序。

首先,确保爬虫使用的HTTP库支持HTTPS。以Python的`requests`库为例,当请求一个HTTPS URL时,内部会自动处理SSL/TLS握手过程:

```python

import requests

url = '***'

response = requests.get(url)

print(response.text)

```

在使用HTTPS时,还可以进行额外的配置,例如忽略SSL证书验证错误(不推荐在生产环境中使用):

```python

from requests.packages.urllib3.exceptions import InsecureRequestWarning

requests.packages.urllib3.disable_warnings(InsecureRequestWarning)

response = requests.get(url, verify=False)

```

尽管忽略SSL证书验证可以绕过一些安全限制,但这会使爬虫容易受到中间人攻击,因此只应在信任的安全环境中使用。

## 3.2 使用VPN进行数据传输加密

### 3.2.1 VPN的工作原理及安全性分析

VPN(虚拟私人网络)通过加密数据传输通道,保护网络流量不被外界监听。用户的数据在到达目的地之前,会通过一个加密的隧道进行传输,从而确保数据的私密性和安全性。

VPN的工作原理可以分为以下几个步骤:

1. **连接建立**:用户发起连接请求,VPN服务器验证用户身份。

2. **通道加密**:一旦身份验证通过,VPN客户端和服务器建立一个加密通道。

3. **数据传输**:客户端加密数据并通过VPN隧道发送到服务器,服务器解密后将数据发送到目的地。

4. **通道断开**:完成数据传输后,通道被关闭。

VPN安全性分析:

- **加密算法**:VPN通常使用强加密算法,如AES。

- **身份验证**:通过多种方式验证用户身份,例如用户名和密码、数字证书等。

- **数据完整性**:使用散列函数确保数据在传输过程中未被篡改。

VPN在爬虫中的应用:

爬虫可以通过VPN来隐藏其IP地址,绕过地理限制和网站的IP封锁机制。例如:

```python

# 示例代码,展示如何在Python中使用VPN进行爬虫

import socks

import socket

import requests

# 配置socks代理

socks.set_default_proxy(socks.HTTP, "your_vpn_proxy", port=your_proxy_port)

socket.socket = socks.socksocket

# 进行请求

response = requests.get('***')

print(response.text)

```

使用VPN可以提升爬虫的安全性,但同时也需要注意VPN服务的可靠性。

### 3.2.2 常见VPN服务的配置与应用案例

选择VPN服务时,应考虑以下几个因素:

- **提供商信誉*

0

0