【Arch Linux:网络安全全攻略】

发布时间: 2024-09-26 12:16:27 阅读量: 112 订阅数: 48

# 1. 网络安全基础与Arch Linux概述

## 1.1 网络安全重要性

网络安全是IT行业中的核心议题,它关系到数据保护、用户隐私以及企业声誉等多个方面。随着网络攻击的日益频繁和复杂化,了解和实施有效的网络安全策略成为必要条件。Arch Linux作为一个轻量级的Linux发行版,因其灵活性和高效性,被许多开发者和系统管理员所青睐,成为实现安全策略的理想平台。

## 1.2 Arch Linux简介

Arch Linux是一个基于社区的、独立开发的Linux发行版,以其简洁、强大的包管理器(Pacman)和用户友好的安装过程而闻名。它提供了一种轻量级、快速和模块化的系统,非常适合追求最新技术的用户。Arch Linux以滚动更新模式提供最新的软件版本,这既是一个优点也是一个挑战,因为它需要用户不断关注系统的更新和安全维护。

## 1.3 网络安全基础

网络安全基础涵盖一系列保护网络不受外部威胁的措施。这包括但不限于使用强密码、加密技术、定期更新软件、防火墙和入侵检测系统(IDS)的部署。理解这些基础知识是维护Arch Linux系统安全的第一步。在接下来的章节中,我们将深入探讨如何使用Arch Linux及其强大的工具集来实践这些网络安全原则。

# 2. Arch Linux安全配置指南

### 2.1 系统安全加固

系统安全加固是确保操作系统安全的基础工作,它涵盖了从用户权限管理到系统服务的保护,每一个细节都至关重要。

#### 2.1.1 用户和权限管理

用户权限管理是系统安全的基石,确保只有合适的用户访问系统资源是避免安全漏洞被利用的第一步。Linux系统中,主要通过用户、组和权限管理来实现这一步骤。

首先,系统应该最小化默认用户数量。默认情况下,Arch Linux安装的用户数量不多,但仍然需要仔细检查。创建用户时,应使用`useradd`和`usermod`命令,同时要设定复杂的密码并定期更换。通过`passwd`命令可以修改用户密码,而`chage`命令用于管理密码过期信息。

其次,使用`visudo`命令编辑`/etc/sudoers`文件来配置用户权限。只赋予用户必须的权限,并且确保通过`Defaults requiretty`和`Defaults insults`等参数来增强安全性。

```bash

# 举例:添加新用户并设定权限

sudo useradd -m -s /bin/bash newuser

sudo passwd newuser

# 编辑/etc/sudoers文件,添加用户权限

sudo visudo

```

最后,对于系统服务和守护进程,建议使用专用的服务账户而非root账户来运行,以此来限制服务进程的权限。

```mermaid

graph LR

A[创建新用户] --> B[配置sudo权限]

B --> C[使用专用服务账户]

```

#### 2.1.2 系统服务与守护进程安全

系统服务和守护进程的运行是操作系统运行的基础,但它们也可能成为攻击者利用的途径。因此,合理配置它们的运行环境是至关重要的。

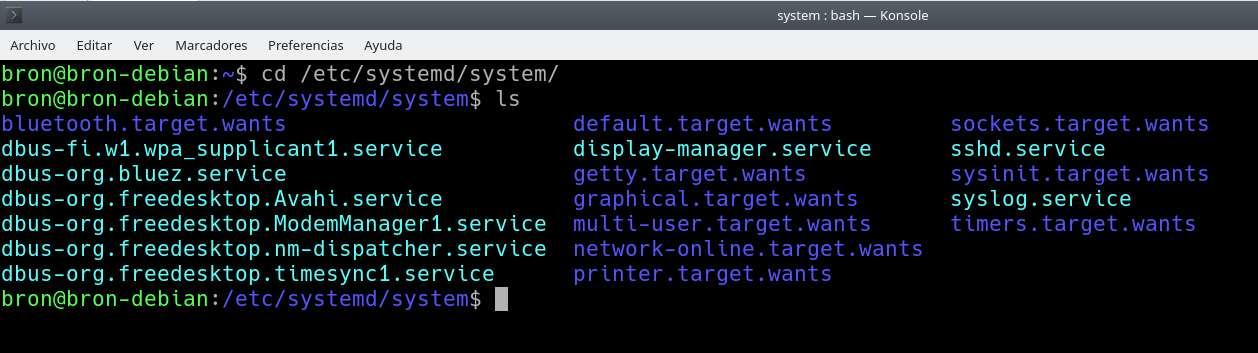

Arch Linux 采用`systemd`作为其初始化系统,负责启动和监控系统服务。通过编辑服务单元文件,可以配置服务的启动方式、权限和其他设置。例如,可以通过设置`PrivateTmp`参数来为每个服务创建私有的临时目录,确保服务之间不会相互干扰。

另外,对于不再使用的或不必要的服务,应该禁用它们。使用`systemctl`命令可以管理服务,如启用、禁用或重新加载服务配置。

```bash

# 举例:禁用不必要的服务

sudo systemctl disable dhcpcd.service

# 举例:重新加载服务配置

sudo systemctl daemon-reload

```

对于守护进程,推荐使用`authbind`或`Unix域套接字`来限制其网络访问权限。这样,即便是服务被攻击者获取,由于权限限制,攻击者也难以利用守护进程来进一步渗透系统。

### 2.2 网络防火墙与端口管理

#### 2.2.1 防火墙配置与管理工具

防火墙是网络层面的安全保障,其配置对于抵御外部攻击至关重要。Arch Linux支持多种防火墙管理工具,其中`iptables`是较为传统且功能强大的选择,但配置较为复杂。`firewalld`提供了一个动态的防火墙管理,使用区域和预定义的服务来简化配置。

使用`firewalld`时,可以通过`firewall-cmd`命令来设置规则。例如,下面的命令添加了一个允许HTTP流量的规则:

```bash

sudo firewall-cmd --zone=public --add-service=http --permanent

```

而在`iptables`中,规则被定义在链中,用来决定如何处理进入或离开的包。需要通过`iptables`命令来手动添加规则。

```bash

# 举例:配置iptables规则来允许SSH连接

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

```

#### 2.2.2 端口扫描与安全策略

端口扫描是网络服务常见的安全检测手段,合法的安全管理员会使用它来发现潜在的安全风险。针对端口扫描,制定相应的策略是十分重要的。

建议定期进行端口扫描,了解哪些端口是开放的,哪些服务在运行,从而及时关闭不必要的端口。使用`nmap`这样的工具可以方便地进行端口扫描:

```bash

nmap -sV --top-ports 1000 ***.***.*.*

```

通过了解开放的端口,可以进一步调整防火墙规则,关闭那些不必要的或风险较高的服务端口。

### 2.3 安全策略与审计

#### 2.3.1 安全策略实施

安全策略的实施是确保操作系统安全性的重要一环。它包括了密码策略、审计策略以及访问控制等。

密码策略可以通过`pam`模块实施,比如使用`pam_pwquality.so`模块来要求用户设置复杂密码。审计策略可以通过`auditd`服务来实施,确保系统中的关键事件得到记录。访问控制则可以通过`AppArmor`或`SELinux`这样的安全模块来实现,它们能对程序访问系统的资源进行限制。

```bash

# 安装auditd服务

sudo pacman -S audit

sudo systemctl enable auditd

# 审计策略示例

sudo auditctl -w /etc/shadow -p rwxa

```

#### 2.3.2 审计工具和日志分析

审计工具和日志分析能够帮助管理员了解系统运行的详细情况,及时发现安全问题。使用`auditd`可以收集系统事件的详细信息,审计日志可以提供系统被攻击的早期警告。

`auditd`的日志文件通常位于`/var/log/audit/audit.log`。管理员可以使用`aureport`工具来分析审计日志。

```bash

sudo aureport -x

```

此外,对日志进行定期审查是必不可少的。可以使用`logrotate`来管理日志文件的轮转和压缩。

通过以上步骤,Arch Linux的安全配置指南提供了一系列实用的方法和工具来加固系统安全,为用户提供了一个更安全的操作环境。从用户和权限管理到网络防火墙的配置,再到安全策略的实施和审计工具的使用,每一步都是打造安全系统的必要环节。

# 3. 网络服务在Arch Linux上的安全实践

## 3.1 Web服务器安全配置

Web服务器是互联网上最常见的服务之一,因此它的安全配置至关重要。本节将介绍Apache和Nginx这两种流行的Web服务器安全设置,以及SSL/TLS配置的最佳实践。

### 3.1.1 Apache与Nginx的安全设置

Apache和Nginx作为Web服务器,提供了灵活的配置选项,以确保应用程序的安全运行。Apache的安全配置包括限制服务器版本信息的暴露,确保模块的安全加载,以及合理配置`.htaccess`文件的访问控制。具体操作步骤如下:

1. **限制服务器信息暴露**:通过编辑Apache配置文件`httpd.conf`或相应的虚拟主机配置文件,确保启用了`ServerTokens`和`ServerSignature`的最小化设置。

2. **安全模块加载**:确保只加载必要的Apache模块,并且对不必要的模块进行禁用。

3. **`.htaccess`文件的访问控制**:通过`AllowOverride`指令控制`.htaccess`文件的覆盖权限,减少潜在的安全风险。

Nginx的配置则更加注重于资源限制和性能优化,同时需要确保配置文件的安全性。以下是Nginx的一些安全设置:

1. **配置文件权限**:确保Nginx配置文件只能由系统管理员访问和修改。

2. **限制连接**:通过调整`worker_connections`和`worker_processes`等指令限制并发连接数,避免DoS攻击。

3. **使用HTTPS**:强制使用HTTPS来加强数据传输的安全性。

### 3.1.2 SSL/TLS的配置与最佳实践

SSL/TLS是确保Web通信安全的关键技术,以下是一些配置SSL/TLS的最佳实践:

1. **更新和使用现代加密套件**:淘汰旧的加密算法,如RC4、3DES等,优先使用AES、ChaCha20等较安全的算法。

2. **启用HSTS**:强制浏览器只通过HTTPS连接到服务器,增加中间人攻击的成本。

3. **使用HTTP/2**:通过启用HTTP/2来提高网站性能和用户体验,但同时确保服务器和客户端都支持此协议。

```apache

# Apache中启用HTTP/2的配置示例

LoadModule http2_module modules/mod_http2.so

Protocols h2 h2c http/1.1

```

```nginx

# Nginx中启用HTTP/2的配置示例

listen 443 ssl http2;

```

## 3.2 邮件服务的安全优化

邮件服务是企业内部和外部通信的主要方式之一,因此邮件服务的安全配置不容忽视。本节将探讨Postfix与Dovecot的安全配置以及邮件传输与过滤策略。

### 3.2.1 Postfix与Dovecot的配置安全

Postfix和Dovecot是邮件服务的两大组件,分别处理邮件发送和接收。以下是一些Postfix与Dovecot的安全配置实践:

1. **限制监听端口**:配置Postfix和Dovecot仅监听本地回环地址,以避免直接从网络接收请求。

2. **使用TLS加密**:强制使用SSL/TLS加密邮件传输,保护邮件内容不被截获。

3. **启用安全认证**:配置Dovecot使用安全的认证机制,如SASL。

```apache

# Postfix强制使用TLS的配置示例

smtpd_tls_security_level = may

smtpd_tls_auth_only = yes

```

### 3.2.2 邮件传输与过滤策略

邮件传输的优化和过滤策略能够减少垃圾邮件和恶意软件的流入,以下是一些关键步骤:

1. **使用DNS黑/白名单**:通过配置DNS反向解析来拒绝或接受特定来源的邮件。

2. **使用SpamAssassin等工具**:集成垃圾邮件过滤工具,降低垃圾邮件到达用户收件箱的可能性。

3. **定期更新病毒定义**:确保邮件扫描工具的病毒定义库是最新的,有效识别和阻止最新的威胁。

```bash

# 使用SpamAssassin命令行工具进行邮件扫描的示例

spamassassin -d <邮件文件路径>

```

## 3.3 文件共享与传输安全

文件共享和传输服务如FTP和SFTP也必须按照安全标准来配置。本节将探讨FTP与SFTP服务器的安全配置以及网络存储与数据备份策略。

### 3.3.1 FTP与SFTP服务器安全配置

FTP协议本身不加密,因此传输的文件容易被截获。而SFTP则提供了加密的文件传输服务。以下是一些安全配置的建议:

1. **禁用FTP服务**:尽可能地禁用不安全的FTP服务,转而使用SFTP或FTPS。

2. **使用SSH密钥认证**:配置SFTP服务仅接受SSH密钥认证,增加安全性。

3. **配置文件传输限制**:限制文件传输的类型和大小,防止滥用。

```bash

# SFTP服务配置示例

# 修改sshd_config文件以使用密钥认证

Protocol 2

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

# 确保SFTP使用单独的配置段,并且只允许特定的用户访问

Match Group sftponly

ChrootDirectory %h

ForceCommand internal-sftp

AllowTcpForwarding no

X11Forwarding no

```

### 3.3.2 网络存储与数据备份策略

网络存储和数据备份是保护企业数据不受意外丢失的关键。以下是一些配置网络存储和数据备份的安全策略:

1. **使用加密的备份解决方案**:确保备份数据时使用加密工具,如`rsync`配合`gpg`。

2. **定期备份与远程存储**:设置定时任务进行数据备份,并将备份存储在远程服务器或云存储上。

3. **备份数据验证**:定期检查备份的有效性,确保在需要时能够恢复。

```bash

# 使用rsync进行加密备份的示例命令

rsync -av --progress --delete --rsh='ssh -p <port>' <src> <user>@<dest>:<dest> | gpg -e -r <recipient>

```

通过以上提到的配置步骤,我们可以有效地提升网络服务的安全性。在下一章节中,我们将探讨Arch Linux系统安全的更高级技巧。

# 4. Arch Linux系统安全高级技巧

## 4.1 加密技术的应用

### 4.1.1 文件系统加密

在处理敏感数据时,确保数据的机密性是至关重要的。文件系统加密可以防止未经授权的访问,即使攻击者物理访问到存储介质也无法读取数据。在Arch Linux中,有多种方法来实现文件系统的加密。

**LUKS (Linux Unified Key Setup)** 是一个被广泛使用的Linux磁盘加密解决方案,它允许对整个磁盘或单个文件系统进行加密。以下是一个使用LUKS加密文件系统的示例步骤:

1. 使用 `cryptsetup` 命令格式化分区为LUKS格式:

```bash

sudo cryptsetup -v luksFormat /dev/sdXn

```

这里 `/dev/sdXn` 是你要加密的分区。

2. 打开这个加密的分区,使其作为新的设备出现在 `/dev/mapper/` 下:

```bash

sudo cryptsetup open /dev/sdXn encryptedVolume

```

现在,`/dev/mapper/encryptedVolume` 就是你需要格式化的普通设备。

3. 格式化设备并挂载它:

```bash

sudo mkfs.ext4 /dev/mapper/encryptedVolume

sudo mount /dev/mapper/encryptedVolume /mnt/encrypted

```

这将加密分区 `/dev/sdXn`,并在 `/mnt/encrypted` 挂载点上创建一个可读写的ext4文件系统。

**安全建议:** 确保选择一个强密码,并定期更换。密码的强度直接影响加密的安全性。

### 4.1.2 磁盘加密与虚拟私人网络(VPN)

对于想要进一步保护数据传输的安全性,虚拟私人网络(VPN)是一个极好的选择。它能够加密进出你的计算机的数据流,使得即便数据在公共网络中传输,也是安全的。

**OpenVPN** 是一个流行的选择,它可以用于加密网络连接和创建虚拟私人网络。以下是设置OpenVPN服务器的基本步骤:

1. 安装OpenVPN服务器软件:

```bash

sudo pacman -S openvpn

```

2. 创建服务器和客户端的证书和密钥:

```bash

sudo openvpn --genkey --secret keys/ta.key

```

3. 配置OpenVPN服务器,编辑 `/etc/openvpn/server.conf` 文件,确保包含以下内容:

```

port 1194

proto udp

dev tun

ca ca.crt

cert server.crt

key server.key

dh dh2048.pem

server **.*.*.***.***.***.*

ifconfig-pool-persist ipp.txt

keepalive 10 120

cipher AES-256-CBC

persist-key

persist-tun

status openvpn-status.log

verb 3

```

4. 启动OpenVPN服务:

```bash

sudo systemctl start openvpn@server.service

```

5. 配置防火墙规则允许VPN流量:

```bash

sudo firewall-cmd --permanent --add-port=1194/udp

sudo firewall-cmd --reload

```

**安全建议:** 使用OpenVPN时,考虑使用更高级的加密算法,例如 AES-256-GCM 或 AES-256-SHA256,并定期更新密钥。

## 4.2 入侵检测与防御系统(IDS/IPS)

### 4.2.1 入侵检测系统的选择与部署

入侵检测系统(IDS)是监控系统、网络或应用流量,查找可疑活动或违反安全策略的系统。选择合适的IDS是保护Arch Linux系统的关键。

**Snort** 是一个功能强大的开源IDS。它可以实时分析网络流量,并检测已知的攻击模式或异常行为。

安装Snort的步骤:

1. 安装Snort及其依赖:

```bash

sudo pacman -S snort

```

2. 配置Snort的规则集。这些规则定义了什么是“入侵”,通常在 `/etc/snort/rules` 目录中配置。

3. 运行Snort实时监控流量:

```bash

sudo snort -A console -q -i eth0 -c /etc/snort/snort.conf

```

这里,`-i eth0` 指定了Snort应该监控的网络接口。

**安全建议:** 定期更新Snort规则集,以便能够检测到最新的攻击模式。

### 4.2.2 入侵防御策略与响应

入侵防御系统(IPS)不仅检测攻击,还能够拦截可疑活动。配置有效的IPS策略是防御网络攻击的重要组成部分。

配置Snort成为IPS的关键在于定义合适的规则,并配置响应动作:

1. 更新 `/etc/snort/snort.conf` 文件来定义响应动作,比如:

```

# 拦截攻击并记录警报

alert tcp $HOME_NET any -> $EXTERNAL_NET 80 (msg:"WEB-MISC Potential hack attempt"; flags:SF; flow:established; content:"|2f 73 70 65 6c 6c 2f|"; classtype:web-application-attack; sid:1000004; rev:1;)

```

2. 使用Snort提供的 `--alert-before-pass` 参数,在匹配到规则时直接拦截流量:

```bash

sudo snort -A fast -q -i eth0 -c /etc/snort/snort.conf --alert-before-pass

```

**安全建议:** 保持响应策略的审慎,过于激进的拦截规则可能会导致误报和合法流量的阻断。

## 4.3 安全更新与漏洞管理

### 4.3.1 定期更新与补丁管理

保持系统最新是预防安全漏洞的第一步。Arch Linux使用 `pacman` 作为其包管理器,它简化了更新过程。

1. 更新系统包列表:

```bash

sudo pacman -Syu

```

2. 升级所有过时的包:

```bash

sudo pacman -Syu

```

3. 定期检查 `pacman` 的日志来监控已更新的包:

```bash

grep -e "\[installed\]" /var/log/pacman.log | tail -n 5

```

**安全建议:** 不要延迟更新,因为每个新发现的漏洞都可能被攻击者利用。

### 4.3.2 漏洞扫描工具的使用与分析

漏洞扫描工具帮助识别系统和应用程序中的潜在安全漏洞,从而可以及时修复。

**OpenVAS** 是一个功能强大的开源漏洞扫描器,适用于多种操作系统和应用程序。它能够扫描大量网络服务的漏洞。

1. 安装OpenVAS:

```bash

sudo pacman -S openvas

```

2. 启动OpenVAS服务:

```bash

sudo systemctl start openvasd

```

3. 配置OpenVAS,运行扫描,并获取结果:

```bash

sudo openvas-mkcert

sudo openvasd

```

这将自动生成密钥和证书,并启动服务。然后使用OpenVAS客户端或Web界面进行扫描。

4. 使用命令行或图形界面进行扫描:

```bash

sudo openvas -s ***.***.*.*

```

这将对IP地址 `***.***.*.*` 进行扫描。

**安全建议:** 定期运行漏洞扫描,并在发现漏洞后及时应用安全补丁。

为了保证安全,以上提及的每一个步骤都应由有经验的系统管理员执行,并严格遵守最佳实践。安全更新和漏洞管理是持续的过程,需要对安全事件保持高度警惕。

# 5. Arch Linux下的安全工具与资源

## 5.1 安全工具和框架

### 5.1.1 Kali Linux工具集在Arch中的应用

Kali Linux是一个基于Debian的Linux发行版,它专注于安全审计、渗透测试和逆向工程。在Arch Linux中,虽然我们通常使用`pacman`作为包管理器,但是我们仍然可以通过`aur`(Arch User Repository)来安装Kali Linux的工具。例如,要安装`Wireshark`,可以使用以下命令:

```bash

yay -S wireshark

```

这里`yay`是一个AUR助手,可以帮助我们从AUR中安装包。`Wireshark`是一个网络协议分析器,用于捕获和交互式地浏览网络上的数据包。

### 5.1.2 社区安全工具推荐与集成

Arch Linux社区以其活跃和资源的丰富性而闻名。除了Kali Linux的工具,还有许多其它的优秀工具可以集成。一个例子是`Metasploit`,这是一款渗透测试软件,可以用来发现和利用安全漏洞。在Arch中安装Metasploit可以使用以下命令:

```bash

pacman -S metasploit

```

另外,`Nmap`是一个开源的网络探测和安全审核工具,适用于网络发现、安全审计和网络映射。在Arch Linux中,使用以下命令进行安装:

```bash

pacman -S nmap

```

## 5.2 安全学习资源

### 5.2.1 在线课程和认证路径

在网络安全领域,持续学习是必不可少的。下面是一些高质量的资源推荐:

- **Cybrary**:一个在线免费的学习平台,它提供了各种网络安全课程,适合从初学者到进阶者。

- ** Offensive Security **:提供渗透测试和信息安全的实战训练。它是Metasploit框架的开发者,提供了很多实战导向的训练课程和认证,比如著名的OSCP(Offensive Security Certified Professional)认证。

### 5.2.2 安全社区和论坛资源分享

加入安全社区可以帮助你保持最新的安全动态和技术讨论,同时也可以让你在遇到难题时获得帮助。以下是一些值得加入的社区和论坛:

- **Security StackExchange**:一个问答社区,你可以在这里提出技术问题,也可以搜索别人的问题来学习。

- **Reddit的r/netsec**:这里有很多关于网络安全的讨论,包括最新的安全研究和工具。

- **The Hacker News**:提供最新的网络安全新闻和事件讨论。

## 5.3 安全最佳实践与案例研究

### 5.3.1 常见安全攻击案例剖析

理解安全攻击的案例对于提高个人的安全意识至关重要。一些著名的安全攻击案例包括:

- **Heartbleed**:这是一个影响广泛使用的OpenSSL库的安全漏洞。它允许攻击者读取服务器的内存,可能导致泄露敏感数据。

- **WannaCry勒索软件**:这是一个通过网络蠕虫传播的恶意软件,它加密用户文件并要求支付比特币以解锁文件。

### 5.3.2 安全策略的制定与执行

制定和执行安全策略是确保企业或组织安全性的关键。一个有效的安全策略应该包含以下几个方面:

- **访问控制**:确保只有授权的用户才能访问敏感信息和系统资源。

- **数据保护**:使用加密技术来保护存储和传输中的数据。

- **安全审计**:定期进行安全审计和漏洞扫描,确保及时发现和修复安全问题。

- **应急响应计划**:制定应急响应计划,以便在遭受安全攻击时能够迅速响应和恢复。

以上章节内容不仅为读者提供了安全工具和资源的详细信息,还通过案例学习和策略制定帮助读者深入理解如何在Arch Linux环境中维护系统的安全性。学习这些知识能够帮助IT从业者在网络安全领域不断进步。

0

0