XML安全必学:5个步骤保护你的XML数据传输和存储

摘要

XML作为一种可扩展标记语言,在数据交换和系统集成方面具有广泛应用。然而,XML数据的安全性问题也随之凸显,包括数据被截获、篡改或身份伪造等风险。本文首先概述了XML面临的安全威胁,并对XML加密技术进行了基础性介绍,包括加密原理和标准算法。随后,本文详解了XML签名机制,阐述其目的、优势、技术组成及实现方法。进一步,文章探讨了XML安全协议的实现,如SSL/TLS和SAML在XML中的应用。接着,本文讨论了XML安全存储与管理的最佳实践,强调了在数据库中使用加密字段和访问控制策略的重要性。最后,文章预测了XML安全的未来趋势,包括新兴技术的应用前景和成功案例分析。本研究旨在为确保XML数据的安全性提供理论基础和实践指导。

关键字

XML安全;数据威胁;加密原理;签名机制;安全协议;访问控制

参考资源链接:2013 Altova XMLSpy用户手册与程序员参考

1. XML数据的安全威胁

随着信息技术的快速发展,XML(可扩展标记语言)作为一种灵活的数据格式,已被广泛应用于数据交换、配置文件、网络服务等多个领域。然而,数据的开放性和可扩展性同时也带来了安全隐患。本章将探讨XML数据可能面临的各种安全威胁,包括数据泄露、篡改、重放攻击以及身份仿冒等。我们将从基本的安全威胁入手,逐步深入到XML特定的安全漏洞,并对如何预防和缓解这些问题提供指导。理解这些安全威胁对于设计和实施有效的XML安全策略至关重要,本章的目标是为读者提供一个全面的XML数据安全威胁概览。

1.1 数据泄露风险

XML文件通常包含敏感信息,如个人身份数据、交易详情等。在传输或存储过程中,若未采取适当的保护措施,则可能因未授权访问或失误操作导致信息泄露。

1.2 数据篡改威胁

由于XML的数据结构清晰,恶意用户可能利用这一点,通过插入、修改或删除XML元素和属性来篡改数据内容,这对数据的完整性和可靠性构成了威胁。

1.3 重放与仿冒攻击

XML应用中,身份仿冒和重放攻击也较为常见。攻击者可能会捕获合法的XML消息并重新发送,或伪装成合法用户与服务端进行交互,以达成恶意目的。

在接下来的章节中,我们将详细探讨如何利用XML加密和签名机制来应对这些安全威胁,确保数据在传输和存储过程中的安全。

2. XML加密基础

在处理互联网上的数据时,安全性是一个永恒的话题。XML(可扩展标记语言)是互联网上广泛使用的数据交换格式,因此保障XML数据的安全性尤为关键。XML加密作为保障数据机密性的重要手段,能确保数据在传输过程中的安全,防止数据被未授权用户访问。本章将详细探讨XML加密的基础原理及其实践应用。

2.1 XML加密原理

XML加密允许对XML文档中的内容或结构进行保护,无论是整个文档、文档的部分内容还是元素之间的关系。加密后的数据可被指定的接收方解密,而未经授权的用户则无法理解加密数据的内容。了解XML加密原理,需要先掌握对称加密与非对称加密的区别,以及XML加密所使用的标准与算法。

2.1.1 对称加密与非对称加密

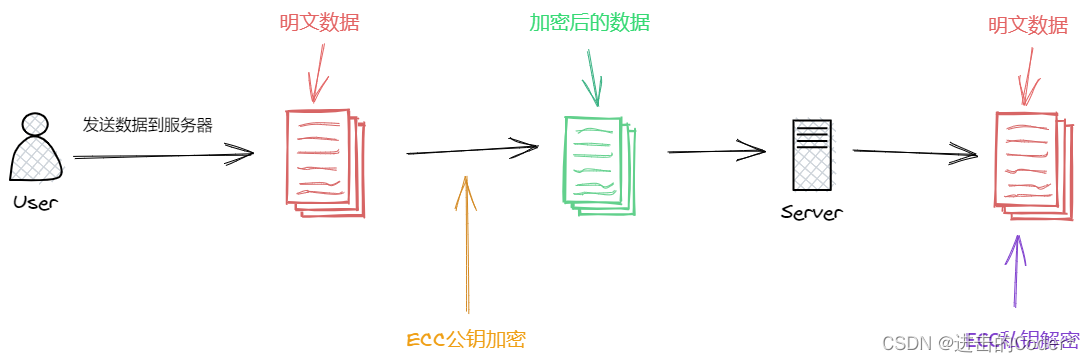

对称加密使用相同的密钥对数据进行加密和解密,虽然速度快,但密钥分发和管理存在较大风险。而非对称加密使用一对密钥,公钥和私钥,其中公钥可以公开分发,私钥则需要保密。公钥加密的数据只能用对应的私钥解密,这种方法虽然安全,但加密和解密过程较慢。

在XML加密的上下文中,这两种加密方法都有其用武之地。比如,可以通过非对称加密保护对称密钥本身,然后用对称密钥来加密实际的消息。这种方式结合了非对称加密的安全性和对称加密的高效率。

2.1.2 XML加密标准与算法

XML加密的标准化工作由W3C组织承担,其推荐的XML加密标准(XML Encryption Syntax and Processing)详细描述了加密和解密XML文档的过程。W3C推荐使用AES(高级加密标准)作为XML加密的主要算法,AES提供128、192和256位的密钥长度,具有很高的安全性。

在算法方面,XML加密标准中还规定了如TripleDES(三重数据加密算法)、RC2等其他加密算法作为备选,但这些算法随着AES的推出,已逐渐被弃用。值得注意的是,除了加密算法外,XML加密标准也涉及到密钥协商机制、签名算法等多方面的内容。

2.2 XML加密的实践应用

了解了XML加密的原理后,我们来看看具体如何在实际中应用XML加密来保护数据的安全。

2.2.1 使用XML签名

在进行XML加密之前,经常需要对数据进行签名,以确保数据的完整性和真实性。XML签名(XML Signature Syntax and Processing)是另一种W3C推荐的标准,它使用数字签名来验证XML文档的内容没有被篡改,并能确认数据来源。

使用XML签名时,需要包含元素,该元素中会包含数据对象(Data Object)和签名值(Signature Value)。数据对象通常通过元素表示,而签名值则通过元素提供。在实际操作中,签名过程涉及散列函数和私钥加密。通过这些步骤,确保了XML数据的完整性和来源验证。

2.2.2 使用XML加密

在保护XML数据时,一个典型的流程是:首先使用XML签名对数据进行签名,然后使用XML加密对签名后的数据进行加密。这样,数据在传输过程中既保证了完整性,又保证了机密性。

使用XML加密时,需要对需要保护的数据定义一个或多个元素,这些元素会被加密,并在文档中用一个加密的元素替换。然后,可以使用对称密钥或非对称加密算法对这些数据进行加密。加密的密钥本身也可以通过XML签名加以保护,保证了密钥的安全传输。

要实现XML加密,一般会用到如Java的JCE(Java Cryptography Extensions)或.NET的Cryptography API等加密库。下面的代码示例展示了如何在Java中使用JCE API来加密XML数据:

- import javax.crypto.Cipher;

- import javax.crypto.KeyGenerator;

- import javax.crypto.SecretKey;

- import javax.crypto.spec.SecretKeySpec;

- import org.w3c.dom.Document;

- import org.w3c.dom.Element;

- import javax.xml.parsers.DocumentBuilder;

- import javax.xml.parsers.DocumentBuilderFactory;

- import java.security.Key;

- import java.security.SecureRandom;

- public class XMLEncryptionExample {

- public static void main(String[] args) throws Exception {

- // 创建文档构建器工厂,并构建文档构建器

- DocumentBuilderFactory factory = DocumentBuilderFactory.newInstance();

- DocumentBuilder builder = factory.newDocumentBuilder();

- Document doc = builder.newDocument();

- // 创建需要加密的XML文档

- Element rootElement = doc.createElement("Data");

- doc.appendChild(rootElement);

- // 使用AES算法和一个随机密钥进行加密

- KeyGenerator generator = KeyGenerator.getInstance("AES");

- generator.init(new SecureRandom());

- Key key = generator.generateKey();

- Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

- byte[] iv = new byte[cipher.getBlockSize()];

- SecureRandom random = new SecureRandom();

- random.nextBytes(iv);

- cipher.init(Cipher.ENCRYPT_MODE, key, new IvParameterSpec(iv));

- byte[] encryptedData = cipher.doFinal("Sensitive Data".getBytes());

- // 将加密后的数据与IV一起加入到XML文档中

- Element encryptedDataElement = doc.createElement("EncryptedData");

- Element cipherValueElement = doc.createElement("CipherValue");

- cipherValueElement.appendChild(doc.createTextNode(Base64.getEncoder().encodeToString(encryptedData)));

- encryptedDataElement.appendChild(cipherValueElement);

- rootElement.appendChild(encryptedDataElement);

- // 输出XML文档

- TransformerFactory transformerFactory = TransformerFactory.newInstance();

- Transfor