文件所有权侦探:用find命令查出主人

Linux文件所有权变更秘籍:chown命令全攻略

1. 文件所有权的重要性与管理

文件所有权在任何多用户的操作系统中都扮演着至关重要的角色。它不仅规定了谁可以读取、写入或执行特定文件,还确保了数据安全和系统的完整性。作为IT专业人士,管理好文件所有权意味着维护一个安全和有序的文件系统。在本章中,我们将探讨文件所有权的基本概念,为什么它对系统管理至关重要,以及如何有效地管理这些权限来确保系统的稳定运行。我们将从所有权的基本原则入手,逐步深入到所有权管理的实际操作和最佳实践,为读者提供一个全面了解和掌握文件所有权管理的坚实基础。

2. find命令的基础知识

2.1 find命令的语法结构

2.1.1 命令的基本形式

find命令是Linux和Unix系统中极为强大的文件搜索工具,它能在指定目录及其子目录下查找文件,并根据指定的条件进行处理。基本的命令格式如下:

- find [路径] [表达式]

其中,路径参数指定开始查找的目录,表达式则是find命令的核心,用以定义查找的条件。如果不指定路径,则默认为当前目录;如果不指定表达式,则默认列出所有文件和目录。

2.1.2 常用选项的介绍

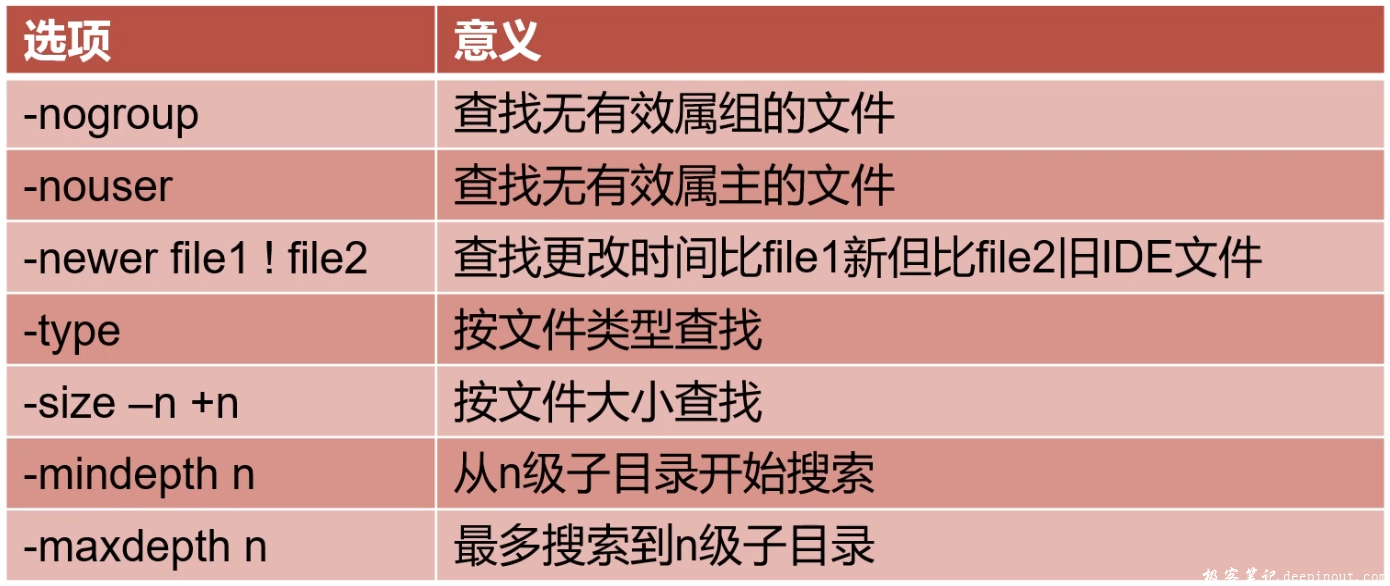

在find命令中,有多个选项可以组合使用以满足不同的查找需求。一些非常实用的选项包括:

-name:按文件名查找文件,支持通配符。-type:按文件类型查找文件,常见的类型有f(普通文件)、d(目录)、l(符号链接)等。-mtime:按文件修改时间查找文件,常与+或-配合使用,表示超过或少于指定天数的文件。-size:按文件大小查找文件,单位可以是c(字节)、k(千字节)等。-exec:对找到的文件执行指定的命令。

2.2 find命令的搜索逻辑

2.2.1 按名称搜索

使用-name选项按名称搜索文件是最常见的用法。例如,查找名为example.txt的所有文件:

- find /home/user -name example.txt

2.2.2 按时间戳搜索

-mtime选项可以用来查找最近被修改的文件。以下命令将找到最近7天内修改过的所有文件:

- find /home/user -type f -mtime -7

2.2.3 按文件类型搜索

-type选项允许我们根据文件类型来搜索。例如,查找目录类型的所有项:

- find /home/user -type d

2.3 find命令的高级功能

2.3.1 使用逻辑运算符组合条件

find命令支持逻辑运算符来组合多个搜索条件,常见的逻辑运算符包括:

-a或and:逻辑与,只有两个条件都满足时,结果才为真。-o或or:逻辑或,至少满足一个条件时,结果即为真。

例如,查找大于100KB且修改时间在7天内的文件:

- find /home/user -type f -size +100k -a -mtime -7

2.3.2 按权限和所有权搜索

-perm选项用于按权限搜索文件。例如,查找权限为755的所有文件:

- find /home/user -type f -perm 755

2.3.3 使用-exec选项执行命令

-exec选项用于对找到的每个文件执行特定命令。以下命令会找到并删除所有空文件:

- find /home/user -type f -empty -exec rm {} \;

在这个例子中,{}是一个占位符,代表当前找到的文件名,\;是exec命令的结束标志。注意,命令行中的\是必须的,它告诉shell,{}和;是特殊字符的结束,不是命令的结束。

通过本节内容的介绍,我们已经深入了解了find命令的基础知识,包括它的语法结构、搜索逻辑以及如何使用逻辑运算符组合搜索条件。接下来,我们将探索find命令的高级应用,以实现更为复杂的文件管理任务。

3. 文件所有权侦探技巧

3.1 理解文件权限和所有权

3.1.1 权限位的含义

在UNIX和Linux系统中,文件权限定义了哪些用户或用户组可以对文件进行读取、写入或执行操作。每个文件或目录都有一个权限位的集合,通常表示为一个三位数的八进制数,即rwx的组合,分别对应所有者、所属组和其他用户的权限。

r表示读取(read)权限,允许用户查看文件内容或目录列表。w表示写入(write)权限,允许用户修改文件内容或在目录中创建、删除文件。x表示执行(execute)权限,允许用户运行文件(如二进制可执行文件或脚本)或进入目录(作为工作目录)。

此外,权限位集合还可以为特定用户(文件所有者)或用户组赋予更高级别的权限,例如设置SGID(set group ID)和SUID(set user ID),让其他用户在运行该文件时暂时拥有文件所有者或所属组的权限。

3.1.2 所有权的表示方式

文件的所有权由两部分组成:文件所有者(user owner)和所属组(group owner)。这两个属性决定了文件或目录的权限设置。

- 文件所有者通常是创建该文件的用户,拥有对文件的完全控制权限。

- 所属组是指与文件关联的用户组,组内的用户共享对文件的权限设置。

所有权信息通常在使用ls -l命令查看文件时显示在第一列,格式为user:group。例如:

- -rwxr-xr-x 1 root root 2048 Jan 1 12:34 file.txt

这里的root:root表示文件file.txt的所有者是root用户,所属组也是root组。