Jinja2 Visitor库安全性指南:防止模板注入攻击的最佳实践

发布时间: 2024-10-17 03:01:49 阅读量: 25 订阅数: 15

# 1. Jinja2 Visitor库基础概念

## 1.1 Jinja2 Visitor库简介

Jinja2 Visitor库是一个强大的库,它扩展了Python中流行的Jinja2模板引擎的功能,提供了一种简单的方式来访问和操作Jinja2模板中的节点。这个库主要用于模板分析、转换、可视化和安全检查。

## 1.2 Jinja2 Visitor库的核心功能

Visitor库的核心功能包括遍历模板的抽象语法树(AST),执行对节点的操作。例如,它可以用于检测模板中的不安全操作,如自动转义的缺失,或者模板中的硬编码敏感信息。

## 1.3 使用场景

Jinja2 Visitor库适用于需要对Jinja2模板进行深度分析和修改的场景。它对于安全专家和模板开发者来说是一个有力的工具,因为它可以帮助识别模板中的潜在安全漏洞,并提供修改建议。

```python

from jinja2_visitor import NodeVisitor

class MyVisitor(NodeVisitor):

def visit_Template(self, node):

# 访问模板节点

print("访问了一个模板")

# 可以在这里进行模板节点的分析

# 示例:遍历模板节点

visitor = MyVisitor()

template = ... # 这里是你的Jinja2模板

visitor.visit(template.ast)

```

通过上述代码示例,我们可以看到如何创建一个继承自`NodeVisitor`的类,并重写`visit_Template`方法来遍历模板。这种机制使得对模板的安全检查和修改成为可能。

# 2. 模板注入攻击的原理与危害

## 2.1 模板注入攻击的基本原理

在本章节中,我们将深入探讨模板注入攻击的基本原理。模板注入攻击是一种安全漏洞,它发生在Web应用程序中,攻击者可以通过注入恶意代码利用模板引擎的特性来执行任意代码或操作。模板引擎是一种将数据绑定到模板的工具,通常用于生成动态网页内容。

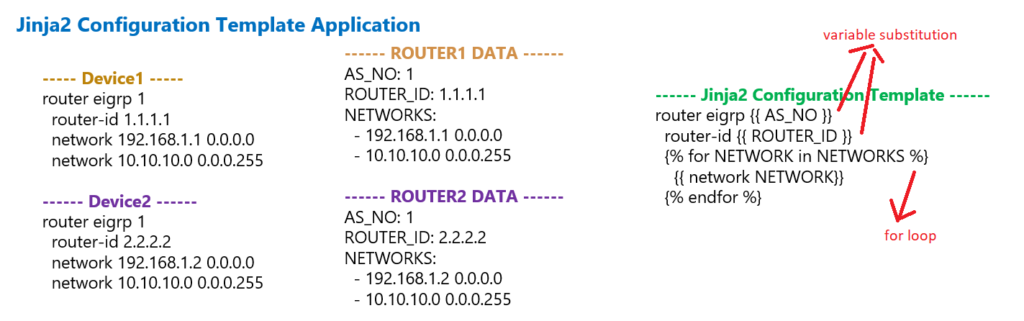

### 2.1.1 模板引擎的工作方式

模板引擎通常将模板文件和数据源相结合,通过某种机制渲染出最终的输出内容。例如,Jinja2是一种流行的Python模板引擎,它允许开发者在模板中嵌入表达式,然后将这些表达式替换为实际的值。

### 2.1.2 攻击者如何利用漏洞

攻击者通过注入特殊的模板代码,可以操纵模板引擎执行非预期的操作。例如,如果一个Web应用允许用户输入评论并显示在页面上,攻击者可能会输入特殊的模板标签,如果模板引擎没有正确地清理用户输入,这些标签就会被当作模板的一部分执行。

### 2.1.3 漏洞的存在条件

模板注入漏洞的存在通常需要两个条件:一是模板引擎允许用户控制的输入内容被直接渲染到模板中;二是模板引擎没有对用户输入进行充分的过滤和清理。

### 2.1.4 注入攻击的分类

模板注入攻击可以分为多种类型,包括但不限于远程代码执行(RCE)、本地文件包含(LFI)、读取敏感文件等。每种类型的攻击都有其特定的利用方式和潜在的风险。

### 2.1.5 模板注入的常见方法

攻击者可能会使用多种方法进行模板注入,例如直接注入恶意代码片段,或者利用模板引擎的扩展功能来引入外部代码。

### 2.1.6 模板注入的后果

一旦攻击者成功利用模板注入漏洞,他们可能会执行任意代码,导致服务器被完全控制,获取敏感信息,或者对网站进行恶意篡改。

## 2.2 模板注入攻击的常见场景

模板注入攻击可能发生在任何使用模板引擎的Web应用中。以下是几个常见的攻击场景:

### 2.2.1 动态网页生成

许多网站使用模板引擎动态生成网页内容。如果用户提交的输入内容被直接用于渲染模板,而没有进行适当的清理,就可能存在模板注入的风险。

### 2.2.2 邮件模板

应用程序通常使用模板来生成邮件内容。如果攻击者能够注入恶意模板代码,他们可能会通过电子邮件发送恶意链接或内容。

### 2.2.3 消息和通知

在论坛、社交媒体平台和即时通讯应用中,用户生成的内容可能会被模板引擎处理。如果没有适当的过滤,这些内容可能被用来执行模板注入攻击。

### 2.2.4 文件渲染

某些应用程序可能允许用户上传文件,然后使用模板引擎渲染这些文件。如果上传的文件内容被直接用于模板渲染,攻击者可能会利用这一过程进行攻击。

### 2.2.5 第三方组件

许多现代Web应用使用第三方组件和库,这些组件可能包含模板引擎。如果这些组件存在漏洞,攻击者可能会利用它们来进行模板注入。

### 2.2.6 API和微服务

在微服务架构中,服务之间可能会使用模板引擎来动态生成响应。如果API对用户输入处理不当,可能会导致模板注入漏洞。

## 2.3 模板注入攻击的危害分析

模板注入攻击的危害是多方面的,它可以导致严重的安全问题和业务损失。以下是对这些危害的详细分析:

### 2.3.1 数据泄露

攻击者可能通过模板注入攻击访问敏感数据,如用户个人信息、登录凭据、内部文件等。

### 2.3.2 系统控制

在最坏的情况下,攻击者可能会通过模板注入攻击执行任意代码,完全控制服务器。

### 2.3.3 恶意重定向和欺诈

通过注入恶意链接,攻击者可以引导用户到恶意网站,进行钓鱼攻击或安装恶意软件。

### 2.3.4 服务拒绝

注入恶意模板代码可能会导致应用程序崩溃或资源耗尽,从而实施拒绝服务攻击。

### 2.3.5 品牌和信誉损害

模板注入攻击可能导致用户信任度下降,对公司的品牌形象和声誉造成损害。

### 2.3.6 法律和合规风险

数据泄露和安全事件可能导致法律诉讼和合规性问题,给企业带来额外的财务负担和法律责任。

在本章节中,我们介绍了模板注入攻击的基本原理、常见场景以及潜在的危害。理解这些概念对于设计安全的应用程序至关重要,它可以帮助开发者和安全专家采取适当的预防措施,避免这类攻击的发生。接下来的章节将探讨如何使用Jinja2 Visitor库来增强模板引擎的安全性。

# 3. 防止模板注入攻击的实践技巧

在本章节中,我们将深入探讨如何通过实践技巧来防止模板注入攻击,确保我们的应用系统安全。我们将从设计安全的模板系统开始,然后介绍如何使用Jinja2 Visitor库进行安全编程,最后讨论定期进行安全检查和维护的重要性。

## 4.1 设计安全的模板系统

### 4.1.1 输入验证和过滤

在本章节介绍中,我们将讨论如何通过输入验证和过滤来设计一个安全的模板系统。输入验证和过滤是防止模板注入攻击的第一道防线,它确保了所有进入模板的用户输入都是安全的,不会包含任何恶意代码。

为了实现这一目标,我们需要采取以下步骤:

1. **定义输入验证规则**:明确哪些类型的输入是允许的,哪些是禁止的。例如,如果模板只需要显示数字,那么任何非数字的输入都应该被视为可疑的。

2. **使用白名单验证**:相比于黑名单验证(尝试列出所有不安全的输入类型),白名单验证更为安全,因为它只允许那些已经明确列出的安全输入类型。

3. **实施自动过滤**:自动过滤掉所有潜在的危险字符,如HTML标签、JavaScript代码等。这可以通过使用专门的库或者框架提供的过滤功能来实现。

4. **编码转换**:对用户输入进行编码转换,比如将特殊字符转换为HTML实体,这可以防止攻击者通过特殊字符进行注入攻击。

5. **限制输入长度**:限制用户输入的长度,可以有效减少恶意代码注入的可能性。

### 4.1.2 安全配置模板引擎

安全配置模板引擎是确保模板系统安全的另一个重要方面。这涉及到如何正确地设置模板引擎,以便它不会执行任何恶意代码。

以下是一些关键的安全配置措施:

1. **禁用自动转义**:自动转义可以防止HTML注入,但某些情况下可能需要禁用,此时需要格外小心,确保不会引入安全风险。

2. **限制模板访问**:确保模板文件只能通过授权的途径访问,避免未经授权的用户可以读取或修改模板。

3. **模板编译限制**:一些模板引擎允许缓存编译后的模板,这可以提高性能,但同时也需要确保编译后的模板是安全的。

4. **模板沙箱环境**:使用沙箱环境来运行模板,这样即使模板中包含恶意代码,也不会对服务器造成影响。

## 4.2 使用Jinja2 Visitor库进行安全编程

### 4.2.1 Jinja2 Visitor库的API使用

Jinja2 Visitor库提供了一系列API,用于检查和修改模板中的节点。这些API可以帮助我们确保模板的安全性。

下面是一个使用Jinja2 Visitor库API的基本示例:

```python

from jinja2 import Template

from jinja2_visitor import Visitor, NodeVisitor

class MyVisitor(Visitor):

def visit_Call(self, node, **kwargs):

# 这里可以定义对Call节点的检查逻辑

pass

# 定义一个模板

```

0

0