【安全通道构建】:PyOpenSSL会话管理与SSL_TLS客户端_服务器创建

发布时间: 2024-10-06 14:38:12 阅读量: 36 订阅数: 37

# 1. 安全通道构建概述与PyOpenSSL介绍

## 1.1 安全通道构建的重要性

在数字化时代,数据传输的安全性是维护用户信任和保障信息私密性的核心。构建安全通道,如通过SSL/TLS协议,是确保在线交流和数据交换不被窃听、篡改和伪造的重要手段。这种加密通道不仅为电子商务、电子邮件、远程工作等众多应用场景提供了安全保障,而且对于个人隐私保护和企业信息安全具有举足轻重的影响。

## 1.2 PyOpenSSL的出现

PyOpenSSL是一个用Python编写的库,它基于OpenSSL库,允许开发者在Python环境中轻松地使用SSL/TLS协议。由于其良好的封装和易用性,PyOpenSSL已成为安全通道构建的首选工具之一。相较于传统的OpenSSL命令行工具,PyOpenSSL能够以编程方式更加灵活地创建和管理SSL/TLS连接,极大地简化了Python应用程序中的安全通信实现。

## 1.3 PyOpenSSL应用前景

随着对加密通道需求的增长,使用Python语言构建安全通道的应用越来越广泛。PyOpenSSL不仅适用于小型项目,而且在大型系统的安全通信中也扮演着关键角色。从基础的客户端和服务器之间的安全通信到复杂的企业级集成应用,PyOpenSSL都展现出了它的高效和可靠性。本系列文章将深入探讨如何利用PyOpenSSL构建和优化SSL/TLS通道,以应对不同场景下的安全挑战。

```python

# 示例:使用PyOpenSSL创建SSL上下文

from OpenSSL import SSL

context = SSL.Context(SSL.TLSv1_2_METHOD)

context.use_privatekey_file('server.key')

context.use_certificate_file('server.crt')

```

上述代码展示了如何创建一个SSL上下文,并为一个虚构的服务器加载私钥和证书。这个过程是建立安全通道的基础步骤之一。

# 2. 深入理解SSL/TLS协议

### 2.1 SSL/TLS协议基础

SSL/TLS协议是互联网安全通信的基石。它确保了数据在互联网上传输时的机密性和完整性。为了深入理解SSL/TLS协议,首先要掌握它的几个核心概念,如加密套件、握手过程、密钥交换以及证书认证机制。

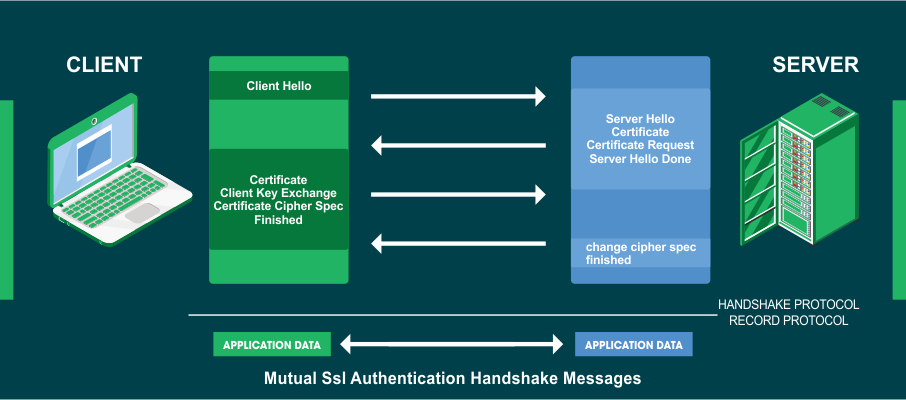

#### 2.1.1 加密套件和握手过程

加密套件是SSL/TLS协议中定义加密算法组合的一组规则,包括密钥交换算法、加密算法和消息摘要算法。握手过程是SSL/TLS协议建立安全连接的初始阶段,它确保客户端和服务器之间可以安全地交换加密密钥。

```mermaid

sequenceDiagram

participant C as Client

participant S as Server

C->>S: ClientHello

Note right of S: 提供支持的加密套件

S->>C: ServerHello

Note left of C: 选择使用的加密套件

S->>C: Certificate

Note left of C: 服务器证书

S->>C: ServerKeyExchange

Note left of C: 密钥交换信息

S->>C: CertificateRequest

Note left of C: 可选客户端证书请求

S->>C: ServerHelloDone

Note left of C: 表示服务器握手结束

C->>S: ClientKeyExchange

Note right of S: 客户端密钥交换信息

C->>S: CertificateVerify

Note right of S: 客户端证书验证信息

C->>S: ChangeCipherSpec

Note right of S: 开始加密通信

C->>S: Finished

Note right of S: 握手结束

S->>C: ChangeCipherSpec

Note left of C: 开始加密通信

S->>C: Finished

```

#### 2.1.2 密钥交换与证书认证

密钥交换是SSL/TLS握手中的一个关键步骤,它允许客户端和服务器协商出一个共享的加密密钥,而不必在不安全的通道中传输这个密钥。通常,这种方式通过使用非对称加密算法实现,例如RSA或者Diffie-Hellman密钥交换。

证书认证则是SSL/TLS协议中的信任机制。服务器必须有一个由权威证书颁发机构(CA)签发的证书,该证书包含了服务器的公钥信息。客户端通过验证服务器证书来确认服务器的身份。

```mermaid

graph LR

A[客户端] -->|发送ClientHello| B[服务器]

B -->|发送ServerHello| A

B -->|发送证书| A

A -->|验证证书| B

A -->|发送密钥交换信息| B

B -->|发送服务器HelloDone| A

A -->|发送证书验证信息| B

B -->|发送ChangeCipherSpec| A

A -->|发送Finished| B

B -->|发送ChangeCipherSpec| A

B -->|发送Finished| A

A -->|握手完成| B

B -->|握手完成| A

```

### 2.2 SSL/TLS协议的工作原理

SSL/TLS协议通过一系列精心设计的步骤来保证数据传输的安全。其中,完整性校验和加密机制是保障数据完整性的核心。

#### 2.2.1 完整性校验与加密机制

SSL/TLS协议通过消息摘要算法来确保数据的完整性。消息摘要是对数据进行哈希运算后得到的固定长度字符串,任何数据的微小变化都会导致哈希值的巨大改变。为了加强安全性,SSL/TLS还会在消息摘要中加入所谓的"MAC"(消息认证码),它依赖于密钥,提供了一种防止数据篡改的方式。

加密机制则是通过非对称加密算法来保护传输过程中的对称密钥。一旦对称密钥交换完成,通信双方就可以使用这个密钥进行对称加密,这大大提高了数据传输的速度和效率。

#### 2.2.2 协议版本与握手扩展

SSL/TLS协议经过几个版本的迭代,当前广泛使用的版本是TLS 1.2和TLS 1.3。每个版本都有其特定的握手过程和加密套件的支持。随着协议的更新,安全性不断增强,性能也得到了优化。

握手扩展允许SSL/TLS协议更灵活地处理各种情况,如支持多种加密套件、提供OCSP stapling(在线证书状态协议)支持等,从而提高协议的适应性和性能。

### 2.3 安全会话管理

SSL/TLS协议通过会话缓存和恢复机制来提高连接的性能,同时确保了安全通道的持续性和性能。

#### 2.3.1 会话缓存与恢复机制

会话缓存机制是指当一个TLS会话结束后,其会话状态信息被保存在服务器的缓存中。这样,如果客户端在短时间内尝试重新建立会话,服务器可以直接使用缓存的信息恢复会话,而无需重新进行完整的握手过程。这大大减少了握手所需的资源和时间。

```mermaid

graph LR

A[客户端] -->|开始新连接| B[服务器]

B -->|检查缓存| C{是否有会话缓存?}

C -->|有| D[恢复会话]

C -->|无| E[进行完整握手]

D -->|恢复成功| F[传输数据]

E -->|握手成功| F

F -->|结束连接| B

```

#### 2.3.2 安全通道的持续性与性能

SSL/TLS协议的持续性依赖于会话续签机制,这允许一个已经建立的安全连接在双方同意的情况下继续存在一段时间。性能方面,TLS的会话恢复机制减少了延迟和CPU的消耗,这对于高流量的网站尤其重要。

通过本章节的介绍,我们详细了解了SSL/TLS协议的基础知识,包括加密套件、握手过程、密钥交换、证书认证、完整性和加密机制、协议版本以及会话管理等。这些内容不仅涵盖了SSL/TLS协议的核心概念和工作原理,而且为下文使用PyOpenSSL库实现SSL/TLS客户端和服务器端的构建打下了坚实的基础。在深入理解SSL/TLS协议的基础上,我们能够更好地利用PyOpenSSL库提供的各种功能,构建出安全高效的应用程序。

# 3. 使用PyOpenSSL构建SSL/TLS客户端

## 3.1 PyOpenSSL客户端基础

在构建安全的通信协议时,客户端是与服务器进行交互的前端。客户端必须能够建立连接,并安全地进行身份验证和数据传输。本节将探讨使用PyOpenSSL构建SSL/TLS客户端的基础知识。

### 3.1.1 客户端环境搭建与配置

首先,确保您的系统已安装Python及PyOpenSSL库。对于Python环境的搭建,推荐使用virtualenv进行隔离,这样可以避免版本冲突和其他潜在的依赖问题。使用以下命令创建一个新的虚拟环境:

```bash

virtualenv venv

source venv/bin/activate

```

安装PyOpenSSL库,如果尚未安装,可以使用pip:

```bash

pip install pyopenssl

```

### 3.1.2 连接服务器与握手流程

在PyOpenSSL中,使用`SSL.Connection`类来创建SSL连接。在创建连接之前,需要初始化SSL上下文(SSL.Context)。下面是一个创建SSL客户端连接并进行握手的基本示例:

```python

from OpenSSL import SSL

# 创建一个SSL上下文

context = SSL.Context(SSL.TLSv1_METHOD)

# 创建SSL连接对象

conn = SSL.Connection(context, socket.socket(socket.AF_INET))

# 连接到服务器

conn.connect(('server_ip', server_port))

# 开始握手过程

conn.do_handshake()

# 这里可以进行数据的收发

# ...

# 关闭连接

conn.shutdown()

conn.close()

```

在此示例中,我们首先创建了一个TLSv1方法的SSL上下文,接着创建了一个连接,并将其与一个socket关联。然后,我们使用`connect`方法连接到服务器的IP地址和端口,之后调用`do_handshake`方法开始握手过程。握手成功后,客户端与服务器之间的安全通道就建立起来了,可以开始安全的数据传输。

## 3.2 客户端安全特性实现

### 3.2.1 使用证书进行身份验证

在真实世界的应用中,客户端需要使用证书来证明自己的身份。这在需要相互身份验证(mutual authentication)的情况下尤为重要,比如在一个内部的、受保护的网络中。下面是如何在PyOpenSSL中使用客户端证书的示例:

```python

from OpenSSL import SSL

# 创建一个SSL上下文

context = SSL.Context(SSL.TLSv1_METHOD)

context.use_privatekey_file('client.key')

context.use_certificate_file('client.crt')

# 创建SSL连接对象

conn = SSL.Connection(context, socket.socket(socket.AF_INET))

# 连接到服务器

conn.connect(('server_ip', server_port))

# 开始握手过程

conn.do_handshake()

# 进行相互身份验证

if not conn.getpeercert():

print('Server did not authenticate, aborting')

```

0

0