【C语言安全编程】:防止缓冲区溢出和注入攻击的策略

发布时间: 2024-10-01 19:54:57 阅读量: 187 订阅数: 47

VC++中利用/GS开关防止缓冲区溢出

# 1. C语言中的缓冲区溢出基础

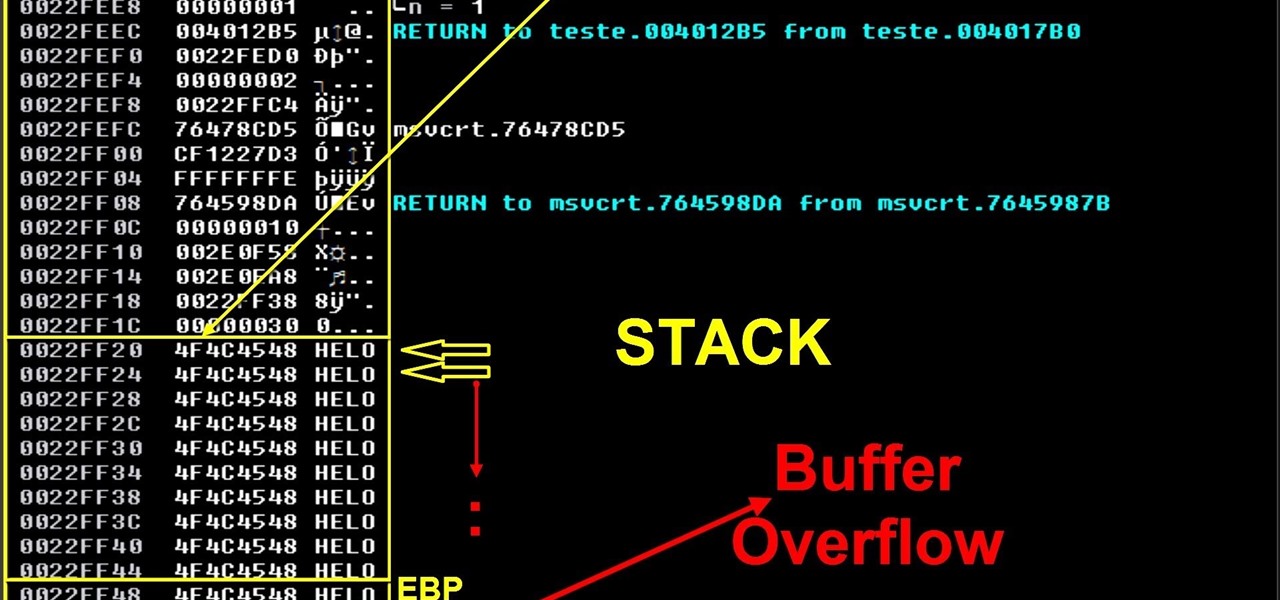

缓冲区溢出是C语言程序中最常见的安全漏洞之一,它发生在程序试图将数据写入固定大小的缓冲区时,而这些数据超出了缓冲区的界限。这种溢出可能导致程序崩溃,更危险的是,它可能被利用来进行代码注入攻击,进而控制目标系统。

在C语言中,由于缺乏自动的边界检查,开发者必须手动管理缓冲区的大小和内容,这就给安全漏洞的产生提供了温床。理解缓冲区溢出的基础知识是编写安全C程序的前提。

缓冲区溢出攻击通常涉及以下步骤:

1. **攻击者构造恶意输入**:攻击者精心构造的数据输入旨在覆盖程序内存中关键的位置,如返回地址、函数指针等。

2. **执行非授权的代码**:通过覆盖这些关键位置,攻击者可以强制程序执行他们提供的恶意代码。

3. **获取系统权限**:一旦攻击者的代码被执行,他们就可以利用漏洞获取系统的访问权限,执行非法操作。

为了有效地防御这类攻击,开发者需要学习如何通过正确的编码实践和工具来检测和预防缓冲区溢出问题。这包括对输入数据的严格验证,使用安全的函数替代易受攻击的函数,以及编译时采取额外的安全措施。接下来的章节将深入探讨这些原理和防御策略。

# 2. 缓冲区溢出的原理和防御机制

在C语言的编程实践中,缓冲区溢出一直是一个潜在的安全威胁。为了更好地理解和防御这类问题,本章将深入探讨缓冲区溢出的原理,并详细讨论当前有效的防御策略。

## 2.1 缓冲区溢出的原理

### 2.1.1 内存布局与安全漏洞

在C语言中,程序的内存布局通常包括了代码段、数据段、堆区和栈区。其中,栈区用于存储局部变量和函数调用帧。如果在栈上分配的内存空间超出了其应有的范围,就会发生栈上的缓冲区溢出。栈溢出的一个典型例子是当一个字符数组没有被正确地边界检查时,向数组写入的数据量超过了它的分配空间,导致覆盖了相邻的内存区域。

具体来讲,程序的栈帧是由一个或多个函数调用所构成的,每个函数调用都会生成一个栈帧,包含局部变量、参数、返回地址和链接信息等。一个典型的栈内存布局如下图所示:

```mermaid

graph TD;

A[Stack Top] -->|Stack Frame| B[Func2 Frame]

B -->|Local Variables| C[Locals2]

B -->|Saved Registers| D[Registers2]

B -->|Return Address| E[RA2]

B -->|Previous Frame Pointer| F[PrevFP2]

B -->|Arguments| G[Arguments2]

B -->|Padding| H[Padding]

A -->|Stack Frame| I[Func1 Frame]

I -->|Local Variables| J[Locals1]

I -->|Saved Registers| K[Registers1]

I -->|Return Address| L[RA1]

I -->|Previous Frame Pointer| M[PrevFP1]

I -->|Arguments| N[Arguments1]

I -->|Padding| O[Padding]

```

该布局图展示了函数调用栈的基本结构。缓冲区溢出可能会覆盖返回地址,导致控制权非法转移至攻击者所控制的代码,进而引发安全漏洞。

### 2.1.2 常见的缓冲区溢出类型

缓冲区溢出根据不同的表现形式可以分为多种类型。最常见的是栈溢出和堆溢出。

- **栈溢出**:如前所述,栈溢出发生在程序的栈区域,攻击者通常通过构造超长输入覆盖返回地址,引导程序跳转到任意代码执行。

- **堆溢出**:发生在堆区域,堆用于动态内存分配,如使用`malloc`、`calloc`等函数。堆溢出可能允许攻击者覆盖相邻内存块的元数据,进而控制程序执行流程。

此外,还有形式多样的其他类型,例如格式化字符串攻击、整数溢出等。

## 2.2 防御策略一:编写安全代码

### 2.2.1 输入验证

防止缓冲区溢出的一个直接方法是进行彻底的输入验证。这意味着在数据输入到程序之前,需要进行检查以确保数据的大小和类型符合预期。对于字符串输入,可以使用`strnlen`函数来获取字符串的长度,并进行比较,确保字符串的长度不会超过分配的缓冲区大小。示例如下:

```c

#include <string.h>

char buffer[128];

size_t length = strnlen(input, sizeof(buffer) - 1);

if (length >= sizeof(buffer) - 1) {

// 输入超过了缓冲区的大小

// 可以选择拒绝处理,或者截断输入

input[sizeof(buffer) - 1] = '\0';

}

```

### 2.2.2 使用安全的字符串和内存函数

在C语言中,有一些函数由于其安全特性而受到推荐。例如,`strncpy`代替`strcpy`,`fgets`代替`gets`,`snprintf`代替`sprintf`等。这些函数通过限制复制的字符数量来防止缓冲区溢出。以下是使用`snprintf`的一个例子:

```c

#include <stdio.h>

char buffer[128];

int num = 10;

snprintf(buffer, sizeof(buffer), "Number is %d", num);

```

在这个例子中,`snprintf`保证写入`buffer`的字符数量不会超过其大小。与之相对的`sprintf`则可能引发缓冲区溢出,因为它不会自动限制写入的数据量。

## 2.3 防御策略二:静态代码分析

### 2.3.1 静态分析工具的选择与使用

静态代码分析工具能够在不执行代码的情况下检查源代码中的潜在问题。这对于发现编程中容易忽略的安全缺陷非常有帮助。市面上流行的静态分析工具如Clang Static Analyzer、Coverity和Fortify SCA等都能检测潜在的缓冲区溢出风险。

使用这些工具时,需要配置分析规则、设定扫描范围,并对代码进行扫描。比如在使用Clang Static Analyzer时,可以通过以下命令进行扫描:

```shell

scan-build -enable-checker security.insecureAPI.uncheckedReturn -o out_directory compile_command

```

这个命令启动了一个静态分析过程,会检查所有函数调用的返回值,并报告那些可能的不安全使用。

### 2.3.2 代码审查和漏洞识别

静态分析工具虽然强大,但对某些复杂的代码逻辑可能存在误报或漏报。此时,人工代码审查就显得尤为重要。通过同行评审或专家审查,可以更准确地识别安全漏洞。下面是一个漏洞识别的流程图:

```mermaid

graph LR;

A[开始审查] --> B[理解代码逻

```

0

0