企业级安全的关键:IARE中的身份和访问管理实践

发布时间: 2024-09-24 10:06:32 阅读量: 78 订阅数: 56

# 1. 身份和访问管理(IAM)概述

在当今数字化时代,身份和访问管理(IAM)已成为企业保障信息安全的基石。IAM是一种框架,它不仅涉及到用户身份的识别与管理,也包括对用户访问企业资源的控制。简单来说,IAM的作用就是确保正确的人在正确的时间获得正确的资源访问权限,同时防止未授权的访问和滥用。

IAM不仅仅是技术和工具的简单堆砌,它是一种全面考虑企业业务需求、符合法规要求的安全策略。IAM的实施能够帮助企业在遵守合规性的同时,提供灵活、高效的身份验证和授权服务,为企业的数字化转型奠定基础。

## 1.1 IAM的重要性

IAM在企业中的重要性主要体现在以下几个方面:

- **风险管理**:通过精细的权限控制,降低内部人员造成的安全风险。

- **合规需求**:帮助企业满足如GDPR、HIPAA等国际、行业或地区性的法规合规性要求。

- **用户体验**:简化用户认证过程,提供无缝访问体验,减少用户因复杂认证流程造成的不便。

理解了IAM的基本概念和重要性之后,接下来我们将深入探讨IAM的理论基础和架构,为企业IT安全提供更深层次的防护。

# 2. IAM的基础理论和架构

## 2.1 IAM的基本概念和原则

### 2.1.1 身份管理的定义和发展

身份管理(Identity Management, IAM)是一个涉及技术、政策和程序的综合体系,旨在管理和控制用户(包括个人、系统和服务)的数字身份信息及访问权限。随着信息技术的发展,IAM的概念也在不断演进。从早期的访问控制列表(ACLs)发展到现在基于角色的访问控制(RBAC)和更高级的基于属性的访问控制(ABAC),IAM系统愈发复杂且功能丰富。

**ACLs** 作为IAM的起点,提供了一个静态的访问控制机制,通过定义哪个用户可以访问哪些资源来实施基本的安全性。但随着组织机构和系统的扩展,ACLs的管理逐渐变得困难,因为它要求对每个用户和资源的组合进行单独配置,这导致了管理上的复杂性。

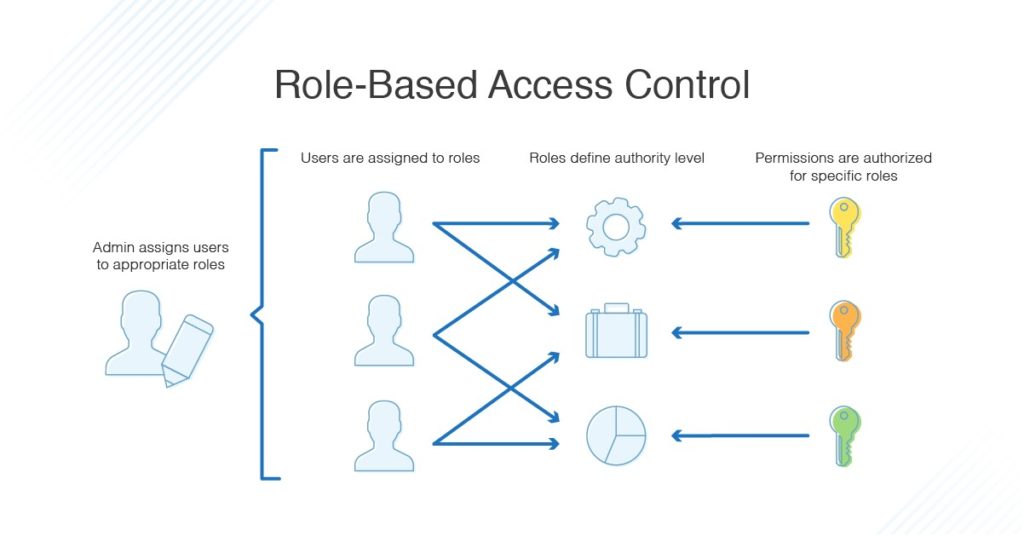

**RBAC** 应运而生,它通过角色来组织权限,角色被分配给用户,以此来简化权限管理。用户对资源的访问权限由其拥有的角色决定。RBAC模型允许通过更少的管理动作来控制大规模的访问权限,提高管理效率,同时降低了权限管理错误的风险。

更进一步的是,**ABAC** 引入了属性的概念,将权限与用户和资源的属性关联起来。这意味着权限决定可以基于用户的角色、部门、地点甚至是时间等因素。ABAC提供了一个灵活的访问控制模型,可以更细致地反映组织的安全需求,尤其是在动态和复杂的环境中。

### 2.1.2 访问控制模型:RBAC和ABAC

#### RBAC(Role-Based Access Control)

在RBAC模型中,角色被定义为一组权限的集合,这些权限决定了角色能够执行的操作。用户通过分配角色来获得权限,从而访问系统资源。RBAC的关键在于角色的概念,它为权限管理提供了抽象层。RBAC有以下关键组件:

- **用户(Users)**:系统或服务的最终访问者,可以是个人用户或系统账户。

- **角色(Roles)**:一组权限的集合,关联用户和资源。

- **权限(Permissions)**:对资源执行特定操作的能力。

- **会话(Sessions)**:用户在执行操作时的上下文。

RBAC可以进一步细分为四种主要模型:**RBAC0**(基本模型),**RBAC1**(角色层级模型),**RBAC2**(角色限制模型),以及**RBAC3**(同时具备RBAC1和RBAC2的特征的统一模型)。

#### ABAC(Attribute-Based Access Control)

ABAC是一种更为灵活和强大的访问控制方法,它基于访问请求者(用户)和资源的属性,以及环境条件来做出授权决策。在ABAC模型中,访问决策是由策略来定义的,策略规则将多个属性作为输入,并决定是否允许访问。ABAC的关键组件包括:

- **用户属性(User Attributes)**:用户的身份特征,如角色、部门、职务等。

- **资源属性(Resource Attributes)**:资源的特征,如文件所有权、类型、敏感度等级等。

- **环境属性(Environmental Attributes)**:时间和地点等环境特征,也可以是系统状态。

- **策略(Policies)**:一系列预定义的规则和表达式,基于属性计算访问控制决策。

ABAC通过属性组合实现精细的访问控制,但同时配置和维护这些策略需要较高的专业知识,且可能对系统性能产生影响。

## 2.2 IAM系统的关键组件

### 2.2.1 用户身份生命周期管理

用户身份生命周期管理(User Identity Lifecycle Management)是IAM系统中对用户身份状态从创建、变更到删除的整个周期进行管理的过程。它包括用户身份的注册、账户激活、权限分配、密码修改、角色变更、身份验证、账户停用和用户数据的归档等。

1. **入职(Onboarding)**:员工或系统加入组织时,为其创建身份并授予初始访问权限。

2. **身份验证(Authentication)**:确保用户是其所声明的那个人。

3. **授权(Authorization)**:根据身份和角色分配权限。

4. **变更(Change)**:用户信息、权限或角色的更新。

5. **离职(Offboarding)**:员工离开或系统不再需要时,安全地撤销其权限和身份。

### 2.2.2 权限管理系统

权限管理是IAM的核心,它负责处理用户的访问请求,以确保每个用户只能访问其被授权的资源。权限管理系统通常包括以下关键功能:

- **访问控制策略的定义和实施**:定义和管理谁可以对什么资源执行什么操作。

- **访问控制列表(ACLs)**:为每个资源明确指定访问权限。

- **角色管理**:创建、分配和管理角色以及它们所关联的权限。

- **权限审计和报告**:审查和报告权限分配情况,以确保符合安全标准。

### 2.2.3 认证和授权机制

认证是验证用户身份的过程,而授权是基于身份信息和策略来决定用户可以执行哪些操作的过程。IAM系统中常见的认证和授权机制包括:

- **多因素认证(MFA)**:要求用户提供多种不同类型的认证证据,增加安全性。

- **OAuth**:一种授权框架,允许用户无需透露凭证即可授权第三方应用。

- **OpenID Connect**:在OAuth 2.0协议之上构建,提供了一种简单身份层。

- **SAML**:安全断言标记语言,用于在不同安全域之间交换身份验证和授权数据。

## 2.3 IAM的部署架构

### 2.3.1 本地IAM部署

本地IAM部署通常意味着IAM系统被安装和运行在组织的内部网络内。这种模式下,所有的身份数据和服务都由组织自己维护和管理。本地部署具有以下特点:

- **完全控制**:组织拥有对IAM系统的所有权和控制权。

- **安全性**:可以自主定义和执行安全政策。

- **定制化**:可以根据特定的业务需求进行定制化部署。

然而,本地部署也有它的局限性,比如高昂的维护成本、更新滞后和扩展性问题。

### 2.3.2 云服务中的IAM解决方案

随着云服务的普及,云中的IAM解决方案变得越来越流行。云服务提供商通常会提供IAM服务,以便用户能够更加灵活和高效地管理身份和访问权限。云IAM服务具有以下优势:

- **易于扩展**:根据组织的需求轻松扩展或缩减资源。

- **低维护成本**:云服务商负责维护和更新IAM系统。

- **集成服务**:可以与云服务商提供的其他服务无缝集成。

尽管如此,云IAM解决方案可能面临着供应商锁定、合规性和数据主权等挑战。

### 2.3.3 IAM服务的集成与互操作性

集成与互操作性是现代IAM解决方案的关键要求之一。组织往往需要将IAM服务与业务应用、目录服务、审计日志等多种系统整合。实现IAM服务的集成与互操作性需要注意以下几点:

- **标准化**:采用开放标准如SAML、OAuth或OpenID Connect来确保与第三方服务的互操作性。

- **APIs**:利用IAM解决方案提供的API接口实现自定义集成。

- **灵活的配置**:IAM系统应提供灵活的配置选项,以适应不同的业务需求。

以下是展示IAM系统架构的Mermaid流程图示例:

```mermaid

graph TD

A[用户] -->|认证| B(认证服务)

B -->|验证| C{权限检查}

C -->|授权| D[资源]

C -->|拒绝| E[错误处理]

style A fill:#f9f,stroke:#333,stroke-width:2px

```

0

0