【容器高级应用】:Proxmox VE容器的隔离与资源管理

发布时间: 2024-11-29 10:52:39 阅读量: 24 订阅数: 42

postgresql-16.6.tar.gz

参考资源链接:[Proxmox VE虚拟化平台详解:简易集群与Web管理](https://wenku.csdn.net/doc/6412b699be7fbd1778d474df?spm=1055.2635.3001.10343)

# 1. Proxmox VE容器概述与基础

在当今的IT业界,容器技术已经成为一股不可忽视的潮流,它为开发和运维人员提供了前所未有的灵活性和效率。Proxmox VE,一个开源的服务器虚拟化管理平台,通过集成容器技术,为用户提供了轻量级的虚拟化解决方案。本章将为读者提供关于Proxmox VE容器的基础知识概览,包括容器的定义、优势及其与虚拟机的区别。

## 1.1 容器技术简述

容器是一种轻量级的虚拟化技术,它允许在单一操作系统内部分割出多个隔离的环境,每个环境都包含了运行应用程序所需的一切:代码、运行时、系统工具、系统库、设置等。相较于传统的虚拟化,容器不需要单独的操作系统,因此在启动时间、性能损耗和资源利用率方面具有显著优势。

## 1.2 Proxmox VE中的容器

在Proxmox VE中,容器被用作一种高效的虚拟化技术,能够快速启动、停止和迁移。通过利用Linux内核特性,如控制组(cgroups)和命名空间(namespaces),Proxmox VE实现了容器之间的资源隔离和管理。

## 1.3 容器与虚拟机的比较

容器和虚拟机是两种不同的资源抽象层。虚拟机提供了完整的操作系统环境,包括内核,而容器则共享宿主机的内核,这样使得容器更加轻量。因此,在资源需求和性能开销方面,容器有着明显的优势。然而,它也带来了安全性和隔离性方面的挑战,本系列文章后续章节将深入探讨这些问题。

通过本章的学习,您将获得对Proxmox VE容器技术基础的全面了解,为深入学习后续章节打下坚实的基础。

# 2. 容器隔离机制深入探讨

在这一章节中,我们将深入探讨容器隔离机制。容器之所以能够在同一个操作系统内提供多个隔离的执行环境,是因为其巧妙地利用了Linux内核的几项关键技术:cgroups、namespaces。这两大技术共同构建了一个安全、隔离的运行环境,允许容器在共享同一个操作系统内核的同时,保持彼此之间的独立性。

## 2.1 容器的隔离原理

### 2.1.1 Linux内核的隔离技术

Linux内核提供了多种机制来实现资源隔离,使得容器之间以及容器与宿主机之间相互独立,互不干扰。这些机制主要包括:

- **cgroups(控制组)**:它允许对一组进程的资源使用进行限制、记录和隔离。使用cgroups可以限制、记录、隔离进程组所使用的物理资源,包括CPU、内存、磁盘I/O等。

- **namespaces(命名空间)**:通过隔离进程可以看见的系统资源,命名空间使得每个容器拥有自己的系统视图。例如,每个容器都可以有自己独立的PID命名空间、网络命名空间,甚至可以有自己的用户命名空间。

### 2.1.2 Proxmox VE的cgroups和namespaces

Proxmox VE作为一个基于KVM和LXC的开源虚拟化平台,为容器的隔离提供了底层支持。Proxmox VE利用cgroups和namespaces来确保每个容器都能得到独立的资源配额,同时提供了对网络、存储等资源的细粒度控制。通过这种方式,Proxmox VE能够为每个容器定义独立的资源使用上限和网络配置,从而保证了容器的高隔离性和安全性。

## 2.2 容器间的网络隔离

### 2.2.1 网络命名空间的管理

每个容器都运行在自己的网络命名空间中,拥有独立的网络栈(如网络接口、路由表、防火墙规则等)。容器间的网络隔离主要依靠网络命名空间来实现。

网络命名空间的管理需要对虚拟网络设备进行配置,包括但不限于创建虚拟网络接口、配置网络桥接、设置网络路由等。例如,在Proxmox VE中,可以使用`ip`命令来管理网络命名空间中的资源,如创建新的虚拟以太网接口(veth)对。

```bash

# 创建一对veth接口

ip link add veth0 type veth peer name veth1

# 将veth0分配到某个容器的网络命名空间

ip link set veth0 netns <nsid_of_container>

# 配置veth1的IP地址,并将其添加到网络桥接

ip addr add 192.168.1.10/24 dev veth1

ip link set veth1 up

bridge link set veth1 master br0

```

### 2.2.2 隔离网络流量的策略

为了进一步隔离容器间的网络流量,可以使用防火墙规则、网络策略等手段。在Proxmox VE中,可以通过iptables或nftables来设置访问控制列表(ACLs)。

```bash

# 对于Proxmox VE中的容器,可以通过LXC配置文件来定义防火墙规则

# 在配置文件中添加如下行来限制容器访问

lxc.net.0.type = veth

lxc.net.0.link = lxcbr0

lxc.net.0.flags = up

lxc.net.0.name = eth0

lxc.net.0防火墙规则 = "iptables -I INPUT -i eth0 -s 192.168.1.0/24 -j DROP"

```

## 2.3 容器的存储隔离

### 2.3.1 容器存储的配置与管理

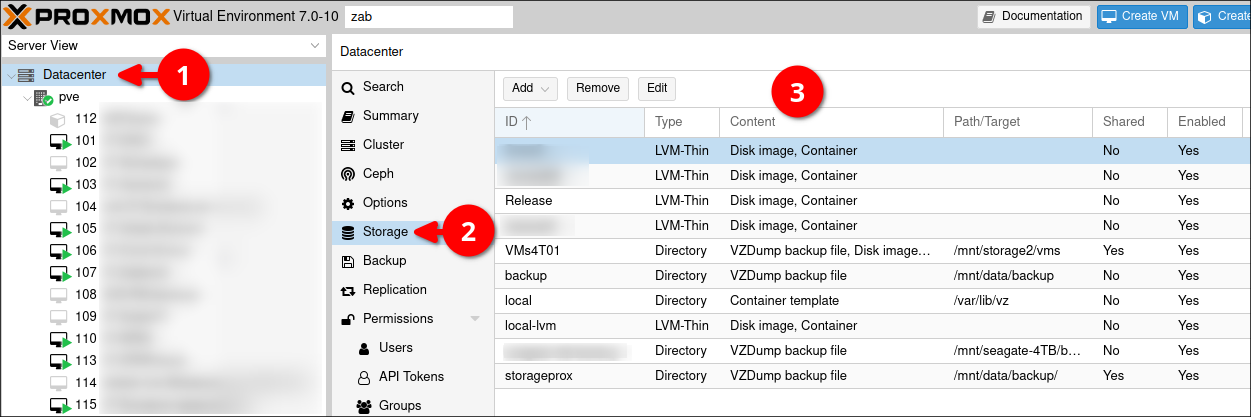

容器的存储隔离涉及到容器内部数据的持久化与隔离。在Proxmox VE中,容器可以使用不同的存储技术如LVM或ZFS,来实现存储的隔离和性能优化。

使用LVM时,可以在Proxmox VE中创建特定的LVM逻辑卷,并将其分配给容器作为根文件系统或数据存储。使用ZFS时,则可以通过ZFS池来创建容器的存储卷。

### 2.3.2 LVM、ZFS与容器存储的结合

通过LVM和ZFS的高级特性,可以更好地管理和优化容器的存储隔离。例如,可以利用ZFS的快照和克隆功能来为容器提供备份和恢复机制,同时可以利用LVM的快照功能来创建容器数据的快照,帮助快速回滚和备份。

```markdown

| 存储类型 | 优点 | 缺点 |

| --- | --- | --- |

| LVM | 灵活性高,易于管理 | 没有原生的冗余备份和高级复制功能 |

| ZFS | 高级数据完整性验证、快照和克隆 | 对内存和CPU资源的需求较高 |

```

在Proxmox VE中配置容器存储时,可以利用其web界面或命令行工具来创建和管理LVM卷或ZFS池。

```bash

# 创建LVM逻辑卷

lvcreate -n <lv_name> -L 10G <vg_name>

# 创建ZFS文件系统

zfs create -o mountpoint=<mount_point> <pool_name>/<fs_name>

```

通过这些配置和管理手段,可以实现容器之间以及容器与宿主机之间的数据隔离,同时保证数据的安全性和高效访问。

# 3. 容器资源管理实践

随着容器技术的普及,系统管理员需要对其资源进行精确控制,以确保服务质量(Quality of Service, QoS)并避免资源冲突。本章节将深入探讨在Proxmox VE环境中对容器进行CPU、内存和I/O资源管理的实践策略。

## 3.1 CPU资源的分配与控制

### 3.1.1 vCPUs的分配策略

在Proxmox VE中,通过分配虚拟CPU(vCPU)的数量,可以控制容器可以使用的计算资源。合理地分配vCPU数量对于保证应用性能至关重要。

当容器需要处理大量计算任务时,增加vCPU的数量可以提供更强的处理能力。在Proxmox VE中,分配vC

0

0