【安全加固秘籍】:构建Proxmox VE安全虚拟化平台

发布时间: 2024-11-29 09:44:52 阅读量: 30 订阅数: 40

开源PROXMOX-VE虚拟化解决方案部署手册

参考资源链接:[Proxmox VE虚拟化平台详解:简易集群与Web管理](https://wenku.csdn.net/doc/6412b699be7fbd1778d474df?spm=1055.2635.3001.10343)

# 1. Proxmox VE虚拟化平台简介

## 1.1 虚拟化技术概述

虚拟化技术允许创建一个抽象层,它模拟计算机硬件资源,如CPU、存储器、网络接口等,从而允许多个操作系统和应用程序在同一硬件上独立运行。这种技术的优点包括提高硬件使用效率、减少成本、简化管理以及加快IT资源部署速度。

## 1.2 Proxmox VE的特点

Proxmox VE是一个开源的服务器虚拟化管理解决方案,它结合了KVM虚拟化和LXC容器技术,以创建一个高度可扩展的虚拟化平台。它提供了一个简洁的Web管理界面,使得创建、监控和维护虚拟环境变得简单。Proxmox VE特别适合那些希望在一个平台上同时管理虚拟机和容器的用户。

## 1.3 核心组件分析

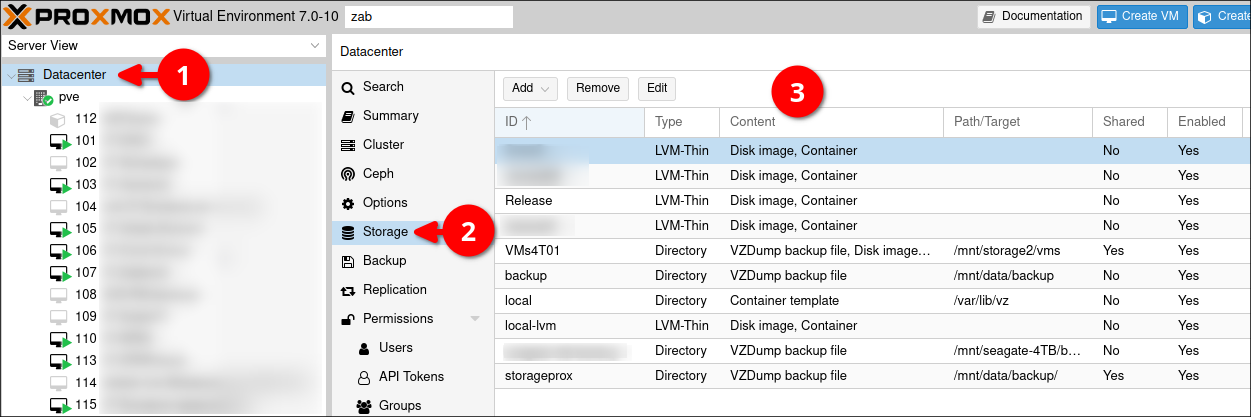

Proxmox VE的核心组件包括其自定义的虚拟环境管理界面、虚拟机管理器、容器管理器和存储管理工具。通过这些组件,用户能够灵活地分配资源,创建虚拟机快照,以及执行其他复杂的虚拟化操作。其直观的用户界面和强大的命令行工具相结合,为管理员提供了强大的虚拟化能力。

```markdown

- **虚拟环境管理界面**:通过Web界面进行直观操作,减少了对命令行的需求。

- **虚拟机管理器**:集成了KVM虚拟机技术,支持多种操作系统。

- **容器管理器**:基于LXC的容器技术,轻量级且快速启动。

- **存储管理工具**:支持多种存储后端,包括NFS、iSCSI和分布式文件系统。

```

在接下来的章节中,我们将深入探讨Proxmox VE的安全基础,确保虚拟化平台在高效提供服务的同时,也能保障数据和系统的安全。

# 2. Proxmox VE平台安全基础

## 2.1 安全概念与Proxmox VE的相关性

### 2.1.1 安全威胁的分类

在信息科技领域,安全威胁可以被分为多种类型,它们根据攻击者的目的、手段和影响范围不同而分类。在虚拟化平台Proxmox VE的上下文中,我们主要关注以下几种安全威胁:

- **恶意软件和病毒**:通过恶意代码感染系统,可能造成数据丢失、资源被非法占用等问题。

- **网络攻击**:例如DDoS攻击、MITM(中间人攻击)等,这些攻击通过网络渠道对系统进行破坏或信息窃取。

- **物理安全威胁**:物理访问权限的丢失可能会导致硬件设备被篡改或数据被直接提取。

- **内部威胁**:系统内部用户滥用权限或误操作造成的安全风险。

- **软件漏洞利用**:利用软件中存在的漏洞,进行非授权的访问或者控制。

### 2.1.2 Proxmox VE的安全功能概览

Proxmox VE作为一款开源的虚拟化管理平台,集成了多种安全功能以应对上述威胁,包括但不限于:

- **内置防火墙**:可以为虚拟机和容器设置规则,对进出的网络流量进行控制。

- **访问控制列表(ACL)**:可以精细地控制用户对虚拟资源的访问权限。

- **加密存储**:确保虚拟机和容器的虚拟硬盘以加密形式存储,增加数据安全性。

- **安全的网络通信**:支持SSL/TLS加密的远程管理接口,保证管理信息传输的机密性和完整性。

- **审计日志**:记录系统事件和用户操作,用于事后分析和审计。

## 2.2 用户认证与授权机制

### 2.2.1 认证机制的配置

Proxmox VE的安全认证机制主要基于SSL证书和用户密码。配置认证机制的主要步骤如下:

1. **SSL证书的安装**:通过pveam工具安装Proxmox VE的SSL证书,这样可以确保所有基于Web的管理接口(pvesh和pvecm)的通信都是加密的。

```bash

pveam update

pveam install pve-ssl.pem

```

2. **用户密码的设置**:通过pveum工具创建和管理用户账户,设置密码以及其他用户信息。

```bash

pveum user add 'myuser@pam'

pveum user set 'myuser@pam' --password 'newpassword'

```

3. **认证后端的选择**:Proxmox VE允许使用多种认证后端,比如PAM(可插拔认证模块)、LDAP等。

### 2.2.2 授权和角色管理

Proxmox VE采用基于角色的访问控制(RBAC)来管理用户权限,允许系统管理员定义和分配角色,每个角色包含了特定的权限集合。以下是角色管理的基本步骤:

1. **创建角色**:通过pveum工具创建新的角色,并分配特定的权限。

```bash

pveum role add 'Virtual-Machine-Admin' --privs 'VM.Audit,VM.Create,VM.PowerM,VM.Shutdown,VM.Start,VM.Stop'

```

2. **分配角色给用户**:创建用户后,将角色分配给用户,这样用户就具有了对应的角色权限。

```bash

pveum user add 'myuser@pam' --comment 'User for VM management'

pveum user role add 'myuser@pam' --roles 'Virtual-Machine-Admin'

```

通过这些步骤,管理员可以精确控制不同用户对于虚拟机和容器的访问权限,从而实现安全的授权管理。

## 2.3 网络安全配置

### 2.3.1 防火墙规则的设置

Proxmox VE的防火墙基于netfilter框架,并提供了一个图形化的界面和命令行工具来管理防火墙规则。以下是一个简单的例子,演示如何设置防火墙规则:

```bash

# 允许ICMP访问(ping)

pve firewall open-icmptYPE 8 --comment 'Allow ICMP Type 8'

# 拒绝外部到虚拟机的SSH访问

pve firewall open-sshvm vmid=100 --comment 'Allow SSH to VM ID 100'

```

防火墙规则管理的详细参数和选项可以在官方文档中找到。

### 2.3.2 网络隔离和分段

为了隔离网络流量,并将虚拟机和容器分段到不同的网络中,Proxmox VE支持VLAN和网络桥接功能。通过这些功能,管理员可以创建虚拟网络设备,使得虚拟机和容器间或者虚拟机和物理网络间进行逻辑隔离。

以下示例展示如何创建一个VLAN接口:

```bash

pvesh create /nodes/pn1/interfaces eth0 vlans '{"500":{}}'

```

此操作将在物理接口eth0上创建一个VLAN子接口(eth0.500),VLAN ID为500。通过创建多个VLAN,可以实现不同虚拟机或容器间的网络隔离。

```mermaid

graph LR

A[Proxmox VE服务器] -->|eth0| B[物理网络]

B --> C[路由器]

A -->|eth0.500| D[VLAN 500]

A -->|eth0.600| E[VLAN 600]

```

通过上述网络安全配置,Proxmox VE平台的虚拟化环境能够得到有效的保护,防止未经授权的访问和潜在的安全威胁。

# 3. Proxmox VE安全实践技巧

## 3.1 安全更新和补丁管理

### 3.1.1 系统更新策略

在信息技术行业中,系统更新是维护系统安全的基础手段。Proxmox VE作为一个成熟的虚拟化解决方案,对于更新和补丁管理尤为重视。采用恰当的系统更新策略能够最大限度

0

0