【Python集合安全应用秘法】:集合在加密和解密中的巧妙应用

发布时间: 2024-09-18 18:18:46 阅读量: 41 订阅数: 46

Python中的集合应用:数据去重与集合操作全解析

# 1. Python集合基础概述

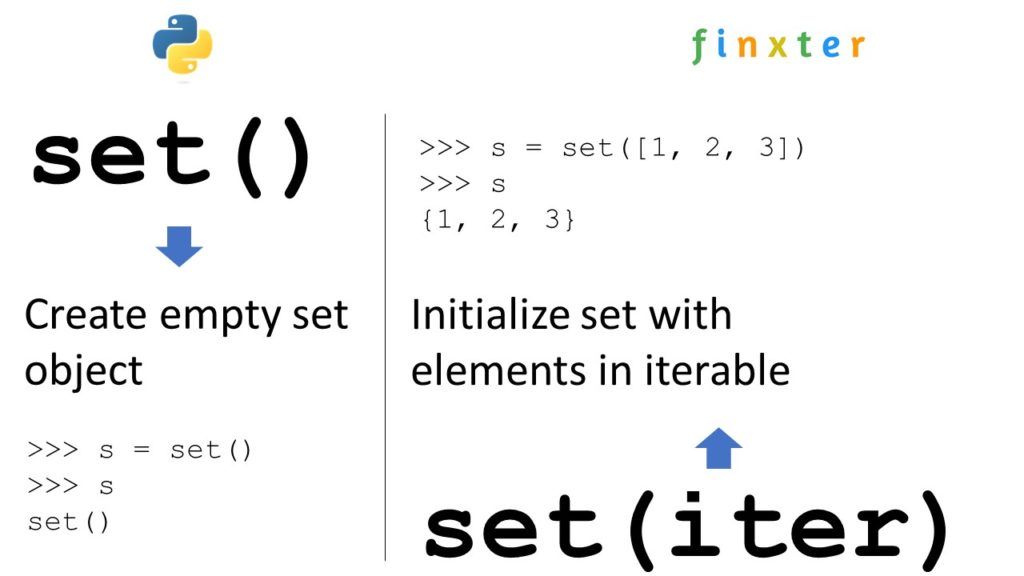

Python 集合是一种数据结构,用于存储不重复的元素集。它是可变的,无序的,且不记录元素位置或插入顺序。在 Python 中,集合使用大括号 `{}` 或 `set()` 函数来创建。集合是 Python 中强大且常用的工具之一,尤其在处理数据分析和算法问题时。

集合不仅提高了代码的简洁性,还提供了多种内置方法来执行数学运算,如并集、交集、差集等。此外,集合还可以用于去重和成员资格检查,以及在执行集合运算时寻找两个数据集之间的关系。

## 集合操作基础

- 创建集合:使用花括号 `{}` 或 `set()` 函数。

```python

example_set = {1, 2, 3}

other_set = set([3, 4, 5])

```

- 集合的添加和删除操作:包括 `add()`, `update()`, `remove()`, `discard()` 等方法。

```python

example_set.add(4)

example_set.update([5, 6])

example_set.remove(1) # 抛出异常,如果1不存在

example_set.discard(2) # 不抛出异常,如果2不存在

```

- 集合的数学运算:包括 `union()`, `intersection()`, `difference()`, `symmetric_difference()` 等方法。

```python

a = {1, 2, 3}

b = {3, 4, 5}

print(a.union(b)) # 输出 {1, 2, 3, 4, 5}

print(a.intersection(b)) # 输出 {3}

```

集合操作在 Python 中是非常高效的数据处理工具,尤其是在进行数据去重和复杂集合运算时,能够提供简洁而强大的解决方案。接下来的章节将深入探讨集合在加密算法中的应用,以及如何在各种安全场景中运用集合来提高数据安全性和效率。

# 2. 集合在加密算法中的应用

## 2.1 集合的基本操作和加密原理

### 2.1.1 集合的操作及其在加密中的作用

集合是数学中的一个基本概念,它是无序且不重复的元素集。在Python中,集合(set)是一种数据结构,提供了丰富的操作,比如并集、交集、差集等。这些操作在加密算法中有着广泛的应用。通过集合操作,可以实现数据的快速组合、比较和转换,这些都是加密和解密过程中不可或缺的部分。

在加密过程中,集合可以用于映射关系的建立,比如将明文映射到密文。当需要将密文还原为明文时,集合的差集操作可以用来排除不可能的选项,缩小搜索范围。例如,在一个替换密码中,如果一个字符集合映射到了另一个字符集合,使用集合操作就可以检测和修正错误的映射关系。

为了深入了解集合在加密中的作用,我们可以分析一个简单的例子。假设有一个对称加密算法,加密过程中使用了集合的并集操作来合并多个字符集合,并通过差集操作来排除在解密过程中不必要的字符。这样,即便攻击者截获了密文,也无法确定哪些字符是多余的,从而增加了破解的难度。

### 2.1.2 对称加密算法与集合的应用实例

对称加密算法中,最著名的例子之一是AES(高级加密标准)。在AES中,虽然集合操作不直接参与明文和密文的转换过程,但在密钥扩展阶段,集合的合并和变换操作对生成轮密钥至关重要。每一轮的加密都使用一个独立的轮密钥,而这些轮密钥正是通过集合操作从初始密钥中生成的。

具体来说,在AES加密过程中,通过添加一个常数然后进行字节替换等操作,最后通过位移和集合合并生成轮密钥。这个过程涉及到集合的位运算操作,这些操作确保了密钥在不同轮次的变换中具有良好的扩散性和混淆性。

为了更清楚地了解集合在对称加密中的应用,我们可以通过一个简化的例子来说明。假设我们有一个简单的对称加密函数,该函数通过集合操作将明文字符集合和密钥集合进行混合,生成密文:

```python

def symmetric_encrypt(plaintext, key):

# 将明文和密钥转换成集合,集合的并集操作用于混合数据

data_set = set(plaintext)

key_set = set(key)

# 进行并集操作生成混合数据

mixed_data = data_set.union(key_set)

# 将混合后的集合转回字符串形式

ciphertext = ''.join(mixed_data)

return ciphertext

# 示例

plaintext = 'hello'

key = '12345'

ciphertext = symmetric_encrypt(plaintext, key)

print(f"Ciphertext: {ciphertext}")

```

通过上面的代码示例,我们可以看到集合的并集操作如何帮助我们实现数据的初步混合。在实际的加密算法中,集合操作会更加复杂,但基本原理相同。这种操作的不可逆性保证了在不知道密钥的情况下,难以从密文还原明文。

## 2.2 集合与哈希函数的结合

### 2.2.1 哈希函数原理与集合结构的关系

哈希函数是现代密码学中不可或缺的组成部分,它将输入(通常是一个字符串或者数据块)映射到固定大小的输出。这个输出被称为哈希值或者摘要。哈希函数的特性是单向性,这意味着从哈希值几乎不可能恢复出原始数据。

集合结构在哈希函数中扮演的角色是对数据的组织和管理。在实现哈希表时,使用集合可以提高存储和检索的效率。哈希表是一种数据结构,它通过哈希函数计算键值的哈希值,然后将值存储在表中相对应的位置。如果使用数组,可能会发生哈希冲突,即不同的键产生了相同的哈希值。这时,集合可以帮助管理这些冲突,例如通过链表或开放寻址法将冲突的值存储在一个集合中。

### 2.2.2 案例分析:集合在密码存储中的应用

密码存储是一个典型的哈希函数与集合结合应用的例子。现代系统中,密码通常不会以明文形式存储,而是存储其哈希值。当用户尝试登录时,系统会计算输入密码的哈希值,并与存储在集合中的哈希值进行比较。如果匹配,则验证成功;否则失败。

在密码存储中,除了使用哈希函数外,还经常配合盐值(salt)的使用。盐值是一个随机生成的字符串,用来与用户密码结合后再进行哈希处理。这样即使两个用户有相同的密码,他们的哈希值也会不同,从而增加了彩虹表攻击的难度。

为了展示哈希函数与集合结合的实践,我们可以查看一个简单的密码存储系统的伪代码:

```python

import hashlib

def hash_password(password, salt):

# 将密码与盐值合并后哈希处理

return hashlib.sha256((password + salt).encode()).hexdigest()

# 生成盐值

salt = 'randomsalt'

# 哈希用户密码

hashed_password = hash_password('mysecretpassword', salt)

# 将盐值和哈希值存储到集合中

credentials = {'salt': salt, 'hashed_password': hashed_password}

# 验证用户密码

def verify_password(input_password, stored_credentials):

# 从存储信息中提取盐值

stored_salt = stored_credentials['salt']

# 哈希输入密码并与存储的哈希值比对

return hash_password(input_password, stored_salt) == stored_credentials['hashed_password']

# 登录验证

is_authenticated = verify_password('mysecretpassword', credentials)

print(f"Authentication successful: {is_authenticated}")

```

在这个例子中,我们可以看到集合存储了用户的盐值和哈希后的密码。验证用户输入时,使用相同的盐值和哈希函数来确保安全。这个过程展示出了集合在哈希函数应用中的组织作用。

## 2.3 集合在公钥加密中的角色

### 2.3.1 公钥加密机制简介

公钥加密(也称为非对称加密)是现代密码学的另一个重要分支。它使用一对密钥:一个公钥和一个私钥。公钥可以公开,用于加密信息;私钥保持私密,用于解密。RSA算法是公钥加密中最著名的算法之一。

在公钥加密算法中,集合操作并不像在对称加密中那样直接参与信息的转换。但是,集合可以用于表示和操作密钥对。例如,在RSA算法中,密钥的生成过程涉及到大数的质数分解,这个过程中生成的质数可以被视作集合中的元素。

### 2.3.2 集合在RSA算法中的应用

RSA算法的密钥对生成涉及到寻找两个大的质数。我们可以使用集合来表示这些质数,并进行操作。例如,我们可以生成一个质数集合,并通过集合操作来找到足够大的质数对。

在加密和解密过程中,集合操作不直接使用,但是RSA算法中的模运算可以被看作是在一定范围内的集合上进行操作。模运算是公钥加密算法的核心,它确保了即使攻击者知道了公钥,没有私钥也无法解密信息。

下面是一个简化的RSA密钥生成过程示例:

```python

import sympy

def generate_prime_set(bit_length):

# 生成一个质数集合

prime_set = set()

# 持续寻找质数直到集合大小满足要求

while len(prime_set) < bit_length:

prime = sympy.randprime(10**(bit_length-1), 10**(bit_length))

prime_set.add(prime)

return prime_set

# 生成一个足够大的质数集合

prime_set = generate_prime_set(4)

# 从中取出两个质数作为RSA的p和q

p, q = prime_set.pop(), prime_set.pop()

# 输出生成的质数

print(f"Prime number p: {p}")

print(f"Prime number q: {q}")

# RSA参数的计算

n = p * q

phi = (p - 1) * (q - 1)

# 选择一个小于phi的整数e,通常为65537

e = 65537

# 输出RSA参数

print(f"RSA modulus n: {n}")

print(f"Euler'

```

0

0