信息安全管理体系建设指南:ISO 27001 认证指南

发布时间: 2024-08-10 10:46:16 阅读量: 24 订阅数: 34

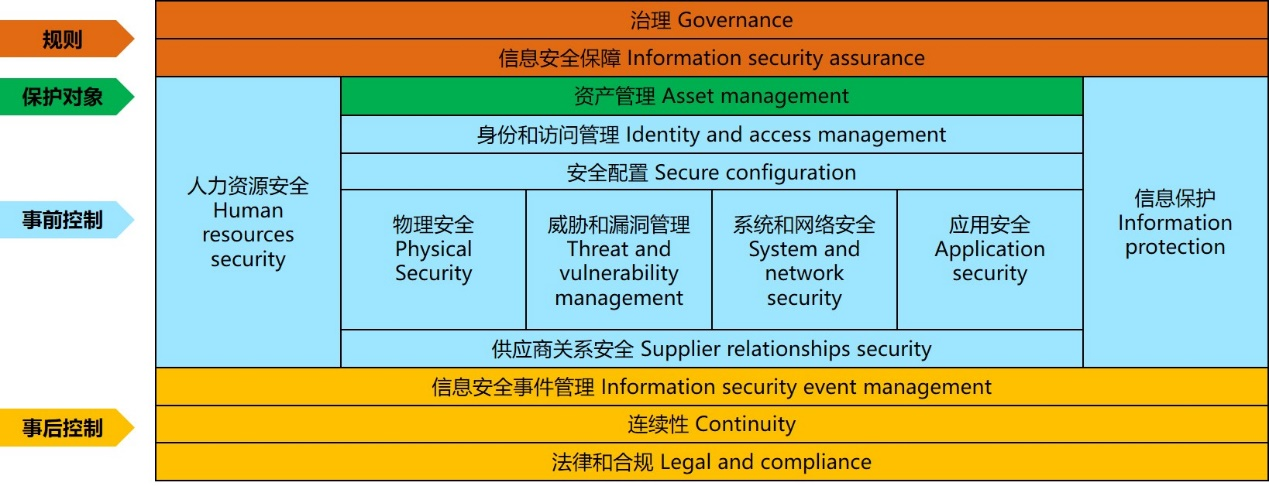

# 1. 信息安全管理体系概述

信息安全管理体系(ISMS)是一种框架,旨在帮助组织识别、管理和减轻信息安全风险。它提供了一套全面的控制措施,以保护组织的机密性、完整性和可用性(CIA)。

ISMS基于ISO 27001标准,该标准提供了ISMS的具体要求。它采用PDCA(计划、实施、检查、行动)循环,这是一个持续改进的过程,确保ISMS保持有效性和相关性。ISMS还包括控制目标和控制措施,这些目标和措施旨在应对组织面临的特定安全风险。

# 2. ISO 27001 认证要求解读

### 2.1 信息安全管理体系框架

#### 2.1.1 PDCA 循环

ISO 27001 认证要求采用 PDCA(计划-执行-检查-改进)循环作为信息安全管理体系(ISMS)的持续改进框架。PDCA 循环包含以下步骤:

- **计划:**确定信息安全目标、制定安全策略和程序,并分配资源。

- **执行:**实施安全控制措施,并对人员进行安全意识培训。

- **检查:**定期监控和评估ISMS的有效性,并识别改进领域。

- **改进:**根据检查结果,对ISMS进行必要的调整和改进,以提高其有效性。

#### 2.1.2 控制目标和控制措施

ISO 27001 标准定义了 114 个控制目标,涵盖了信息安全管理的各个方面,包括:

- 机密性:保护信息不被未经授权的访问。

- 完整性:确保信息是准确和完整的。

- 可用性:确保信息在需要时可用。

每个控制目标都有相应的控制措施,用于实现该目标。例如,为了实现机密性控制目标,可以实施以下控制措施:

- 访问控制:限制对信息的访问权限。

- 加密:对信息进行加密,以防止未经授权的访问。

- 物理安全:保护信息资产免受物理威胁。

### 2.2 认证流程和评估标准

#### 2.2.1 认证流程概述

ISO 27001 认证流程通常涉及以下步骤:

1. **申请:**向认证机构提交申请,并提供有关组织ISMS的信息。

2. **预审:**认证机构对组织的ISMS进行初步审查,以评估其符合性。

3. **正式审核:**认证机构对组织的ISMS进行全面审核,以验证其是否符合ISO 27001标准。

4. **认证决定:**认证机构根据审核结果做出认证决定。

5. **持续监控:**认证机构定期对组织的ISMS进行监控,以确保其持续符合性。

#### 2.2.2 评估标准和要求

认证机构将根据以下标准和要求评估组织的ISMS:

- **ISO 27001 标准:**组织的ISMS必须符合ISO 27001标准的所有要求。

- **认证机构的审核标准:**认证机构可能有自己的审核标准,以补充ISO 27001标准。

- **组织的特定要求:**认证机构可能会根据组织的行业、规模和风险状况,提出额外的要求。

**代码块:**

```python

def evaluate_isms(organization, iso_27001_standard, certification_body_audit_standards):

"""

评估组织的信息安全管理体系 (ISMS) 是否符合 ISO 27001 标准和认证机构的审核标准。

参数:

organization: 组织对象

iso_27001_standard: ISO 27001 标准

certification_body_audit_standards: 认证机构的审核标准

返回:

评估结果

"""

# 检查组织的 ISMS 是否符合 ISO 27001 标准

iso_27001_compliance = check_iso_27001_compliance(organization, iso_27001_standard)

# 检查组织的 ISMS 是否符合认证机构的审核标准

certification_body_compliance = check_certification_body_compliance(organization, certification_body_audit_standards)

# 根据检查结果返回评估结果

if iso_27001_compliance and certification_body_compliance:

return "符合"

else:

return "不符合"

```

**代码逻辑分析:**

该代码块定义了一个函数 `evaluate_isms`,用于评估组织的 ISMS 是否符合 ISO 27001 标准和认证机构的审核标准。该函数接受三个参数:组织对象、ISO 27001 标准和认证机构的审核标准。

函数首先调用 `check_iso_27001_compliance` 函数,检查组织的 ISMS 是否符合 ISO 27001 标准。如果符合,则返回 `True`,否则返回 `False`。

然后,函数调用 `check_certification_body_compliance` 函数,检查组织的 ISMS 是否符合认证机构的审核标准。如果符合,则返回 `True`,否则返回 `False`。

最后,函数根据检查结果返回评估结果。如果组织的 ISMS 符合 ISO 27001 标准和认证机构的审核标准,则返回 "符合",否则返回 "不符合"。

**表格:**

| 认证机构 | 审核标准 |

|---|---|

| BSI | BS ISO/IEC 27001:2013 |

| DNV | ISO/IEC 27001:2013 |

| TÜV SÜD

0

0