【Mako模板安全防护指南】:XSS攻击及其他安全风险的防范措施

发布时间: 2024-10-10 09:57:51 阅读量: 62 订阅数: 38

flask-mako:为Flask中的Mako模板提供支持

# 1. Mako模板安全防护概述

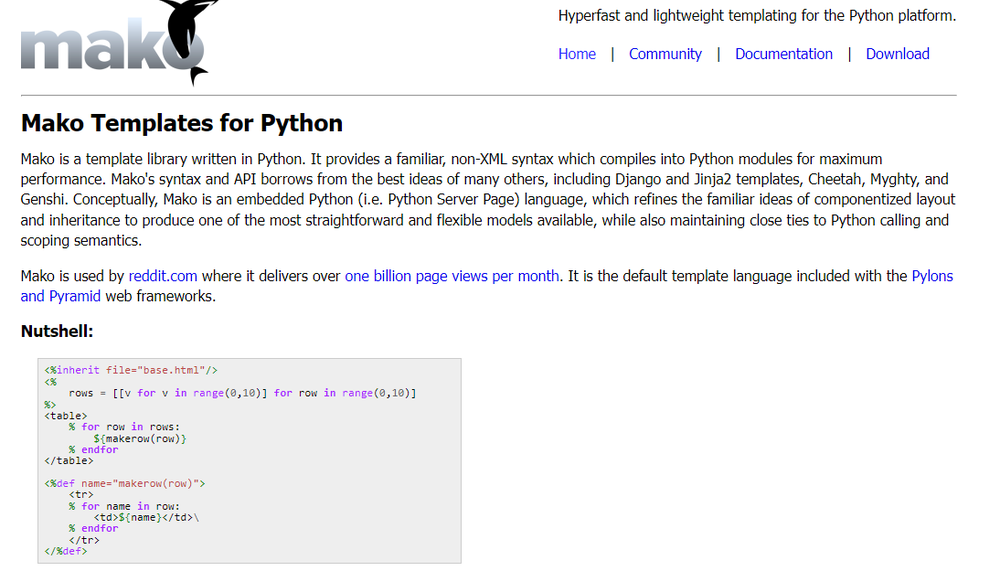

在Web开发中,模板引擎是负责将数据动态地嵌入HTML页面的工具。Mako模板引擎以其Python式的语法简洁和执行效率著称,广泛应用于多种Web框架中。然而,安全漏洞的存在可能使得这些模板成为攻击者的温床,特别是跨站脚本攻击(XSS)是其中的一个主要威胁。本章节将简要介绍Mako模板引擎,并从宏观角度概述安全防护的基本概念。通过对Mako模板安全防护的全面了解,开发人员可以更好地识别潜在风险,并采取相应措施,以确保Web应用的安全性。接下来的章节将深入探讨XSS攻击的原理、影响、防护技术,以及在Mako模板中实践安全防护的最佳方法。

# 2. Mako模板中的XSS攻击原理

### 2.1 XSS攻击的类型和特性

#### 2.1.1 存储型XSS攻击

存储型XSS攻击是最为危险的攻击之一,因为它可以将恶意代码永久保存在服务器的数据库中。当其他用户访问包含恶意脚本的页面时,恶意代码将执行,导致数据泄露、会话劫持等问题。在Mako模板中,如果未经适当处理,用户提交的数据直接用于模板输出,就可能存在存储型XSS的风险。

#### 2.1.2 反射型XSS攻击

与存储型XSS不同,反射型XSS攻击不是存储在服务器上,而是通过URL参数或者其他用户直接请求的资源来传递恶意代码。Mako模板在处理这些输入时如果没有进行适当的验证和清理,恶意代码将被包含在响应中返回给用户,执行攻击。

#### 2.1.3 基于DOM的XSS攻击

基于DOM的XSS攻击是由于客户端脚本处理不当导致的。在Mako模板中,若模板逻辑处理了未经验证或清理的用户输入,并通过DOM操作反映到页面上,就可能遭受基于DOM的XSS攻击。

### 2.2 XSS攻击的影响和危害

#### 2.2.1 数据泄露和会话劫持

XSS攻击能够读取用户的会话cookie,或诱使用户在被攻破的网站上执行不安全的操作。这种攻击类型可以对用户数据安全造成直接威胁。

#### 2.2.2 网站和应用的破坏

XSS攻击可以通过执行恶意脚本,篡改网站内容,甚至完全破坏网站的正常功能。此外,攻击者还可以利用XSS漏洞在网页上挂载恶意广告,或者其他恶意代码。

#### 2.2.3 用户信任度的降低

遭受XSS攻击的网站可能会引起用户信任度的下降,尤其在用户意识到个人信息可能被未授权访问时。这将直接影响到网站的声誉和用户基数。

### 2.3 小结

XSS攻击有多种形式,并且它们可以对应用造成严重的破坏。在Mako模板中实现防护机制至关重要。以下章节将深入探讨如何通过技术手段预防这些攻击。

# 3. XSS攻击的防护技术

## 3.1 输入内容的安全处理

### 3.1.1 输入验证和编码

在Web开发中,输入验证和编码是防止XSS攻击的第一道防线。通过确保所有输入数据都经过严格的验证和适当的编码,可以大大降低XSS攻击的风险。例如,对于用户输入的表单数据,在服务器端接收前应该进行严格的类型检查、长度检查、格式校验以及字符限制等措施。此外,对于含有特殊HTML字符的数据,在输出到浏览器前需要进行适当的编码。

下面是一个简单的Python代码示例,展示如何对用户输入进行验证和编码:

```python

from html import escape

def sanitize_input(user_input):

# 限制输入长度

if len(user_input) > 255:

raise ValueError("Input is too long.")

# 检查是否只包含允许的字符,例如:字母、数字、空格、逗号和句点

if not user_input.isalnum() and user_input.replace(" ", "").replace(",", "").replace(".", "").replace("-", "").replace("_", ""):

raise ValueError("Input contains invalid characters.")

# 对特殊HTML字符进行编码,防止XSS攻击

sanitized_output = escape(user_input)

return sanitized_output

```

上述代码首先检查输入长度是否超标,然后通过`isalnum()`方法检查是否只包含字母、数字以及空格字符。对于其他非预期字符,使用`replace()`方法进行清除。最终,`escape()`函数将任何潜在的HTML特殊字符转换为相应的HTML实体,从而确保数据安全。

### 3.1.2 使用安全的API函数

除了直接的字符串操作之外,选择使用安全的API函数也是防止XSS攻击的有效手段。这类函数在内部实现了字符编码或其他安全措施,帮助开发者减少错误和遗漏。

例如,在Web应用中,可以使用框架提供的帮助函数来输出用户输入:

```python

from flask import escape

@app.route('/comment', methods=['POST'])

def add_comment():

comment = escape(request.form['comment'])

# 将经过处理的评论内容存储到数据库或展示在页面上

return render_template('comment.html', comment=comment)

```

在上述Flask框架的代码中,`escape()`函数确保所有表单数据在存储或显示前经过了编码处理。这种方式不仅简化了代码,也增强了程序的安全性。

## 3.2 输出内容的防护措施

### 3.2.1 内容安全策略(CSP)

内容安全策略(Content Security Policy,CSP)是一个额外的安全层,用于帮助发现和减轻某些类型的攻击,如XSS和数据注入等。CSP通过指定有效源,告诉浏览器哪些外部资源可以加载,从而减少或消除反射型和基于DOM的XSS攻击的风险。

实施CSP通常需要在服务器响应中添加`Content-Security-Policy`头部:

```http

Content-Security-Policy: default-src 'self'; img-src *; script-src 'self' ***

```

在此CSP头部中,`default-src`指令限制了默认的资源加载策略,`img-src *`允许从任何地方加载图片,而`script-src`指令只允许从服务器本体和指定的可信脚本服务器加载脚本。

### 3.2.2 输出编码和转义机制

输出编码和转义机制是防御XSS攻击的另一个重要环节。当数据从服务器端传输到客户端并在浏览器中呈现时,应确保输出的数据被适当地处理,避免恶意脚本的执行。

以Python的Jinja2模板引擎为例,它内置了自动转义功能:

```jinja

{{ user_input }}

```

如果`user_input`中包含潜在的XSS代码,Jinja2模板会在输出之前自动进行转义。开发者可以通过控制标签来关闭自动转义:

```jinja

{% autoescape off %}

{{ user_in

```

0

0