【Django模板标签安全指南】:如何避免模板注入攻击并确保安全性

发布时间: 2024-10-15 05:17:06 阅读量: 28 订阅数: 20

# 1. Django模板标签与安全基础

## 概述

在本章中,我们将深入探讨Django模板标签的基础知识,并为理解模板注入攻击奠定基础。首先,我们将简要介绍什么是模板标签,以及它们在Django项目中的作用。然后,我们将讨论模板标签可能引入的安全风险,以及如何在使用这些强大工具时保持警惕。

## Django模板标签基础

Django模板系统是一个直观的、可扩展的系统,它允许开发者创建动态网页。模板标签提供了一种在模板中嵌入逻辑的方式,从而可以动态地生成HTML。例如,内置的`{% if %}`标签可以根据给定的条件渲染不同的HTML内容。

```django

{% if user.is_authenticated %}

Hello, {{ user.username }}.

{% else %}

Please log in.

{% endif %}

```

在上面的示例中,`{% if %}`标签检查用户是否已经认证,根据认证状态动态显示不同的消息。

## 安全基础

尽管模板标签非常有用,但如果使用不当,它们可能会引入安全漏洞。例如,如果用户提供的变量未经适当的清理,就直接插入到模板中,这可能导致跨站脚本攻击(XSS)。因此,理解并遵循最佳安全实践对于保护你的Django应用至关重要。在接下来的章节中,我们将详细讨论如何安全地使用模板标签,并了解模板注入攻击的原理及其防御措施。

# 2. 理解模板注入攻击

## 2.1 模板注入攻击的原理

### 2.1.1 什么是模板注入

模板注入攻击是一种代码注入攻击,攻击者通过注入恶意代码片段,利用模板引擎的解析漏洞,执行不安全的代码或获取不应该被用户访问的数据。模板引擎通常用于Web框架中,用于将动态数据嵌入到静态模板文件中,生成动态网页。Django作为一个流行的Python Web框架,也内置了模板引擎,用于处理Web页面的渲染。

在本章节中,我们将深入探讨模板注入攻击的原理,包括攻击向量、影响以及防御策略。理解这些概念对于开发者来说至关重要,因为它们直接关系到应用程序的安全性。

### 2.1.2 攻击向量和案例分析

攻击者通常利用模板引擎对用户输入处理不当的漏洞进行攻击。例如,当模板引擎没有正确地对用户输入进行清理或者当开发者在模板中使用了用户可控的变量而没有进行适当的转义时,攻击者可以通过这些漏洞注入恶意的模板代码。

例如,考虑以下Django模板代码片段:

```django

{{ user_input }}

```

如果`user_input`变量来自用户输入,并且没有进行适当的清理,攻击者可以注入模板标签或过滤器,例如:

```django

{{ user_input }}{% if user.is_admin %}<h1>Welcome Admin</h1>{% endif %}

```

如果`user_input`是`{% if user.is_admin %}`,那么攻击者可以控制页面内容,执行不安全的操作。

#### 案例分析

在实际案例中,攻击者可能通过社交媒体发送一个带有恶意代码链接的帖子,当用户点击链接访问网站时,恶意代码通过模板注入攻击执行,从而控制用户会话或窃取敏感信息。

在本章节中,我们将分析模板注入攻击的向量和实际案例,以帮助开发者更好地理解和预防这类攻击。

## 2.2 模板注入的影响

### 2.2.1 对网站安全性的威胁

模板注入攻击对网站的安全性构成了严重的威胁。攻击者可以通过这种攻击方式获取敏感数据,如用户凭据、个人隐私信息等。此外,攻击者还可能利用这种攻击执行跨站脚本攻击(XSS)或其他更复杂的攻击,例如远程代码执行(RCE)。

例如,攻击者可以利用模板注入漏洞执行以下操作:

1. **数据泄露**:获取数据库信息、用户会话令牌等。

2. **会话劫持**:控制用户的Web会话,接管账户。

3. **远程代码执行**:如果模板引擎允许执行任意代码,攻击者可以执行系统命令。

### 2.2.2 对用户隐私的影响

模板注入不仅威胁到网站的安全性,还对用户的隐私构成威胁。攻击者可以利用这种漏洞窃取用户的个人信息,如电子邮件地址、电话号码等,这些信息可以被用于身份盗窃或其他恶意行为。

#### 案例分析

在某些情况下,攻击者可以利用模板注入漏洞从网站的数据库中提取用户数据,并将其出售给第三方,或者用于其他恶意目的,如钓鱼攻击。

在本章节中,我们将探讨模板注入对网站安全性和用户隐私的影响,并分析相关的案例。

## 2.3 防御模板注入的方法

### 2.3.1 Django默认防护机制

Django框架提供了一些默认的防护机制来防止模板注入攻击。例如,Django模板引擎默认情况下会对所有变量进行HTML转义,以防止XSS攻击。此外,Django还提供了一些过滤器和方法来限制模板中的变量和表达式的范围。

例如,使用`safe`过滤器可以防止HTML转义:

```django

{{ user_input|safe }}

```

但是,开发者在使用这些过滤器时需要格外小心,因为它们可能成为模板注入的攻击向量。

### 2.3.2 开发中的最佳实践

除了Django的默认防护机制,开发者在开发过程中还应该遵循一些最佳实践来防止模板注入攻击。以下是一些推荐的做法:

1. **变量清理**:在模板中使用用户可控的变量之前,应该进行严格的清理和验证。

2. **最小化信任**:不应该信任任何来自用户的数据,即使是看似无害的数据。

3. **代码审查**:定期进行代码审查,以发现和修复可能的安全漏洞。

4. **使用白名单**:使用白名单来限制变量可以访问的属性和方法。

#### 代码示例

考虑以下代码示例:

```python

# 安全地处理用户输入

cleaned_input = bleach.clean(user_input, tags=[], strip=True)

```

在这个例子中,我们使用`bleach`库来清理用户输入,移除所有HTML标签和属性,从而防止XSS攻击。

在本章节中,我们将详细介绍如何利用Django的默认防护机制和开发中的最佳实践来防御模板注入攻击,并提供实际的代码示例和逻辑分析。

# 3. Django模板标签的安全使用

## 3.1 安全内置标签和过滤器

### 3.1.1 Django内置标签和过滤器概览

Django的模板系统提供了丰富的内置标签和过滤器,这些内置功能极大地简化了Web开发的复杂性。内置标签主要负责控制模板的结构,如循环、条件判断、包含其他模板等。过滤器则用于对变量值进行处理,例如格式化输出、字符串操作等。

在Django中,一些常见的内置标签包括:

- `{% if %}`、`{% elif %}`、`{% else %}` 和 `{% endif %}`:条件语句,用于在模板中进行逻辑判断。

- `{% for %}` 和 `{% endfor %}`:循环语句,用于遍历序列。

- `{% url %}`:根据视图函数的名称和参数生成URL。

- `{% block %}` 和 `{% endblock %}`:定义可继承的模板块。

内置过滤器的例子包括:

- `length`:获取字符串或列表的长度。

- `default`:当变量为空时提供默认值。

- `upper`:将字符串转换为大写。

这些内置功能在模板中广泛使用,但如果不当使用,可能会引入安全风险。

### 3.1.2 安全使用内置功能的建议

为了安全地使用Django的内置标签和过滤器,开发者需要遵循以下建议:

- **避免使用不安全的标签和过滤器**:在某些情况下,使用某些标签和过滤器可能会引入安全问题,例如直接在模板中渲染用户输入,可能会导致跨站脚本攻击(XSS)。在模板中应避免使用 `{% autoescape %}` 标签来关闭自动转义功能,除非你完全信任渲染的数据。

- **限制用户输入的使用**:当用户输入需要被用作模板变量时,应通过适当的清理和验证来确保输入的安全性。

- **使用参数化查询**:在模板中使用查询时,应尽量避免直接将用户输入作为参数传递给查询,以防止SQL注入攻击。

- **代码审查和测试**:定期进行代码审查和安全测试,确保模板的使用符合安全最佳实践。

## 3.2 自定义模板标签的安全性

### 3.2.1 创建安全的自定义标签

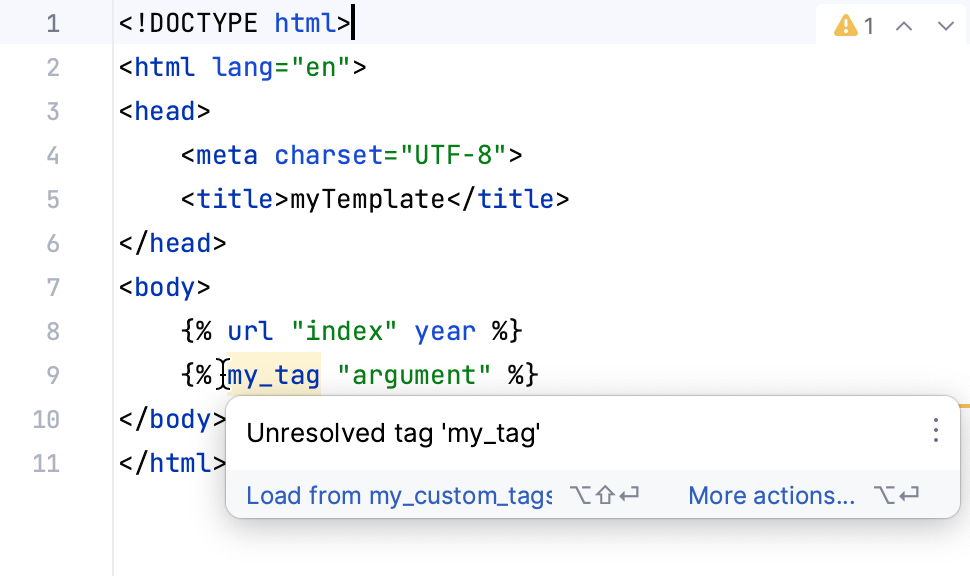

Django允许开

0

0