JDOM安全指南:防御XML注入与提高数据安全

发布时间: 2024-09-28 18:25:25 阅读量: 132 订阅数: 37

# 1. JDOM与XML注入概述

在现代的IT行业中,随着数据交换的重要性不断增加,XML(可扩展标记语言)被广泛应用在多种技术体系中,为数据存储和传输提供了极大的灵活性。然而,这种灵活性同时也带来了安全风险,尤其是XML注入漏洞。JDOM作为Java领域常用的XML处理库,它的使用增加了开发效率,但同时也需要程序员了解并防范潜在的安全风险。

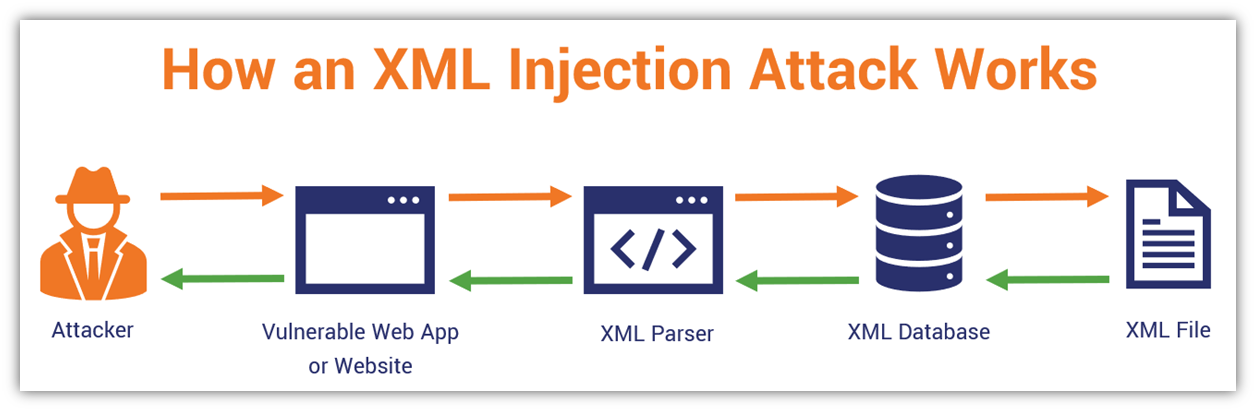

XML注入攻击是通过在输入数据中恶意地嵌入XML代码片段,以干扰应用程序正常的XML处理逻辑,从而达到攻击者的目的,比如窃取数据、拒绝服务(DoS)或其他恶意行为。在接下来的章节中,我们将深入探讨XML注入攻击的原理、防御策略以及JDOM在安全编程中的实践。

为了有效地防御XML注入,开发人员需要了解其原理,并采取合适的技术措施。在这一章中,我们将首先概述XML注入的概念,然后深入分析其原理和危害,并为读者提供实际的案例进行分析,以此来加深理解。在理解了XML注入攻击的本质后,我们将进一步探讨如何在实际开发中识别和防御这种攻击,包括输入验证与清洗、白名单解析器的使用等基本策略。此外,本章还会探讨代码级别的防御措施和开发环境的配置与加固等实践中的技巧。

# 2. 识别和防御XML注入攻击

### 2.1 XML注入的原理与危害

#### 2.1.1 XML注入攻击的原理

XML注入攻击是一种安全漏洞,攻击者通过在XML输入字段中注入恶意代码,试图绕过应用程序的验证机制,或者影响程序的处理流程。成功的XML注入可能导致未授权的数据访问、数据泄露或破坏数据完整性。攻击者通常寻找那些对XML输入进行字符串拼接来构建XML文档的应用程序,它们往往没有对这些输入执行适当的验证和清洗。

当应用程序将用户输入直接拼接到XML文档中时,恶意用户可以注入特殊构造的XML代码片段,从而破坏文档结构或修改应用程序的逻辑行为。例如,攻击者可能注入一个结束标签,使得原本应该是单个元素的内容被分成多个独立的XML文档。

```xml

<!-- 一个未经验证的用户输入可能导致的XML注入示例 -->

<root>

<data>${user_input}</data>

</root>

```

如果攻击者输入的内容是 `</root><boom/>`,那么原本的XML文档的结构就被破坏了,这可能会导致应用程序按照攻击者的意愿执行额外的命令或查询。

#### 2.1.2 XML注入攻击的案例分析

一个著名的XML注入案例是2011年攻击者通过注入恶意XML片段到思科的IOS设备的SNMP处理器中,导致了远程执行代码的漏洞(CVE-2011-1236)。在这个案例中,攻击者构造了一个特殊格式的XML请求,使得原本应该为XML标签的输入被解释为恶意脚本。

在分析了这一案例后,我们可以总结出以下几点教训:

- 确保XML解析器使用的是安全配置,不要对用户输入进行直接解析。

- 对用户输入进行彻底的验证和清洗,拒绝任何不合法的XML片段。

- 跟踪最新的安全漏洞和补丁,及时更新软件库和依赖。

### 2.2 防御XML注入的基本策略

#### 2.2.1 输入验证与清洗

防御XML注入最直接的方法是对用户输入进行严格验证。开发者需要确保所有输入都符合应用程序期望的格式,并且不允许任何可能破坏XML文档结构的输入。白名单验证是一种有效的策略,它要求开发者预先定义一个允许的输入模式,并且只允许符合这些模式的输入。

此外,为了进一步增强安全性,开发者可以实现输入清洗技术。这通常涉及到使用正则表达式或预编译的模板来检测并移除或转义输入中可能的恶意代码。

```java

public boolean isValidXmlInput(String input) {

// 正则表达式来检查输入是否符合预期格式

Pattern pattern = ***pile("^[^<>&'\"]+$");

Matcher matcher = pattern.matcher(input);

return matcher.matches();

}

```

在上面的Java示例中,我们创建了一个简单的正则表达式来确保输入中不含有 `<`, `>`, `&`, `'`, `"` 和 `=` 字符,这些字符通常用于构造恶意XML片段。

#### 2.2.2 白名单解析器的使用

另一个有效的防御措施是使用白名单解析器。白名单解析器只解析那些在白名单上定义的元素和属性,忽略其他的输入。这种方法能够有效地防止注入攻击,因为它拒绝了所有非预期的输入。

在JDOM中,可以通过使用 `SAXBuilder` 类并设置 `Feature` 来启用白名单解析功能,如下代码示例所示:

```java

SAXBuilder builder = new SAXBuilder();

builder.setFeature("***", true);

builder.setFeature("***", true);

Document doc = builder.build(new InputSource(inputStream));

```

### 2.3 实践中的防御技巧

#### 2.3.1 代码级别的防御措施

在代码层面,开发者可以采取以下措施来防御XML注入攻击:

- 使用参数化查询,将数据处理从XML构建中分离出来。

- 确保对用户输入进行适当的编码,防止注入特殊字符。

- 使用第三方库来进行XML处理,例如使用JDOM 2.0.5或更高版本中提供的安全功能。

```java

// 使用JDOM进行安全的XML处理的示例代码

Element root = new Element("root");

Element data = new Element("data");

root.addContent(data);

// 设置合适的XML命名空间

Namespace namespace = Namespace.getNamespace("ns", "***");

data.addContent(new Text("some text"));

XMLOutputter2 xmlOutputter = new XMLOutputter2(Format.getPrettyFormat());

xmlOutputter.output(new Document(root), System.out);

```

#### 2.3.2 开发环境的配置与加固

除了代码级别的防御,开发环境的配置和加固同样重要:

- 确保开发和运行环境中安装了最新版本的XML处理库,并且及时应用安全补丁。

- 使用安全的编码实践,比如遵循OWASP Top 10等安全编码标准。

- 配置服务器和数据库的安全设置,确保对外部攻击有足够的防护。

```mermaid

graph LR

A[开始] --> B[安装最新版本XML处理库]

B --> C[应用安全补丁]

C --> D[遵循安全编码标准]

D --> E[配置服务器安全设置]

E --> F[配置数据库安全设置]

F --> G[定期进行安全审计]

```

通过这一系列策略的实施,可以显著降低XML注入风险,保护应用程序的安全。

在接下来的章节中,我们将深入了解JDOM安全编程实践,包括如何在使用JDOM时进行安全配置,以及如何处理数据和构建安全的XML文档。

# 3. JDOM安全编程实践

## 3.1 安全使用JDOM解析器

### 3.1.1 JDOM解析器的安全配置

JDOM解析器在处理XML文档时提供了一种

0

0