Java加密技术详解:安全处理敏感数据的黄金法则

发布时间: 2024-12-10 02:37:28 阅读量: 12 订阅数: 20

数据库加密技术详解:工作原理与代码实现

# 1. Java加密技术概述

在当今数字化时代,数据安全已成为企业和个人最为关心的话题之一。Java作为一种流行的编程语言,提供了一系列加密技术来确保数据传输和存储的安全。加密技术是保护信息不被未授权访问和篡改的重要手段,它通过算法将原始数据转换为不可读的密文。本章将介绍Java加密技术的基础知识、重要性以及它们在不同应用场景中的作用。

## 1.1 加密技术的必要性

随着信息技术的发展,数据泄露的风险不断上升。加密技术不仅可以保护敏感数据不受攻击,还能确保通信过程中的隐私性和数据的完整性。无论是在金融、医疗还是政府等领域,加密都是一种至关重要的安全措施。

## 1.2 Java加密技术的演进

Java从其最早的版本开始就内置了加密功能。随着JDK的不断更新,Java加密API越来越成熟,提供了包括对称加密、非对称加密、哈希函数和数字签名等多种安全机制。这使得Java成为了开发安全应用的理想选择。接下来的章节将深入探讨Java加密技术的各个方面。

# 2. Java加密基础

## 2.1 Java加密技术的理论基础

### 2.1.1 对称加密与非对称加密

对称加密与非对称加密是密码学中两种主要的加密方法,每种方法都有其独特的应用场景和安全属性。

#### 对称加密

对称加密使用相同的密钥进行数据的加密和解密操作。对称加密算法通常加密速度快,适合大量数据的加密处理。但其面临的主要问题是如何安全地共享密钥。常见的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。

#### 非对称加密

非对称加密使用一对密钥:一个公开的公钥和一个私有的私钥。公钥用于加密数据,私钥用于解密。这种机制解决了密钥交换的问题,因为公钥可以公开传播,而私钥则不需要共享。然而,非对称加密通常比对称加密慢得多,适合小量数据的加密处理。RSA、ECC(椭圆曲线密码学)和DSA(数字签名算法)是非对称加密中的常用算法。

### 2.1.2 哈希函数和数字签名

#### 哈希函数

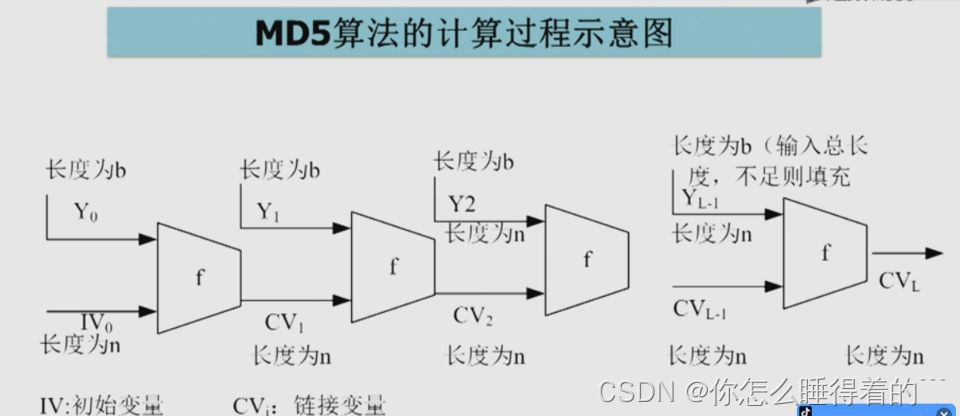

哈希函数是一种单向加密函数,它能将任意长度的数据映射到固定长度的数据摘要。哈希函数的特点是不可逆,即原始数据很难从其哈希值恢复出来。在加密领域,哈希函数经常用于验证数据的完整性。如果数据在传输过程中被篡改,接收方可以通过计算数据的哈希值来检测出来。常见的哈希算法包括MD5、SHA-1、SHA-256和SHA-3。

#### 数字签名

数字签名是一种用于验证数字消息或文档完整性的电子签名。它通常使用非对称加密技术实现。数字签名可以确保信息的来源、内容和接收时间,以及防止信息被篡改。数字签名的生成通常涉及私钥的使用,而验证则涉及相应的公钥。

## 2.2 Java加密API概览

### 2.2.1 Java Cryptography Architecture (JCA)

Java Cryptography Architecture (JCA) 是Java平台中用于访问加密服务的框架。JCA为Java加密API提供了一个可扩展的架构,包括各种加密算法和提供各种加密服务的接口,例如密钥生成、消息摘要和数字签名等。JCA为开发者提供了访问不同加密服务提供商的统一接口,从而实现加密技术的无缝集成。

### 2.2.2 Java Cryptography Extension (JCE)

Java Cryptography Extension (JCE) 是JCA的一个扩展,提供了额外的加密算法和功能。JCE包括了对加密、密钥生成和转换提供支持的类和接口。它还引入了新的加密服务提供者机制,使得Java加密功能得以扩展和增强,为Java应用程序提供了更广泛的安全服务。

### 2.2.3 密码服务提供者 (CSP)

在Java中,加密操作可以由Java平台提供的服务提供者完成,也可以由第三方提供的密码服务提供者(CSP)完成。CSP可以向Java环境注册,并提供多种加密算法实现。通过CSP,用户能够充分利用不同的加密技术,而不必担心具体的技术细节。CSP使得Java应用可以灵活地选择加密服务提供者,根据应用需要进行加密技术的替换和升级。

## 2.3 实践中的Java加密框架选择

### 2.3.1 Bouncy Castle

Bouncy Castle是一个流行的Java加密库,提供了许多加密算法和协议的实现。它是JCA和JCE的扩展,为Java平台提供了额外的加密和安全功能。Bouncy Castle支持许多标准算法,包括但不限于AES、RSA、DSA、ECDSA、SHA系列哈希算法等。由于其高度模块化的设计,开发者可以根据需要选择性地集成特定功能。

### 2.3.2 Spongy Castle

Spongy Castle是一个为Android平台优化的加密库,它基本上是Bouncy Castle库的一个移植版本,使得在Android平台上也能享受到Bouncy Castle提供的丰富加密功能。它在安全性方面得到了广泛的认可,并且可以很容易地集成到Android应用中。

### 2.3.3 其他Java加密库比较

除了Bouncy Castle和Spongy Castle外,还有其他一些加密库可供Java开发者选择。例如,Java原生的加密API是JCA和JCE,它们提供了基本的加密功能。在选择加密库时,开发者需要考虑以下几个因素:

- **性能**:不同加密库的性能可能有很大差异。

- **易用性**:一些库可能提供更简洁的API。

- **安全性**:安全性是选择加密库时最重要的因素。

- **兼容性**:库与现有系统和第三方库的兼容性。

- **支持与维护**:选择活跃维护的库会得到更好的支持。

表格比较了Bouncy Castle与Spongy Castle的关键特性:

| 特性 | Bouncy Castle | Spongy Castle |

| --- | --- | --- |

| 支持平台 | Java & Android | Android |

| 最新版本 | 1.67 | 1.58 |

| 算法支持 | 广泛,包括EC和加密标准 | 针对Android优化的算法支持 |

| 社区支持 | 活跃且广泛的社区 | 主要集中在Android社区 |

| 安全更新 | 定期更新 | 定期更新以适应Android安全需求 |

开发者在选择加密库时应根据具体需求进行评估,确保选择的库满足应用的安全需求并能够在目标平台上正常运行。

通过本章节的介绍,我们从理论基础到实践应用,深入探讨了Java加密技术的方方面面,为深入掌握Java加密技术打下了坚实的基础。下一章我们将深入探讨如何在Java中实现对称加密算法,包括AES、DES和3DES等,并详细讨论实际应用中的密钥管理与交换机制。

# 3. 实现Java中的对称加密

## 3.1 对称加密算法的实现细节

### 3.1.1 AES加密算法的Java实现

对称加密是加密和解密使用同一密钥的加密方法。高级加密标准(AES)是目前广泛使用的对称加密算法之一,它被设计为能够抵抗各种攻击手段,包括强力攻击、线性和差分密码分析。AES加密算法在Java中的实现涉及多个步骤,包括初始化加密器、数据的加密或解密以及清理资源。

以下是Java中实现AES加密的一个基本示例代码:

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class AESExample {

public static void main(String[] args) throws Exception {

// 密钥生成

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(128); // AES密钥长度有128位、192位、256位,这里指定为128位

SecretKey secretKey = keyGenerator.generateKey();

// 创建密钥规范

byte[] keyBytes = secretKey.getEncoded();

SecretKeySpec secretKeySpec = new SecretKeySpec(keyBytes, "AES");

// 实例化Cipher

Cipher cipher = Cipher.getInstance("AES");

// 初始化Cipher为加密模式

cipher.init(Cipher.ENCRYPT_MODE, secretKeySpec);

// 待加密的字符串

String plainText = "Hello World!";

byte[] encryptedData = cipher.doFinal(plainText.getBytes());

// 打印加密后的数据

System.out.println("Encrypted text: " + bytesToHex(encryptedData));

// 解密

cipher.init(Cipher.DECRYPT_MODE, secretKeySpec);

byte[] originalData = cipher.doFinal(encryptedData);

// 打印解密后的原始数据

System.out.println("Decrypted text: " + new String(originalData));

}

// 辅助方法:将字节数组转换为十六进制字符串

public static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuilder();

for (byte b : bytes) {

String hex = Integer.toHexString(0xFF & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

}

```

### 3.1.2 DES和3DES的使用案例

数据加密标准(DES)是一种较老的对称加密算法,由于其56位的密钥长度相对容易被破解,现在更多是使用三重数据加密算法(3DES),也称为Triple DES,它对数据应用了三次DES算法,提供了更高的安全性。3DES通过三个不同的密钥来分别对数据进行三次加密。

以下是使用Java中实现3DES加密的一个基本示例代码:

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

public class DES3Example {

public stat

```

0

0