【HDFS数据隐私保障】:安全配置回收站与保护数据隐私的黄金法则

发布时间: 2024-10-29 21:01:15 阅读量: 42 订阅数: 35

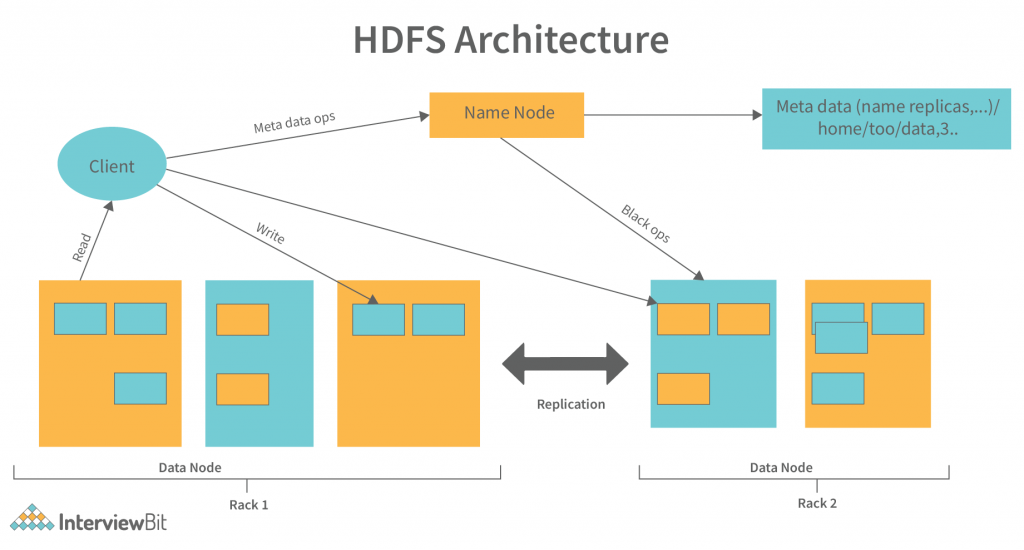

大数据开发:HDFS数据节点与名称节点的通信机制.docx

# 1. HDFS数据隐私保障概述

随着大数据时代的到来,Hadoop分布式文件系统(HDFS)广泛应用于存储和处理海量数据。然而,在处理敏感信息时,数据隐私保护成为了不可忽视的议题。本章将为读者提供HDFS数据隐私保障的基本概念与必要性分析,为后续章节的具体技术细节和应用实例奠定基础。

## 1.1 数据隐私的重要性

数据隐私是指在收集、存储、使用和分享个人或敏感信息时,确保信息不被未授权的个人或系统访问。在HDFS环境下,这涉及到多个层面的隐私保护措施,如数据加密、权限管理、审计与合规性等。

## 1.2 HDFS数据隐私的挑战

HDFS天然设计为一种开放存储架构,提供了数据的高可用性和容错能力,但这也带来了数据隐私保护的挑战。如何在保证数据访问效率的同时,实现严格的数据访问控制和审计,成为了技术实现的难点。

## 1.3 本章小结

本章我们初步介绍了HDFS数据隐私保障的概念,强调了其在保护敏感数据方面的重要性,并概括了在HDFS环境下所面临的隐私保护挑战。在后续章节中,我们将深入探讨如何通过具体技术手段来应对这些挑战,并实现高效的数据隐私保护。

# 2. HDFS安全配置基础

Hadoop分布式文件系统(HDFS)作为大数据存储的核心组件,在保障数据隐私和安全性方面扮演着至关重要的角色。本章将深入探讨HDFS安全配置的基础知识,涵盖安全模式、权限管理以及回收站机制等多个方面,旨在为读者构建起HDFS安全性的初步框架。

## 2.1 HDFS安全模式介绍

### 2.1.1 安全模式的作用和开启方式

HDFS的安全模式是指HDFS的NameNode在系统启动时的一种特殊状态,它确保文件系统在启动后能够稳定运行,并在启动过程中进行必要的检查和修复。在此模式下,NameNode不会进行数据块的复制和删除操作,以防止数据不一致或损坏。

要开启安全模式,通常在Hadoop的配置文件`hdfs-site.xml`中进行设置。如下配置可以指定HDFS启动时进入安全模式的条件:

```xml

<property>

<name>dfs.replication.min</name>

<value>1</value> <!-- 这个值是NameNode启动后允许的数据块最小副本数 -->

</property>

```

一旦HDFS达到上述配置的最小副本数,系统将自动退出安全模式。

### 2.1.2 安全模式下的数据加密与解密

随着数据隐私法规的日趋严格,数据加密成为HDFS安全配置不可或缺的一部分。在安全模式下,可以对存储在HDFS上的数据进行加密,并且只有拥有正确密钥的用户才能解密和访问数据。

加密和解密过程往往涉及到Hadoop的KMS(Key Management Server)服务,通过它可以对数据进行加密,并管理加密密钥。以下是一个使用Hadoop KMS加密数据的简单示例:

```bash

hadoop key create mykey

hadoop fs -put plaintext.txt encrypted.txt -k mykey

```

这里的`hadoop key create mykey`命令用于生成一个新的加密密钥。然后,使用带有`-k`参数的`hadoop fs -put`命令将文件`plaintext.txt`以密钥`mykey`加密为`encrypted.txt`。

## 2.2 HDFS权限管理

### 2.2.1 用户认证与授权机制

在HDFS中,每个文件和目录都有一个所有者,所有者可以是任何运行Hadoop的用户。所有者有权限修改文件或目录的权限,而这些权限决定了其他用户对该文件或目录能够执行的操作。

HDFS使用POSIX标准的权限机制,文件或目录的权限可以设置为读取(r)、写入(w)和执行(x)。以下命令可以用于设置权限:

```bash

hadoop fs -chmod 600 /path/to/file

hadoop fs -chown newowner /path/to/file

```

`chmod 600`确保文件所有者可以读写文件,而其他用户没有任何权限。`chown`命令用于更改文件所有者。

### 2.2.2 文件和目录的访问控制列表(ACLs)

除了传统的权限设置,HDFS还支持更为细致的访问控制列表(ACLs),允许为特定用户或用户组设置特定的访问权限。以下命令用于设置ACLs:

```bash

hadoop fs -setfacl -m user:username:r-x /path/to/file

```

上面的命令赋予用户`username`对`/path/to/file`的读取和执行权限,而不具备写入权限。

## 2.3 HDFS回收站机制详解

### 2.3.1 回收站的概念与工作原理

HDFS回收站机制允许用户恢复在不小心删除文件或目录后,被移动到回收站的数据。这个机制提供了一种数据恢复的途径,防止了意外删除带来的数据损失。

回收站的工作原理依赖于`.Trash`目录,这是一个隐藏目录,在用户执行删除操作时,文件或目录会被转移到此目录下。默认情况下,这个目录位于用户的HDFS主目录下。

### 2.3.2 配置和管理回收站的策略

配置回收站的大小和保留时间,可以通过修改Hadoop的配置文件`core-site.xml`实现:

```xml

<property>

<name>fs.trash.interval</name>

<value>60</value> <!-- 指定回收站保留被删除文件的时间(分钟数) -->

</property>

```

通过这个设置,被删除的文件和目录会在`.Trash`目录下保留60分钟,之后被永久删除。

在回收站中,被删除的文件以时间戳作为目录名进行组织。用户可以进入相应的目录手动恢复文件,或者使用以下命令来恢复:

```bash

hadoop fs -mv .Trash/restore/user/.file /path/to/directory

```

此命令会将`.Trash`目录下的`file`从时间戳目录中移出,返回到用户指定的`/path/to/directory`目录。

以上章节内容提供了HDFS安全配置的初学者指南,为构建起HDFS的数据隐私保护工作奠定了基础。随着对后续章节的深入阅读,读者将逐步掌握HDFS数据隐私保障的高级应用和自动化流程。

# 3. 数据隐私保护的黄金法则

## 3.1 数据加密与密钥管理

数据加密是数据隐私保护的核心技术之一,而密钥管理是确保加密过程安全的关键。选择合适的加密算法是第一步,而如何生成、存储和管理密钥则是密钥管理的关键。

### 3.1.1 选择合适的加密算法

选择合适的加密算法需要考虑多个方面,包括加密强度、性能以及与现有系统的兼容性。在HDFS中常用的加密算法有AES(高级加密标准),它提供了128、192、256位等多种密钥长度,是目前被广泛采用的对称加密算法。

```sh

# 示例代码,展示如何在Hadoop中配置AES加密

hadoop.security.keystore.aes密码 = your-aes-password

hadoop.security.keystore.aes.type = JCEKS

```

加密算法的配置需要在Hadoop配置文件中指定,上述示例代码中设置了AES算法及密钥存储类型。务必保证密钥存储的系统安全,避免潜在的密码泄露风险。

### 3.1.2 密钥的生成、存储和生命周期管理

密钥的生成应使用安全的随机数生成器。存储密钥时,应采用安全的密钥管理服务,比如使用硬件安全模块(HSM)。同时,密钥的生命周期管理包

0

0