揭秘VMware与Kubernetes的深度整合:10大策略打造高效虚拟化与容器化架构

发布时间: 2024-12-10 01:47:25 阅读量: 5 订阅数: 16

VMware vSphere教程:服务器虚拟化技术详解与实战操作

# 1. VMware与Kubernetes整合概览

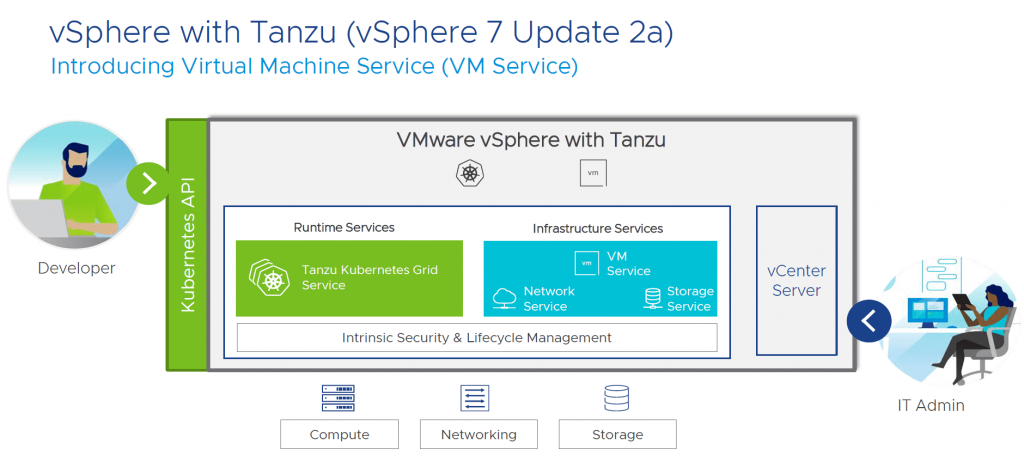

随着企业技术需求的不断演进,将VMware与Kubernetes整合已成为许多IT架构师的当务之急。整合这两种技术可以有效利用企业现有的虚拟化投资,同时引入容器化带来的敏捷性与扩展性。本章将为您概述整合的核心概念和优势。

## 1.1 整合背景与动机

整合VMware与Kubernetes可以看作是企业级IT解决方案的一次转型。VMware作为虚拟化领域的领导者,提供了强大的虚拟化环境管理能力,而Kubernetes作为容器编排的翘楚,则赋予了企业更高效的资源管理和应用部署能力。这种整合不仅可以提升现有虚拟机的运行效率,还能更好地适应现代应用的需求,加快软件交付周期。

## 1.2 整合的潜在挑战

尽管整合的潜在好处显而易见,但在实现过程中也面临着不少挑战。比如虚拟机与容器间资源分配的优化、网络和存储的兼容性问题以及管理策略的统一等。这些挑战需要通过合理的策略和工具来解决,以保证整合过程的平滑过渡和后期运维的高效性。

## 1.3 整合的长期愿景

长远来看,整合VMware与Kubernetes将为企业带来更为弹性和可伸缩的IT环境。企业能够根据工作负载的特点选择适当的运行环境,无论是传统的虚拟机还是现代化的容器化应用,都能够无缝共存并实现最佳性能。本章后续内容将深入探讨整合的具体策略与实施步骤,为您铺垫坚实的整合知识基础。

# 2. 虚拟化与容器化的基本概念

## 2.1 虚拟化技术概述

### 2.1.1 虚拟机技术的起源与发展

虚拟机技术是计算机科学中的一项重要发明,它允许在单一的物理硬件上运行多个独立的操作系统。自20世纪60年代起,早期的形式如IBM的CP/CMS系统就已经允许用户在主机上运行多个虚拟机实例,这是虚拟化技术的雏形。

进入21世纪,随着x86架构的普及和硬件虚拟化技术的发展,虚拟机技术得到了广泛的关注和应用。VMware作为虚拟化技术的先驱,开发了功能强大的vSphere平台,大大简化了虚拟机的管理和部署。通过使用VMware,IT管理员能够有效利用服务器资源,提高数据中心的运行效率,同时降低硬件成本和能耗。

### 2.1.2 VMware产品介绍与功能特点

VMware提供了一系列的企业级虚拟化产品,包括VMware vSphere、vCenter Server和VMware Workstation等。vSphere作为核心平台,能够实现服务器虚拟化,提供高可用性和灵活的资源管理能力。vCenter Server则为虚拟化环境提供了一个中央管理控制台,使得管理员可以集中管理多个vSphere主机和虚拟机。

VMware产品的特点在于其强大的隔离能力、资源管理能力和容错性。虚拟机的隔离性确保了即使一台虚拟机发生故障也不会影响到其它虚拟机或主机。资源管理能力允许管理员对计算资源进行精细划分,而容错性则通过VMware HA (High Availability)等技术保证了业务的连续性。

## 2.2 容器化技术概述

### 2.2.1 容器技术的起源与发展

容器技术的历史可以追溯到早期Unix系统中的chroot命令,它允许进程运行在一个独立的文件系统环境中。但直到2013年Docker的推出,容器技术才真正迎来了它的春天。Docker的出现不仅简化了容器的创建和管理过程,还通过镜像技术使得应用的打包、分发和运行变得异常简单。

容器的出现使得开发和运维人员能够在一个标准化的环境中部署和运行应用程序,这极大地加速了软件开发和部署的速度。随着容器技术的迅速发展,Kubernetes的出现标志着容器编排的成熟。Kubernetes提供了自动部署、扩展和管理容器化应用的强大能力。

### 2.2.2 Kubernetes架构与核心组件

Kubernetes的设计初衷是为了简化容器的管理,并提供了一个平台,使得容器化应用的部署、扩展和运维变得更加高效和可扩展。Kubernetes架构主要由Master节点和Worker节点组成。Master节点负责整个集群的管理和决策,而Worker节点则运行实际的应用容器。

核心组件包括API Server、Scheduler、Controller Manager和etcd等。API Server是Kubernetes集群的控制平面的前端,所有对集群状态的更改都是通过API Server进行的。Scheduler负责容器调度,Controller Manager则运行控制器进程,维护集群状态。etcd是一个轻量级、分布式的键值存储系统,用于存储整个集群的状态信息。

## 2.3 虚拟化与容器化对比分析

### 2.3.1 虚拟机与容器的优势与局限性对比

虚拟机和容器都是隔离和抽象计算资源的手段,但它们的实现方式和应用领域有所差异。虚拟机提供了完整的操作系统级虚拟化,因此更加适合运行完整的系统环境,特别是对于需要运行不同操作系统或隔离要求高的场景。

而容器则是轻量级的,因为它不需要为每个应用程序运行一个完整的操作系统。容器化的应用程序启动速度更快,资源占用更少,非常适合微服务架构。但容器共享宿主操作系统的内核,隔离性相对较差,安全方面有所不足。

### 2.3.2 面向未来架构的选择考虑

在面对未来的IT架构选择时,系统设计者需要考虑应用程序的工作负载类型、安全需求、资源效率以及运维的便利性。虚拟化技术更适合于需要隔离和兼容多操作系统的场景,而容器化技术则更适合于现代的微服务架构和需要快速迭代的开发流程。

随着技术的发展,虚拟化和容器化技术正在逐渐融合。比如,通过Kubernetes直接在虚拟机上运行容器,或者在虚拟机内部署轻量级虚拟机,都可以实现两种技术的优势互补。这样的整合能够帮助组织实现更高的灵活性、更佳的资源利用率以及更低的总体拥有成本。

# 3. 整合策略与实施步骤

整合VMware与Kubernetes是一个复杂的过程,涉及到从环境规划到部署管理的多个阶段。本章节将深入探讨如何评估、规划以及执行VMware环境与Kubernetes集群的整合。

## 3.1 策略一:环境评估与规划

在开始任何技术整合之前,环境评估和规划是至关重要的。对于VMware与Kubernetes的整合而言,这一阶段的重点在于理解当前的硬件资源、软件需求以及网络架构。

### 3.1.1 硬件资源评估

硬件资源的评估通常包括对CPU、内存和存储的可用性以及性能要求的分析。对于Kubernetes而言,由于其分布式特性,节点之间需要频繁地进行数据交换,这要求网络延迟尽可能低,并且带宽要满足快速传输数据的要求。此外,高可用性部署还需要考虑额外的资源冗余。

```mermaid

graph LR

A[开始评估] --> B[确定CPU需求]

B --> C[评估内存要求]

C --> D[存储解决方案分析]

D --> E[网络性能与延迟测试]

E --> F[资源冗余考虑]

F --> G[完成评估]

```

### 3.1.2 软件与网络需求分析

软件层面的评估需关注VMware环境的版本兼容性、现有的网络配置以及与Kubernetes集群交互所需的网络策略。网络配置需要支持跨节点的通信,并确保集群内部的Pod可以互相通信,同时与外部网络也有良好的连接。

```mermaid

flowchart LR

A[开始分析] --> B[VMware版本兼容性检查]

B --> C[现有网络配置评估]

C --> D[定义网络策略]

D --> E[跨节点通信支持]

E --> F[Pod间通信配置]

F --> G[外部网络连接配置]

G --> H[分析完成]

```

## 3.2 策略二:VMware环境的容器化改造

在完成环境评估之后,接下来的步骤是将VMware环境改造为更加适合容器运行的环境。这包括虚拟机与Kubernetes节点的映射以及存储和网络虚拟化的集成。

### 3.2.1 VMware虚拟机与Kubernetes节点的映射

映射过程需要考虑如何将VMware虚拟机转换为Kubernetes节点或Pod。这涉及到将虚拟机的网络和存储资源映射到Kubernetes的Pod资源。每个虚拟机节点需要能够运行至少一个Kubernetes节点组件,包括kubelet、kube-proxy等。

```yaml

kind: Pod

apiVersion: v1

metadata:

name: vm-node

spec:

containers:

- name: kubelet

image: k8s.gcr.io/kubelet:v1.20.0

volumeMounts:

- name: var-lib-docker

mountPath: /var/lib/docker

volumes:

- name: var-lib-docker

hostPath:

path: /var/lib/docker

```

### 3.2.2 存储与网络的虚拟化集成

为了在VMware环境中实现Kubernetes集群的高效运行,需要将Kubernetes的存储需求与VMware提供的存储解决方案相集成。存储的集成可能涉及到VMware的VMFS、NFS或其他存储系统。网络集成则需要确保Kubernetes的CNI(Container Network Interface)插件与VMware的网络配置兼容。

```yaml

apiVersion: v1

kind: Pod

metadata:

name: vm-pod

spec:

containers:

- name: vm-container

image: vm-image:latest

volumeMounts:

- name: vm-data

mountPath: /data

volumes:

- name: vm-data

vmfs:

volumeName: VMFS_Volume

fsType: vmfs

```

## 3.3 策略三:自动化部署与管理

VMware与Kubernetes整合的最后阶段是自动化部署与管理。本小节将介绍如何使用VMware的自动化工具以及如何配置和维护Kubernetes集群。

### 3.3.1 使用VMware的自动化工具

VMware提供了一系列自动化工具,如vRealize Automation (vRA)、vSphere Automation SDK等,用于简化虚拟机的部署和管理。这些工具可以与Kubernetes API集成,实现更加灵活和自动化的资源调配。

```python

# 示例:使用vSphere Automation Python SDK创建虚拟机

from com.vmware.vcenter.vm_client import CreateSpec

from com.vmware.vapi.std_client import DynamicID

vm_name = "my-k8s-node-vm"

datastore = "DatastoreName"

host = "esxi hostname"

folder = "vmFolder"

vm_create_spec = CreateSpec(

name=vm_name,

placement_spec=PlacementSpec(

type=PlacementSpec.Type.DATACENTER,

value=DynamicID(value=folder, type="Folder")

),

resources_spec=VirtualMachine.ConfigSpec(

memoryMB=4096,

num_cpus=4,

devices=VirtualMachineDevices(

disk=VirtualMachineDevices.Disk.create_spec_backing(

VirtualMachineDevices.Disk.BackingSpec(

type="VMTX",

disk_mode="persistent"

)

)

)

),

guestOS=VirtualMachine.GuestOS.KUBERNETES

)

```

### 3.3.2 Kubernetes集群的配置与维护

对于Kubernetes集群的自动化部署和维护,使用Kubernetes官方的部署工具kubeadm,以及后续的配置工具如Helm,可以有效地管理集群资源和应用。配置好之后,需要定期检查集群状态,并进行必要的升级和维护。

```bash

# 使用kubeadm初始化一个新的Kubernetes集群

sudo kubeadm init --pod-network-cidr=10.244.0.0/16

# 之后使用kubeadm join命令将节点加入到集群中

sudo kubeadm join 10.10.10.10:6443 --token 9vr73e.g4fira3qipd6p55c \

--discovery-token-ca-cert-hash sha256:a36732faa4a2a49654a5a29178681e4795b96b7d

```

这些步骤确保了整合过程的连贯性和逻辑性,并最终实现了从虚拟化环境到容器化平台的平滑过渡。下一章节将探讨高级整合技术与最佳实践,包括虚拟化与容器化技术的融合、高可用性和灾难恢复策略,以及性能优化与监控。

# 4. 高级整合技术与最佳实践

## 4.1 虚拟化与容器化的融合技术

### 4.1.1 虚拟化环境下运行容器

虚拟化技术提供了一个全面的硬件抽象层,让多个操作系统和应用程序可以独立于物理硬件运行。而容器化则是一种轻量级的虚拟化方式,它提供了应用程序的隔离和封装。在虚拟化环境下运行容器是一种高级的整合技术,它结合了虚拟机提供的稳定性与容器提供的高效性。

具体实现这一融合技术时,我们可以在VMware的虚拟机中部署容器引擎(例如Docker或containerd),这样就可以利用虚拟机的资源管理和隔离特性,同时享受容器化应用程序的快速部署和高密度部署的优势。在技术实现上,通常需要考虑以下几个方面:

- **资源分配**:合理配置虚拟机的CPU、内存、存储和网络资源,以确保容器有足够的资源运行。

- **网络集成**:通过网络虚拟化技术,例如VMware NSX,为容器提供必要的网络隔离和策略。

- **存储解决方案**:使用虚拟化存储解决方案,如VMware vSAN,为容器提供持久化存储。

#### 示例代码块:

```bash

# 创建一个带有Docker的VMware虚拟机

$ vagrant up --provider vmware_desktop

# 登录虚拟机

$ vagrant ssh

# 安装Docker

$ sudo apt-get update && sudo apt-get install -y docker.io

```

### 4.1.2 容器环境下管理虚拟机

虽然容器化是当前IT架构中的流行趋势,但在某些场景下仍然需要使用虚拟机。例如,需要运行老旧应用程序或特殊操作系统,这时候容器化技术就显得力不从心。然而,容器的灵活性和轻量级特性使得其成为管理虚拟机的理想选择。

通过容器编排工具(如Kubernetes),可以实现对虚拟机的生命周期管理,包括启动、停止、迁移等操作。这种方式可以在保持虚拟机稳定性的同时,利用容器化带来的自动化和标准化优势。

#### 示例代码块:

```yaml

# Kubernetes部署配置文件(kind: Deployment)示例

apiVersion: apps/v1

kind: Deployment

metadata:

name: vm-manager

spec:

replicas: 1

selector:

matchLabels:

app: vm-manager

template:

metadata:

labels:

app: vm-manager

spec:

containers:

- name: vm-manager-container

image: vm-manager:latest

ports:

- containerPort: 8080

```

## 4.2 高可用性与灾难恢复策略

### 4.2.1 VMotion与容器迁移技术

VMware VMotion是一项关键的虚拟化技术,它允许在不停机的情况下迁移正在运行的虚拟机。通过此技术,可以确保业务连续性和动态资源优化。而容器迁移技术,虽然不像VMotion那样成熟,但随着Kubernetes社区的不断努力,容器的迁移和调度策略已经变得越来越完善。

在整合VMware与Kubernetes时,我们可以利用VMware的VMotion技术来迁移虚拟机,同时使用Kubernetes的Pod迁移策略来实现容器的动态迁移。这样,即使在发生硬件故障或其他不可预见情况时,整个系统也能保持高可用性。

#### 示例代码块:

```yaml

# Kubernetes Pod迁移策略(kind: PodDisruptionBudget)示例

apiVersion: policy/v1beta1

kind: PodDisruptionBudget

metadata:

name: my-budget

spec:

selector:

matchLabels:

app: my-app

minAvailable: 2

```

### 4.2.2 灾难恢复机制的设计与实施

在VMware环境中,灾难恢复通常通过创建虚拟机的备份和快照来实现,而容器环境则通过镜像仓库来实现。整合VMware与Kubernetes后,设计一个灾难恢复机制需要同时考虑虚拟机和容器化的特性。

可以实现一个混合的灾难恢复策略,将虚拟机的备份技术与容器镜像仓库结合起来,以确保业务在灾难发生时能够迅速恢复。这通常涉及以下几个步骤:

- **备份计划**:创建一个定期备份虚拟机的计划,并同步容器镜像到远程仓库。

- **恢复测试**:定期进行恢复测试,以验证灾难恢复计划的有效性。

- **自动化恢复流程**:建立自动化流程来触发备份和恢复操作,减少人工干预,降低操作错误。

#### 示例代码块:

```yaml

# Kubernetes灾难恢复配置文件(kind: CronJob)示例

apiVersion: batch/v1beta1

kind: CronJob

metadata:

name: backup-cronjob

spec:

schedule: "0 3 * * *"

jobTemplate:

spec:

template:

spec:

containers:

- name: backup-container

image: backup-tool:latest

command: ["backup-script.sh"]

restartPolicy: OnFailure

```

## 4.3 性能优化与监控

### 4.3.1 资源分配与动态调整

在整合了VMware与Kubernetes后,资源分配和管理变得更为复杂,但同时拥有更大的灵活性和控制能力。为了确保系统性能的最优化,需要实现动态资源分配和调整机制。

Kubernetes提供了资源请求和限制(requests and limits)功能,可以用来定义Pods使用的最小和最大资源量。同时,VMware的分布式资源调度(DRS)能够根据虚拟机的实际负载自动调整资源分配。整合这些工具可以提高资源使用效率,降低成本。

#### 示例代码块:

```yaml

# Kubernetes资源请求和限制配置文件示例

apiVersion: v1

kind: Pod

metadata:

name: resource-example

spec:

containers:

- name: resource-example-container

image: nginx:latest

resources:

requests:

cpu: "100m"

memory: "100Mi"

limits:

cpu: "200m"

memory: "200Mi"

```

### 4.3.2 综合监控系统的设计与实现

为了有效监控整合了VMware与Kubernetes的系统,需要一个综合监控系统,它可以监控虚拟机、容器、网络和存储等各个方面。一个常见的选择是使用Prometheus结合Grafana进行性能指标收集和可视化展示。

监控系统的设计应当包括以下几个关键组成部分:

- **数据收集**:从虚拟机和容器收集性能指标数据。

- **数据存储**:将收集到的数据存储在高效且可扩展的数据库中,例如Prometheus。

- **数据可视化**:利用Grafana等工具提供直观的性能数据仪表板。

- **报警机制**:设置报警规则以在关键性能指标异常时及时通知相关人员。

#### 示例代码块:

```yaml

# Prometheus配置文件示例

global:

scrape_interval: 15s

scrape_configs:

- job_name: 'kubernetes'

kubernetes_sd_configs:

- role: pod

relabel_configs:

- source_labels: [__meta_kubernetes_pod_label_app]

action: keep

regex: 'resource-example'

```

```yaml

# Grafana仪表板配置文件示例

apiVersion: 1

panels:

- title: CPU Utilization

type: timeseries

span: 12

targets:

- expr: sum(rate(container_cpu_usage_seconds_total{image!="",pod_name!=""}[2m]))

refId: A

```

通过对高级整合技术与最佳实践的深入探讨,可以实现VMware与Kubernetes更紧密的整合,提高整个系统的性能、可靠性和可管理性。整合后的系统既能够利用虚拟机的稳定性和隔离性,又能够享受容器化带来的敏捷性和高效性,从而为复杂的IT环境提供强大支撑。

# 5. 安全、合规与未来展望

随着企业对IT基础架构的依赖性日益增加,安全性和合规性成为了企业在整合VMware与Kubernetes时必须考虑的关键要素。此外,随着技术的不断进步,未来的发展趋势也将对企业现有架构产生深远影响。

## 5.1 安全整合策略

### 5.1.1 虚拟机与容器的安全性分析

在整合VMware与Kubernetes时,安全是不容忽视的议题。虚拟机(VMs)和容器(Containers)在安全性上各有特点和挑战。虚拟机通过隔离的硬件资源提供了较强的隔离性,但同时也需要维护单独的操作系统和相应的安全补丁。与之相比,容器共享宿主机的内核,部署速度快,但隔离性相对较弱,因此需要更加关注安全防护。

### 5.1.2 安全防护措施与最佳实践

为了确保在整合环境中的安全,企业需要采取以下措施:

- **最小化权限原则**:为VMs和Pods配置最小权限,确保它们只能访问必要的资源。

- **使用安全工具**:使用如Falco、Twistlock等容器安全工具进行实时监控和威胁检测。

- **网络隔离与访问控制**:根据策略对网络进行分段,并实施基于角色的访问控制。

- **持续的安全评估**:定期进行安全审计和漏洞扫描。

## 5.2 合规性考量与架构设计

### 5.2.1 行业标准与合规要求

企业在整合VMware与Kubernetes时,必须确保整个架构符合特定行业的合规标准。比如在金融和医疗行业中,HIPAA和PCI DSS等标准对于数据安全有着明确的要求。对于这些行业而言,任何整合架构都需要经过严格审查,确保符合相关法规。

### 5.2.2 架构设计中的合规性实现

在架构设计过程中,合规性的实现包括但不限于:

- **实施身份验证和授权策略**:确保只有授权用户才能访问敏感数据和关键资源。

- **数据加密**:对传输和存储的数据进行加密,保护数据不被非授权访问。

- **日志管理和审计**:保存和分析访问日志,为合规审计提供必要支持。

- **灾难恢复与业务连续性**:制定相应的灾难恢复计划,确保业务连续性。

## 5.3 VM与Kubernetes整合的未来趋势

### 5.3.1 新兴技术的影响与应用

未来,我们可能会看到更多新兴技术对VMware与Kubernetes整合产生影响,例如:

- **Serverless架构**:通过事件驱动的方式运行应用,提高资源利用率和应用响应速度。

- **服务网格(Service Mesh)**:为服务间通信提供安全、快速且可靠的连接。

- **AI与机器学习**:用于预测性维护和自动化资源优化。

### 5.3.2 架构演进与创新方向

在整合VMware与Kubernetes的过程中,企业需要关注以下创新方向:

- **智能化运维**:利用AI和机器学习优化资源分配和故障预测。

- **自动化与DevOps**:强化持续集成和持续部署流程,提高交付效率和质量。

- **多云与混合云战略**:确保架构在不同云平台间具有良好的灵活性和兼容性。

通过持续的技术创新和优化,企业将能够应对未来的挑战,确保整合架构的稳定性和竞争力。

0

0