SQL数据库安全防护:防范注入攻击与数据泄露

发布时间: 2024-07-31 03:20:37 阅读量: 51 订阅数: 27

Java安全编程:输入验证与SQL注入防护的艺术.pdf

# 1. SQL数据库安全概述**

SQL数据库安全是保护数据库免受未经授权的访问、修改和破坏的实践。它涉及到一系列措施,包括防止SQL注入攻击、数据泄露、安全审计和监控,以及最佳实践的实施。

**SQL注入攻击**是一种网络攻击,攻击者通过在SQL查询中注入恶意代码来操纵数据库。这可能导致数据泄露、数据库损坏甚至系统接管。

**数据泄露**是敏感数据的未经授权的访问或披露。它可能由多种因素引起,包括SQL注入攻击、恶意软件、人为错误或安全配置不当。

# 2. SQL注入攻击原理与防范

### 2.1 SQL注入攻击类型及原理

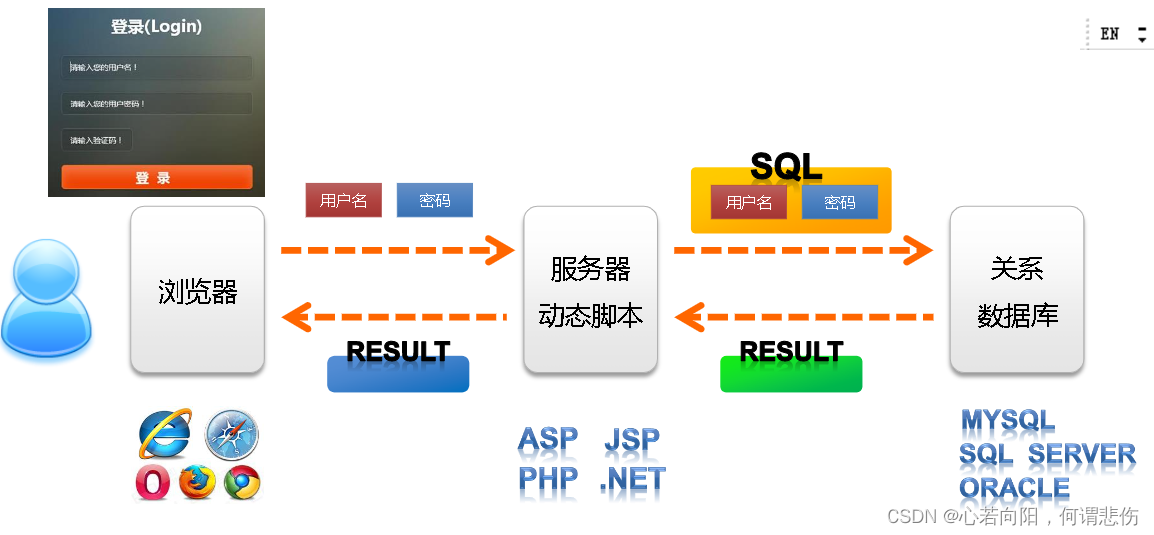

SQL注入攻击是一种通过在用户输入中嵌入恶意SQL语句来攻击数据库的攻击方式。攻击者利用数据库查询的特性,通过构造特定的输入,绕过应用程序的安全检查,执行未经授权的数据库操作。

SQL注入攻击主要有以下几种类型:

- **基于联合的注入攻击:**利用UNION关键字将恶意SQL语句与合法查询语句连接起来,从而执行额外的查询。

- **基于错误的注入攻击:**利用数据库错误信息泄露敏感信息,例如数据库版本、表结构等。

- **基于布尔盲注的注入攻击:**利用布尔逻辑判断的特性,通过猜测数据库返回的布尔值来获取敏感信息。

### 2.2 SQL注入攻击防范措施

为了防范SQL注入攻击,可以采取以下措施:

#### 2.2.1 参数化查询

参数化查询是防范SQL注入攻击最有效的方法之一。它通过将用户输入作为参数传递给数据库,而不是直接拼接到SQL语句中,从而避免了恶意SQL语句的执行。

**代码示例:**

```python

import pymysql

def execute_query(sql, params):

conn = pymysql.connect(...)

cursor = conn.cursor()

cursor.execute(sql, params)

results = cursor.fetchall()

cursor.close()

conn.close()

return results

sql = "SELECT * FROM users WHERE username = %s AND password = %s"

params = ("admin", "password")

execute_query(sql, params)

```

**逻辑分析:**

这段代码使用PyMySQL库执行了一个参数化查询。`sql`变量包含SQL语句,其中`%s`占位符表示要传递的参数。`params`变量包含了两个参数,分别为用户名和密码。`execute_query`函数将`sql`语句和`params`参数传递给数据库,并返回查询结果。

#### 2.2.2 白名单过滤

白名单过滤是一种通过预定义允许输入的字符范围来防止SQL注入攻击的方法。它通过检查用户输入是否包含非法字符,从而阻止恶意SQL语句的执行。

**代码示例:**

```python

def validate_input(input):

allowed_chars = "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789"

for char in input:

if char not in allowed_chars:

return False

return True

```

**逻辑分析:**

这段代码定义了一个`validate_input`函数,用于验证用户输入是否合法。函数遍历输入中的每个

0

0