【xterm安全指南】:保护终端会话的6大措施

发布时间: 2024-12-18 18:37:27 阅读量: 6 订阅数: 15

MobaXterm_Installer

# 摘要

xterm作为一款广泛使用的终端仿真程序,在Unix/Linux系统中扮演着重要角色。本文首先介绍了xterm终端的基本概念及安全特性,随后详细探讨了xterm的安全配置方法,包括启动选项的安全设置、访问控制策略、数据加密和保护措施。接着,本文阐述了对xterm终端进行安全监控与管理的重要性,包括审计日志的设置、网络安全监控、安全评估与更新策略。文章还讨论了在发生安全事件时的应急响应与数据恢复流程,以及定期进行的安全审计。最后,本文展望了xterm终端未来可能的安全趋势,包括新技术的应用、安全政策和法规的发展,以及用户安全意识的提升。

# 关键字

xterm终端;安全配置;访问控制;数据加密;安全监控;应急响应;安全审计

参考资源链接:[利用xterm.js在Vue中创建简易浏览器终端组件](https://wenku.csdn.net/doc/1ryv1gat9b?spm=1055.2635.3001.10343)

# 1. xterm终端简介与安全概述

## 1.1 xterm终端简介

xterm是一个广泛应用于Unix和Unix-like系统的终端仿真器,支持大量的字符编码和颜色显示,以及多种窗口管理功能。它为用户提供了一个灵活的接口,用于运行各种类型的文本程序,包括基于字符的图形用户界面,如ncurses。xterm是许多Linux发行版和Unix系统中默认的终端模拟器之一,以其高度可定制性和广泛的功能集而闻名。

## 1.2 安全重要性

在当今高度互联的IT环境中,xterm终端的安全性至关重要。尽管它是一个文本界面,但控制台仍然可以用来访问系统关键功能和敏感数据。一个未受保护的xterm终端可能会成为恶意软件、病毒和未经授权访问的目标。因此,了解如何安全配置xterm,进行访问控制,和监控管理,是确保整体系统安全的关键部分。

## 1.3 安全威胁概况

xterm面临的潜在威胁包括未授权访问、数据泄露和系统入侵。这些威胁可能源自网络攻击、用户操作失误或恶意软件。因此,采取必要的安全措施,如设置权限、加密数据传输和实施监控机制,对于防止和减轻安全风险至关重要。本章将概述xterm终端的安全设置,为后续章节更深入的安全配置和管理奠定基础。

# 2. ```

# 第二章:xterm终端的安全配置

xterm作为Unix/Linux系统中最常用的终端仿真器之一,其安全配置对于系统整体安全性至关重要。本章将深入探讨xterm终端的安全配置方法,包括其启动选项的安全设置、访问控制以及加密与数据保护措施。

## 2.1 xterm的启动选项安全设置

配置xterm时,可以通过启动选项来增强安全性。下面是几种提升xterm安全性的启动选项配置方法。

### 2.1.1 启用安全选项

xterm支持多个启动选项来提高终端的安全性,例如限制命令执行、使用更安全的颜色方案和防止终端缓冲区溢出等。以下是一些推荐的安全启动选项:

- `-sl`:限制对某些命令的访问,比如防止执行shell。

- `-sb`:启动时使用单色背景,以避免某些类型的颜色攻击。

- `-sf`:禁止滚动条的使用,有时滚动条可能用于执行恶意代码。

设置这些选项,可以使用如下命令:

```bash

xterm -sl -sb -sf

```

### 2.1.2 禁用风险功能

在某些情况下,为了增强安全性,需要禁用xterm的特定功能。例如,关闭`VT100`功能可能会阻止某些类型的终端会话劫持攻击:

```bash

xterm - vt100

```

### 2.1.3 安全启动选项参数说明

| 参数 | 说明 |

| --- | --- |

| `-sl` | 限制对命令的访问权限 |

| `-sb` | 使用单色背景 |

| `-sf` | 禁止滚动条的使用 |

| `- vt100` | 关闭VT100功能,增强安全性 |

## 2.2 xterm的访问控制

xterm提供了一些机制来控制用户对终端的访问权限,通过这些机制可以实现更细粒度的访问控制。

### 2.2.1 用户认证机制

通过xterm的访问控制功能,可以要求用户在打开终端之前进行认证。认证过程通常通过PAM模块进行管理,用户需输入正确的用户名和密码才能获得访问权限。

设置方法:

```bash

xterm +accesslogin

```

### 2.2.2 权限分配与管理

xterm支持根据用户或用户组来限制终端的访问。使用如下命令可以限制终端的访问:

```bash

xterm -group [group_name]

```

通过这种方式,只有指定用户组的成员可以访问xterm终端。

## 2.3 加密与数据保护

在安全配置xterm终端时,数据传输的加密以及本地存储数据的保护是不可忽视的方面。

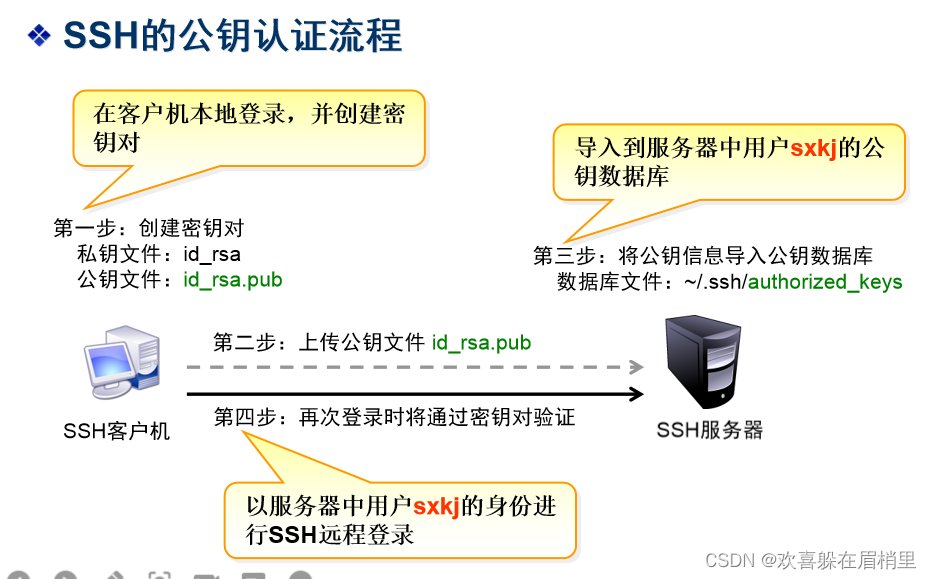

### 2.3.1 终端数据传输的加密

由于xterm可以用于远程登录,因此数据传输的安全性十分重要。可以使用SSH(Secure Shell)来加密终端会话,以防止数据被截获。

使用SSH时的命令:

```bash

ssh -Y [user]@[host]

```

这里的`-Y`选项允许信任远程图形应用。

### 2.3.2 本地存储数据的保护

为了保护本地存储数据的安全性,可以使用加密工具如GnuPG来加密敏感文件。此外,也可以设置文件系统的权限,限制对敏感目录的访问。

加密文件命令示例:

```bash

gpg -c敏感文件.txt

```

文件权限设置示例:

```bash

chmod 600 敏感文件.txt

```

### 2.3.3 加密和保护措施的进一步讨论

对xterm终端进行加密和数据保护,可以大幅降低数据泄露风险。加密传输确保远程通信不被窃听,而本地文件加密则保护了

```

0

0