【ConfigObj配置文件安全性】:保护你的配置文件不被泄露的技巧

发布时间: 2024-10-17 10:13:00 阅读量: 17 订阅数: 15

# 1. ConfigObj配置文件概述

ConfigObj是一个功能强大的配置文件管理工具,它支持无限嵌套的分组和子分组,可以轻松管理复杂的配置信息。在Python中,ConfigObj使用简单直观,深受开发者喜爱。

## 1.1 ConfigObj的基本使用

ConfigObj的主要优势在于其简洁的语法和丰富的功能。以下是ConfigObj的基本使用方法:

```python

from configobj import ConfigObj

# 初始化配置文件

config = ConfigObj('config.ini')

# 读取配置

config_value = config['section']['key']

# 更新配置

config['new_section'] = {'new_key': 'new_value'}

# 保存配置到文件

config.write()

```

以上代码展示了如何读取和更新配置文件,以及将更改保存回文件。

## 1.2 配置文件的应用场景

ConfigObj广泛应用于应用程序的配置管理,例如网站、桌面应用程序和网络服务等。通过集中管理配置,开发者可以轻松维护和更新配置项,而无需直接修改源代码。

## 1.3 ConfigObj的优势与局限性

ConfigObj的优势在于其易用性和灵活性,但同时也存在一些局限性,例如不支持加密存储,这在安全要求较高的场景中可能需要额外的安全措施。

# 2. 配置文件的安全性基础

配置文件是应用程序的重要组成部分,它们通常包含敏感信息,如数据库密码、API密钥和服务器地址等。这些信息如果被未经授权的人访问,可能会导致严重的安全漏洞。因此,理解配置文件的安全性基础对于维护系统的完整性和安全性至关重要。

## 2.1 配置文件的安全性挑战

配置文件的安全性挑战主要来自于它们可能被泄露的风险,以及常见的配置文件攻击手段。

### 2.1.1 配置文件泄露的风险

配置文件泄露的风险包括但不限于以下几点:

- **敏感信息暴露**:配置文件可能包含用户凭证、数据库连接字符串和其他敏感数据。

- **未经授权的访问**:如果配置文件被放置在不安全的位置,比如公共目录下,就可能被不怀好意的人下载或篡改。

- **恶意软件利用**:配置文件泄露可能导致恶意软件利用这些信息进行攻击,比如SQL注入等。

### 2.1.2 常见的配置文件攻击手段

配置文件攻击手段通常包括:

- **暴力破解**:通过尝试不同的用户名和密码组合来猜测配置文件中的认证信息。

- **社会工程学**:攻击者可能会通过各种手段获取配置文件的访问权限。

- **中间人攻击**:攻击者在配置文件传输过程中截获并篡改配置信息。

## 2.2 配置文件的基本安全措施

为了应对配置文件的安全挑战,可以采取一些基本的安全措施来降低风险。

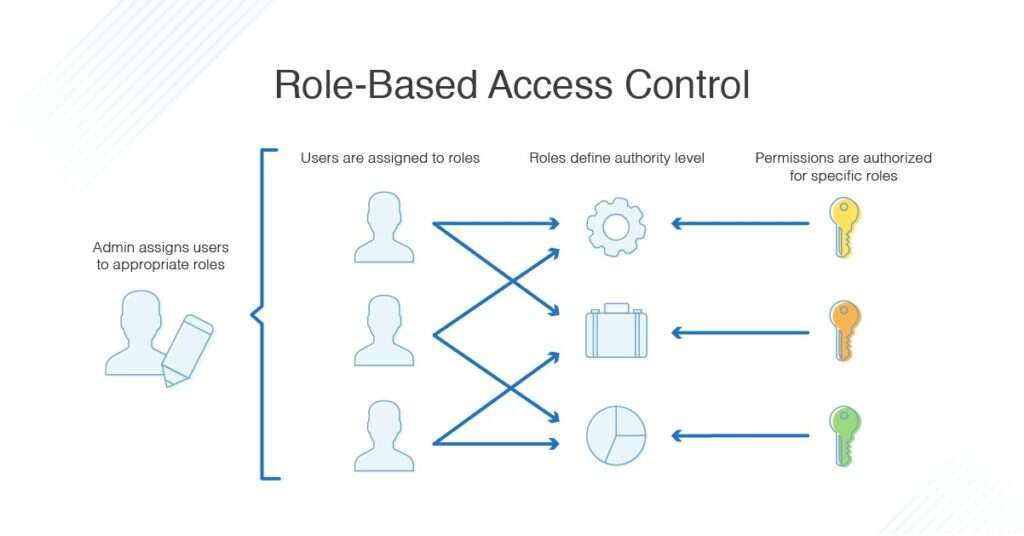

### 2.2.1 访问权限控制

访问权限控制是确保只有授权用户才能访问配置文件的关键措施。这包括:

- **文件权限**:设置合适的文件权限,确保只有授权用户或进程才能读取或修改配置文件。

- **网络访问限制**:如果配置文件需要通过网络访问,应该限制访问源IP地址。

### 2.2.2 加密技术简介

加密是保护配置文件中敏感信息的有效方法。这涉及到:

- **对称加密**:使用相同的密钥进行加密和解密。

- **非对称加密**:使用一对密钥,公钥和私钥,公钥用于加密,私钥用于解密。

## 2.3 配置文件的安全性最佳实践

为了进一步提高配置文件的安全性,最佳实践是必不可少的。

### 2.3.1 安全配置的标准化

安全配置的标准化意味着制定一套通用的安全配置规则,这包括:

- **最小权限原则**:只为配置文件设置完成任务所需的最小权限。

- **定期审计**:定期检查配置文件的安全设置,确保它们符合安全标准。

### 2.3.2 定期审计与更新

定期审计和更新是维护配置文件安全的关键步骤。这包括:

- **审计日志**:记录对配置文件的所有访问和修改行为。

- **更新策略**:制定并执行定期更新配置文件的策略,以修复安全漏洞和增强安全性。

在本章节中,我们介绍了配置文件的安全性基础,包括安全性挑战、基本安全措施和最佳实践。这些内容为理解ConfigObj配置文件的安全性提供了必要的背景知识。接下来,我们将深入探讨ConfigObj配置文件的加密技术,这将帮助我们进一步增强配置文件的安全性。

# 3. ConfigObj配置文件加密技术

## 3.1 加密算法的选择与应用

### 3.1.1 对称加密与非对称加密

在信息安全领域,加密算法的选择至关重要,它直接影响到数据的安全性和系统的性能。对称加密和非对称加密是两种主要的加密方法,它们各自有着不同的特点和应用场景。

对称加密算法的特点是加密和解密使用相同的密钥,这使得算法执行速度快,适用于大量数据的加密处理。然而,对称加密的一个主要缺点是密钥的分发和管理问题,因为发送方和接收方都需要提前共享密钥,这在实际应用中可能会带来安全风险。

非对称加密则使用一对密钥,即公钥和私钥。公钥用于加密,私钥用于解密,而且公钥可以公开分发,私钥需要保密。这种机制解决了密钥分发的问题,但非对称加密通常比对称加密速度慢,适合小数据量的加密或者作为安全通信的初始密钥交换过程。

### 3.1.2 常用加密算法介绍

在实际应用中,有几种常用的加密算法,包括AES(高级加密标准)、RSA(公钥加密算法)、以及Blowfish等。AES是一种对称加密算法,被广泛用于政府、金融和商业领域,它支持三种长度的密钥:128、192和256位,其中AES-256提供了极高的安全性。

RSA算法是非对称加密的代表,它基于大数分解的难题,广泛应用于安全数据传输和数字签名。RSA的密钥长度通常较长,确保了安全性,但同时也限制了加密速度。

Blowfish是一种对称加密算法,拥有可变长度的密钥(从32到448位),它在执行速度和安全性之间取得了较好的平衡,适合于多种应用场景。

```python

from Crypto.Cipher import AES, RSA

# AES 示例

def aes_encrypt(plaintext, key):

cipher = AES.new(key, AES.MODE_CBC)

ct_bytes = cipher.encrypt(plaintext)

return ct_bytes

# RSA 示例

def rsa_encrypt(message, public_key):

encrypted_message = public_key.encrypt(message)

return encrypted_message

#

```

0

0