Spring Security权威指南:企业应用安全,就靠这些最佳实践!

发布时间: 2024-10-19 22:52:01 阅读量: 24 订阅数: 21

# 1. Spring Security核心概念解析

Spring Security是为了解决企业应用的安全问题而设计的一套安全框架。它的核心功能包括身份验证和授权,可以有效地保护Web应用程序免受攻击和未授权访问。

## 1.1 Spring Security架构概览

Spring Security的架构设计采用了分层的方式,每个层次对应安全框架中的一个组件或一组相关的功能,确保了系统的安全性和灵活性。首先,它提供了认证机制,用于确认用户的身份,比如用户名和密码的校验。其次,Spring Security为授权提供支持,确保一旦用户身份被验证,他们只能访问被允许的资源。

## 1.2 核心组件和概念

为了理解Spring Security,我们需要熟悉以下几个核心组件:

- `AuthenticationManager`:用于验证用户的接口,它调用一个或多个`AuthenticationProvider`来完成认证。

- `SecurityContext`:在应用运行期间,用于存储当前用户的认证信息和权限。

- `FilterChainProxy`:Spring Security通过一系列的过滤器来实现安全控制,这些过滤器被`FilterChainProxy`聚合。

深入理解这些组件以及它们之间的交互,为接下来章节中的身份验证和授权机制的学习打下坚实的基础。下面章节将详细分析这些组件的实际应用和运作机制。

# 2. 身份验证与授权机制

### 2.1 身份验证流程详解

在现代网络安全中,身份验证是验证用户身份的重要手段,是确保数据安全的基础。身份验证流程的设计直接影响到系统的安全性与用户体验。

#### 2.1.1 认证提供者链的运作

Spring Security 的认证提供者链是核心的验证机制之一,它由多个认证提供者组合而成,每个提供者都可以处理一种认证方式。该机制允许系统支持多种认证方式,如基于表单的认证、基于HTTP基本认证等。

```java

AuthenticationManagerBuilder auth = http.authenticationProvider(authenticationProvider());

```

在上述代码段中,`AuthenticationProvider` 是一个接口,它提供了用于认证请求的 `authenticate` 方法。当有认证请求到达时,`AuthenticationManager` 会将这些请求按顺序传递给链中的每个 `AuthenticationProvider`。每个提供者都会检查请求并尝试对它进行认证。一旦某个提供者能够成功认证请求,它将返回一个 `Authentication` 对象。

#### 2.1.2 用户详情服务和密码编码器

用户详情服务(`UserDetailsService`)用于根据用户名加载用户相关信息,通常包括用户的权限信息。密码编码器(`PasswordEncoder`)则用于验证用户提供的密码是否与存储在数据库中的密码匹配,同时保证密码的安全性,防止明文存储。

```java

@Bean

public UserDetailsService userDetailsService() {

InMemoryUserDetailsManager manager = new InMemoryUserDetailsManager();

manager.createUser(User.withDefaultPasswordEncoder()

.username("user")

.password("password")

.roles("USER")

.build());

return manager;

}

```

上述示例代码创建了一个内存中的用户详情服务,并定义了一个用户。它使用了默认的密码编码器,并赋予了用户一个角色。

### 2.2 基于角色的访问控制

基于角色的访问控制(RBAC)是管理权限的常用方法。它通过角色将权限分配给用户,从而简化权限管理。

#### 2.2.1 配置方法与最佳实践

在Spring Security中,可以通过`hasRole`和`hasAuthority`方法配置角色访问控制。最佳实践包括最小权限原则和角色的细粒度划分。

```java

http.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.anyRequest().authenticated();

```

#### 2.2.2 表达式驱动的权限控制

Spring Security 3.0 引入了基于 SpEL(Spring Expression Language)的访问控制表达式。这为权限控制提供了更为灵活和强大的表达能力。

```java

http.authorizeRequests()

.antMatchers("/admin/**").access("hasRole('ADMIN')")

.antMatchers("/user/**").access("hasAnyRole('USER', 'ADMIN')")

.anyRequest().authenticated();

```

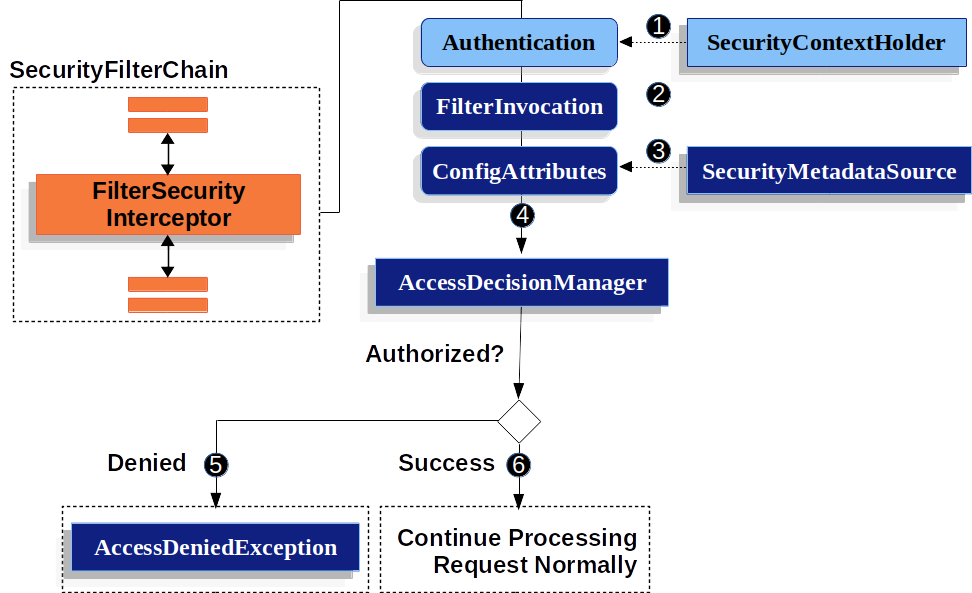

### 2.3 安全声明和元数据

安全声明与元数据是Spring Security用来描述安全策略的机制,它定义了应用中哪些部分是受保护的,以及它们的访问规则。

#### 2.3.1 方法安全与Web安全声明

方法级别的安全性可以通过注解来定义,如`@PreAuthorize`、`@PostAuthorize`等,用于增强方法级别的访问控制。

```java

@PreAuthorize("hasRole('USER')")

public void processUserDetails() {

// Method implementation

}

```

#### 2.3.2 自定义安全元数据源

可以通过实现`SecurityMetadataSource`接口来自定义安全元数据源,从而控制特定资源的安全配置。

```java

public class CustomSecurityMetadataSource implements FilterInvocationSecurityMetadataSource {

// Custom logic to determine security metadata for a given request

}

```

自定义安全元数据源通常涉及到精细化地控制不同URL、方法或服务的访问权限。通过这种方式,可以为应用提供更加动态和细致的安全策略管理。

### 总结

在本节中,我们深入了解了Spring Security中身份验证与授权的核心机制。从认证提供者链的流程到基于角色的访问控制,再到方法安全和自定义安全元数据,我们探讨了这些机制如何协同工作以构建稳固的安全体系。在下一章中,我们将进一步探讨如何集成和配置Spring Security,以适应不同的应用场景和需求。

# 3. Spring Security集成与配置

## 3.1 配置Spring Security依赖

在企业级应用开发中,Spring Security提供了安全性方面的强大支持。要充分利用它的功能,首先需要正确地集成和配置。以下是集成Spring Security到项目中,并进行基本配置的方法。

### 3.1.1 通过Maven/Gradle添加依赖

为了在项目中使用Spring Security,我们需要添加对应的依赖库。这通常通过Maven或Gradle这样的构建工具来完成。

使用Maven添加依赖的示例代码如下:

```xml

<dependencies>

<!-- 添加Spring Boot Starter Security依赖 -->

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<!-- 其他依赖项 -->

</dependencies>

```

在Gradle中添加依赖的示例代码如下:

```gradle

dependencies {

// 添加Spring Boot Starter Security依赖

implementation 'org.springframework.boot:spring-boot-starter-security'

// 其他依赖项

}

```

以上步骤确保了项目可以利用Spring Security的基础功能,如用户认证、会话管理等。

### 3.1.2 配置Bean与Spring Boot自动配置

在Spring Boot项目中,一旦添加了依赖,Spring Boot会自动配置一些基本的Spring Security设置。然而,有时我们需要自定义配置以适应特定的需求。

#### 自定义Security配置类

首先,创建一个配置类,通过继承`WebSecurityConfigurerAdapter`来定制安全策略。

```java

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.inMemoryAuthentication()

.withUser("user").password("{noop}password").roles("USER");

}

}

```

在上面的代码中,我们指定了哪些URL路径需要被保护,哪些路径是开放的,并自定义了登录页面的路径。

#### Spring Boot自动配置

Spring Boot的自动配置为安全配置提供了一个起点。尽管如此,当你需要自定义安全设置时,上述步骤将覆盖默认的自动配置。

Spring Security的自动配置包括:

- 安全过滤器链的初始化。

- 默认的用户服务配置。

- 会话管理策略。

- CS

0

0