单片机移植编程区块链指南:安全和透明的应用,构建可信系统

发布时间: 2024-07-10 06:27:19 阅读量: 50 订阅数: 49

# 1. 区块链基础**

区块链是一种分布式账本技术,它通过将数据存储在连接的计算机网络中的多个节点上,提供了一种安全且透明的方式来记录交易。每个区块包含一组交易,这些交易按时间顺序链接在一起,形成一个不可更改的链。

区块链有两种主要类型:

* **公有链:**任何人都可以访问和参与,例如比特币和以太坊。

* **私有链:**由一个组织或一组受信任的参与者控制,例如 Hyperledger Fabric 和 R3 Corda。

# 2. 单片机移植区块链编程

### 2.1 单片机移植区块链技术的挑战

#### 2.1.1 资源受限

单片机通常具有资源受限的特点,包括内存、存储空间和处理能力有限。移植区块链技术到单片机上需要考虑这些资源限制,并对区块链数据结构、共识算法和安全机制进行优化。

#### 2.1.2 安全性要求

区块链技术强调安全性,要求在单片机上实现可靠的安全机制。这包括防止未经授权的访问、篡改和恶意攻击。单片机移植区块链编程需要解决这些安全性要求,并采用适当的加密算法、密钥管理和身份认证技术。

### 2.2 单片机移植区块链编程的实现

#### 2.2.1 区块链数据结构的优化

区块链数据结构通常采用 Merkle 树或 UTXO 模型。为了适应单片机的资源限制,需要对这些数据结构进行优化。例如,可以采用分层存储策略,将区块链数据存储在外部存储器中,并只在需要时加载到内存中。

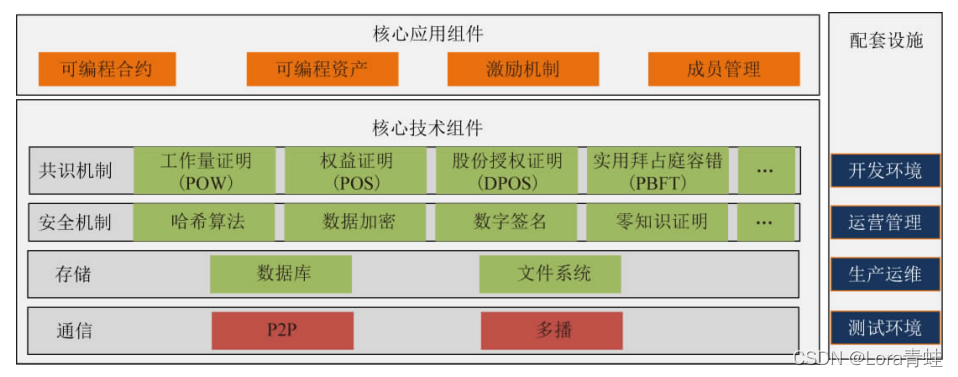

#### 2.2.2 共识算法的选取

共识算法是区块链网络中达成共识的机制。对于单片机移植区块链编程,需要选择适合单片机资源限制的共识算法。例如,Proof of Work (PoW) 算法需要大量的计算资源,不适合单片机。而 Proof of Stake (PoS) 算法或 Delegated Proof of Stake (DPoS) 算法则更适合单片机环境。

#### 2.2.3 安全机制的实现

单片机移植区块链编程需要实现可靠的安全机制,包括:

- **加密算法:**使用加密算法对数据进行加密,防止未经授权的访问。

- **密钥管理:**安全存储和管理加密密钥,防止密钥泄露。

- **身份认证:**使用身份认证机制验证用户身份,防止恶意攻击。

- **安全协议:**采用

0

0