Java SSL_TLS客户端与服务器端的交互细节:全面掌握网络通信原理

发布时间: 2024-10-20 11:56:25 阅读量: 15 订阅数: 24

# 1. Java网络编程基础

## 1.1 Java网络编程简介

Java作为一门跨平台、面向对象的编程语言,在网络编程领域提供了丰富的API来支持开发者进行各种网络应用的开发。Java网络编程涉及到网络协议栈中从TCP/IP到HTTP以及WebSocket等多种协议的交互处理。

## 1.2 网络编程基本组件

网络编程的核心组件包括Socket和ServerSocket类。Socket用于客户端到服务器的网络通信,而ServerSocket负责监听端口,接收来自客户端的连接请求。Java的输入输出流(I/O)机制也是网络编程的基础,它允许开发者进行字节流和字符流的读写操作。

## 1.3 网络编程的实践应用

在实际应用中,Java网络编程可以用于构建客户端-服务器架构的应用程序,如Web服务器、数据库连接、实时通信系统等。网络编程不仅仅是网络连接的建立,还包括了网络通信的效率优化、异常处理、资源管理等重要方面。

通过掌握Java网络编程的基础知识,我们可以为深入理解SSL/TLS协议在Java环境中的应用打下坚实的基础。

# 2. Java中的SSL/TLS实现

### 3.1 SSL/TLS在Java中的配置

#### 3.1.1 密码套件的配置和选择

在Java中配置SSL/TLS涉及到对密码套件的理解和选择。密码套件是SSL/TLS协议中用于确保通信安全的一系列算法,包括密钥交换、加密和消息认证码算法。

Java提供了多种密码套件,开发者可以根据安全需求和性能要求来选择合适的密码套件。在Java环境中,可以通过SSLContext类设置支持的密码套件。一般建议使用最新版本的TLS协议,比如TLSv1.2或TLSv1.3,并且使用强加密算法。

```***

***.ssl.SSLContext;

***.ssl.SSLSession;

public class SSLContextExample {

public static void main(String[] args) throws Exception {

SSLContext sslContext = SSLContext.getInstance("TLSv1.3"); // 使用TLSv1.3协议

sslContext.init(null, null, null);

SSLSession session = sslContext.createSSLEngine().createSSLSocket().getSession();

String[] cipherSuites = session.getCipherSuites(); // 获取支持的密码套件

// 输出当前支持的密码套件

for (String suite : cipherSuites) {

System.out.println(suite);

}

}

}

```

在上述代码中,我们首先创建了一个TLSv1.3协议的SSLContext,然后通过SSLEngine获取当前支持的密码套件列表并打印出来。这样可以清楚地看到在Java环境中哪些密码套件是可用的。

#### 3.1.2 信任存储和密钥存储的管理

在Java中管理信任存储(truststore)和密钥存储(keystore)是配置SSL/TLS的关键步骤。信任存储包含由客户端信任的CA(认证机构)的证书,而密钥存储则保存服务器或客户端的私钥及证书。

Java密钥库(JKS)和PKCS#12是常用的密钥和信任存储格式。为了安全地管理这些存储文件,可以使用keytool工具。

```shell

# 生成密钥存储

keytool -genkey -alias serverkey -keyalg RSA -keystore serverkeystore.jks -storepass password -keypass password

# 生成信任存储

keytool -genkey -alias clienttrust -keyalg RSA -keystore clienttruststore.jks -storepass password -keypass password

```

在这个例子中,我们使用keytool命令分别创建了密钥存储和信任存储,指定了别名、密钥算法、存储文件的名称和密码。

### 3.2 Java中SSL/TLS客户端开发

#### 3.2.1 客户端SSL握手过程分析

SSL握手是SSL/TLS协议中的关键步骤,通过握手过程,客户端和服务器端互相验证对方的身份,并建立加密通信的参数。

客户端SSL握手过程如下:

1. 客户端发起握手请求到服务器。

2. 服务器响应客户端并提供它的证书。

3. 客户端验证服务器证书的有效性。

4. 客户端生成预主密钥(Pre-Master Secret)并用服务器的公钥加密发送给服务器。

5. 双方基于预主密钥生成主密钥(Master Secret),并进一步生成会话密钥(Session Key)。

6. 客户端通知服务器后续通信将使用加密。

7. 服务器确认加密通信的开始。

```***

***.ssl.HttpsURLConnection;

***.URL;

***.URLConnection;

public class SSLHandshakeClient {

public static void main(String[] args) throws Exception {

URL url = new URL("***");

HttpsURLConnection con = (HttpsURLConnection) url.openConnection();

con.setRequestMethod("GET");

con.getInputStream(); // 触发SSL握手

// SSL握手完成后,可以获取连接信息等

SSLSession session = ((HttpsURLConnection)con).getSSLSocketFactory().getServerSession();

System.out.println("Protocol version: " + session.getProtocol());

}

}

```

在代码示例中,我们创建了一个HttpsURLConnection对象,并通过调用`getInputStream()`方法触发SSL握手。完成握手后,我们可以获取SSL会话的一些信息,比如使用的协议版本。

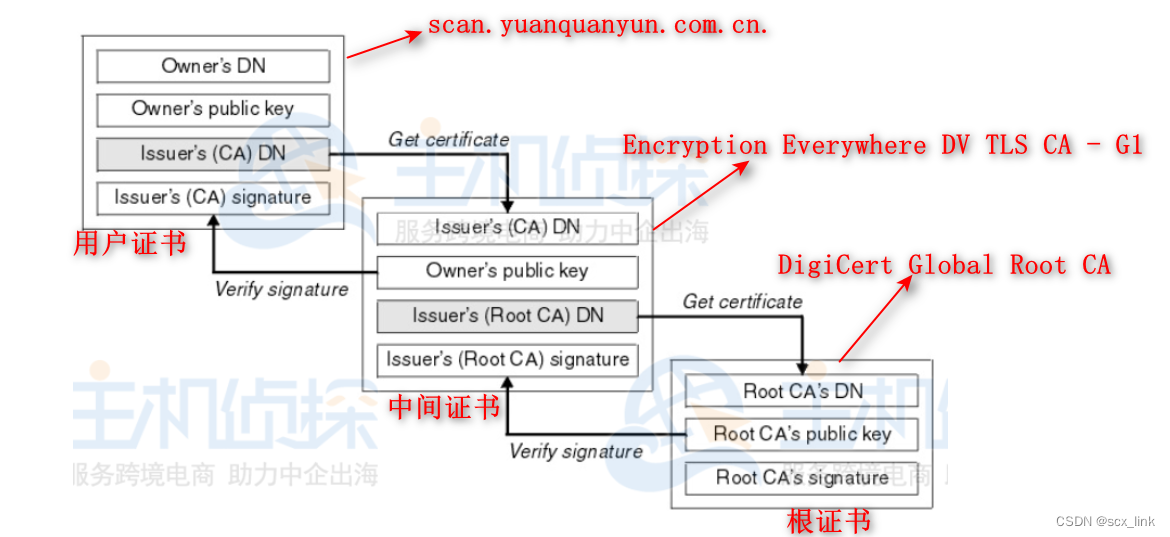

#### 3.2.2 客户端证书验证和处理

在需要双向认证的场景中,客户端需要向服务器提供证书。服务器端会验证客户端提供的证书,并在验证成功后建立加密通道。

1. 客户端发送带有客户端证书的握手请求到服务器。

2. 服务器端验证客户端证书的有效性和信任链。

3. 如果证书验证成功,服务器端生成预主密钥并发送给客户端。

4. 双方生成主密钥并建立加密通信。

5. 如果证书验证失败,服务器端拒绝连接。

```***

***.ssl.*;

public class SSLClientCertificate {

public static void main(String[] args) throws Exception {

TrustManager[] trustAllCerts = new TrustManager[]{

new X509TrustManager() {

public java.security.cert.X509Certificate[] getAcceptedIssuers() {

return null;

}

public void checkClientTrusted(

java.security.cert.X509Certificate[] certs, String authType) {

}

public void checkServerTrusted(

java.security.cert.X509Certificate[] certs, String authType) {

}

}

};

SSLContext sc = SSLContext.getInstance("TLS");

sc.init(null, trustAllCerts, new java.security.SecureRandom());

SSLSocketFactory ssf = sc.getSocketFactory();

SSLSocket socket = (SSLSocket) ssf.createSocket("***", 443);

// 触发SSL握手,并且客户端会提供证书进行双向认证

socket.startHandshake();

// 使用socket进行通信...

}

}

```

在上述代码中,我们通过一个自定义的TrustManager来忽略对证书的验证(仅限于示例环境,不推荐在生产环境中使用)。这样,我们创建了一个SSLContext,并从中获取了一个SSLSocketFactory,该工厂允许我们建立一个SSLSocket连接到指定的服务器。

### 3.3 Java中SSL/TLS服务器端开发

#### 3.3.1 服务器端SSL握手过程分析

服务器端SSL握手过程是客户端握手过程的镜像,但有一点关键的区别,服务器端必须在握手过程中验证客户端提供的证书(如果配置了双向认证)。

1. 服务器等待客户端的握手请求。

2. 服务器响应客户端的请求,并发送服务器的证书。

3. 客户端验证服务器证书的有效性。

4. 如果配置了双向认证,服务器请求客户端的证书并进行验证。

5. 一旦验证成功,服务器生成预主密钥并发送给客户端。

6. 双方基于预主密钥生成会话密钥并开始加密通信。

```***

***.ssl.*;

public class SSLServerHandshake {

public static void main(String[] args) throws Exception {

SSLServerSocketFactory sslFactory = (SSLServerSocketFactory) SSLServerSocketFactory.getDefault();

SSLServerSocket serverSocket = (SSLServerSocket) sslFactory.createServerSocket(8443);

serverSocket.setNeedClientAuth(true); // 配置服务器端要求客户端认证

while(true) {

SSLSocket clientSocket = (SSLSocket) serverSocket.accept();

// SSL握手过程自动进行

// 可以从clientSocket中获取连接信息等

clientSocket.close();

}

}

}

```

这段代码演示了一个简单的SSL/TLS服务器端实现,我们通过设置`setNeedClientAuth(true)`来要求客户端进行双向认证。当客户端连接时,握手自动进行。

#### 3.3.2 服务器端证书的安装和配置

服务器端证书是SSL/TLS通信中的核心组件,它由一个CA签名,用以标识服务器的身份。正确地安装和配置服务器端证书是建立安全通信的基础。

1. 生成或获取服务器证书。

2. 将服务器证书导入到密钥存储中。

3. 在SSL服务器端配置密钥存储路径和密码。

4. 在SSL服务器端配置所需的密码套件和协议版本。

```shell

# 生成服务器密钥库

keytool -genkey -keyalg RSA -alias server -keystore serverkeystore.jks -storepass passwo

```

0

0