VMware存储管理策略:数据安全与备份的黄金法则

发布时间: 2024-12-10 03:37:07 阅读量: 3 订阅数: 13

VMware vCenter Server:数据中心的虚拟化管理中枢

# 1. VMware存储管理的基础知识

在现代化的IT基础设施中,VMware存储管理是一个核心组成部分。它负责虚拟化环境中的数据存储、访问和保护。为了理解VMware存储管理的复杂性,我们首先要熟悉一些基础概念和组件。

## 1.1 虚拟化存储基础

虚拟化存储是将物理存储资源抽象化,使它们表现为一个逻辑的存储池。这样的做法不仅简化了存储资源的管理,而且通过动态分配提高了资源的利用率。VMware通过vSphere Storage APIs提供多种存储管理选项,如VMFS (Virtual Machine File System) 和VVol (Virtual Volumes),以支持不同存储设备和解决方案。

## 1.2 存储的硬件组件

存储硬件包括硬盘驱动器(HDD)、固态驱动器(SSD)、存储区域网络(SAN)和网络附加存储(NAS)等。这些硬件组件构成了数据存储的物理基础。VMware环境支持这些硬件通过各种存储协议,例如iSCSI, NFS, 和FC (Fibre Channel)。

## 1.3 存储的软件组件

在VMware中,存储软件组件包括vCenter Server、vSAN和Storage Policy Based Management (SPBM)。vCenter Server提供了一个中心化的管理界面,用于配置和监控存储资源。vSAN是一个软件定义的存储解决方案,可以将服务器内部的存储转化为共享存储资源池。SPBM则允许管理员创建和应用存储策略,以自动配置存储资源满足特定性能和保护级别。

理解了这些基础知识后,我们就能更好地掌握VMware存储管理的深层次概念与应用。接下来的章节将深入探讨如何通过VMware来保护数据,优化存储性能,以及实现高效的备份和灾难恢复策略。

# 2. ```

# 第二章:数据安全的最佳实践

数据安全是IT管理中一个关键的组成部分,特别是对于依赖于虚拟化技术的VMware环境。在这一章节中,我们将探讨数据安全的最佳实践,从加密技术、访问控制、到网络安全策略等多个角度,提供细致的分析和具体的实践指导。

## 2.1 数据加密技术

### 2.1.1 加密技术的原理

加密技术是数据保护的基础。简单来说,加密就是将明文数据通过特定的算法转换为不可读的密文,以此来保护信息不被未授权的用户读取。解密则是将密文还原为明文的过程。加密技术通常涉及两个关键元素:加密算法和密钥。

- **对称加密** 使用同一密钥进行加密和解密。

- **非对称加密** 使用一对密钥,一个公钥用于加密,一个私钥用于解密。

### 2.1.2 VMware中的加密应用

在VMware环境中,加密技术被应用在多个层面,包括虚拟机的文件加密、网络通信加密,以及存储加密。VMware vSphere提供了一系列的加密方法,例如使用vSphere加密驱动程序(vSAN和vSphere VMFS)以及PKCS#11安全硬件。

- **存储加密** 可以保护静态数据,确保虚拟机磁盘文件在存储介质上是加密的。

- **网络加密** 通过IPsec等技术可以保护虚拟机之间的网络通信。

- **文件加密** 通过VMware加密工具,可以对虚拟机文件进行加密处理。

## 2.2 访问控制与身份验证

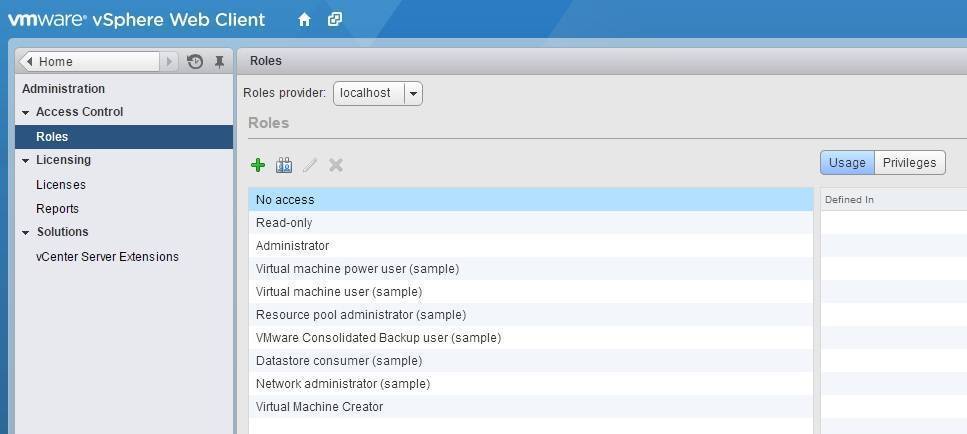

### 2.2.1 角色基础访问控制

角色基础访问控制(RBAC)是管理权限的一种方法,它根据用户的角色或者组来定义对资源的访问权限。在VMware环境中,RBAC通过定义用户和角色的权限来控制对虚拟机、网络和存储资源的访问。

- **用户和组的定义** 根据组织结构将用户分配到相应的组。

- **角色分配** 根据职责分配不同的角色给组,如管理员、操作员等。

- **权限设置** 定义角色可以执行的操作,如创建、修改、删除虚拟机等。

### 2.2.2 多因素身份验证

多因素身份验证(MFA)为访问控制提供了额外的安全层。除了传统用户名和密码之外,MFA要求用户提供至少一个额外的验证因素,如:

- **知识因素** 用户知道的东西,如密码或PIN码。

- **持有因素** 用户拥有的东西,如手机或安全令牌。

- **生物因素** 用户固有的特征,如指纹或面部识别。

VMware支持多种MFA解决方案,能够与现有的身份管理平台集成,从而提供更为严格和安全的访问控制。

## 2.3 网络安全策略

### 2.3.1 网络隔离与分段

网络隔离和分段是实现网络安全的重要手段,通过隔离不同的网络区域来限制不同安全域之间的通信,从而降低潜在的安全威胁。

- **虚拟局域网(VLAN)** 通过VLAN可以将网络划分为多个小的广播域,增加网络的可管理性和安全性。

- **网络分段** 在逻辑上或物理上对网络进行分段,确保敏感数据在传输过程中的安全性。

### 2.3.2 防火墙与入侵检测系统

防火墙和入侵检测系统(IDS)是网络防御体系中的重要组成部分。

- **防火墙** 根据预设的安全规则来控制进出网络的数据包,阻止未授权的访问。

- **IDS** 用来监测潜在的入侵行为和违反安全策略的行为,对检测到的异常行为进行报警。

通过在VMware环境中部署防火墙和IDS,可以进一步增强网络安全,保护关键的虚拟资产免受攻击。

```

在上述章节中,我们已经对数据安全的一些最佳实践进行了探讨,包括加密技术的应用、访问控制与身份验证的策略,以及网络安全策略的实施。在下一章节中,我们将继续深入探讨备份策略的制定与执行,以及数据恢复与灾难恢复计划的构建,这些也是保障数据安全和业务连续性的重要组成部分。

# 3. 备份策略的制定与执行

在虚拟化环境中,数据备份是保护业务连续性和数据完整性不可或缺的环节。在这一章中,我们将探讨备份的类型和技术、自动化备份流程的设计,以及备份测试和恢复的最佳实践。

## 3.1 备份类型与技术

备份是数据保护的基础。理解不同类型的备份及其适用场景是制定有效备份策略的关键。

### 3.1.1 完整备份、差异备份和增量备份

备份技术的选择直接影响到备份窗口、存储资源的消耗以及恢复的便捷性。主要的备份类型包括:

- **完整备份**:每次备份都会复制所有选定的数据。这是最基础也是最简单的备份形式,适合初始备份,但耗时较长,占用的存储空间也最大。

- **差异备份**:只备份自上次完整备份以来发生变化的数据。与完整备份相比,它缩短了备份窗口,节省了存储空间,但恢复时需要先进行最近的完整备份,然后是最后一次差异备份。

- **增量备份**:每次只备份自上次任何类型备份之后变化的数据。这种方法在备份时间、存储需求和恢复速度上提供了更好的平衡,但是恢复过程可能需要多个备份集,因此恢复可能更为复杂。

### 3.1.2 快照备份与持续数据保护

除了传统的备份方法,还有快照和持续数据保护(CDP)技术,它们是VMware环境中特别有用的技术。

- **快照备份**:在特定时间点捕获虚拟机的存储状态。快照可以迅速创建并存储在共享存储上,对系统性能影响小。但是,它们不能完全替代传统的备份,因为它们只能在相同的存储架构中恢复。

- **持续数据保护**:连续记录并备份所有数据变化。CDP可提供实时数据保护,极短的恢复时间目

0

0