YT8511数据管理黄金法则:保障数据安全与业务连续性

发布时间: 2024-12-29 22:58:36 阅读量: 10 订阅数: 8

YT8511&YT8521数据手册

# 摘要

YT8511数据管理涉及构建稳固的基础框架、实施数据安全策略、确保业务连续性、运用数据管理技术以及紧跟数据管理的未来趋势。本文详细讨论了数据安全的理论基础、加密和访问控制、备份与灾难恢复策略;业务连续性管理的理论框架、风险评估和应对演练;以及数据库管理、数据仓库、大数据分析和自动化备份恢复工具的实战应用。文章还展望了云数据管理、数据治理与人工智能结合的未来方向,以及持续学习和技术更新的重要性。旨在为数据管理人员提供全面的指导和见解,以优化数据管理实践,并应对快速变化的技术环境。

# 关键字

数据管理;数据安全;业务连续性;数据库优化;大数据分析;自动化备份恢复

参考资源链接:[裕泰YT8511芯片参考设计更新版V1.1(2019年10月18日)](https://wenku.csdn.net/doc/6412b75ebe7fbd1778d4a0d4?spm=1055.2635.3001.10343)

# 1. YT8511数据管理的基础框架

在现代企业运营中,数据已成为不可或缺的核心资产之一。为了确保数据的价值能够被充分利用并持续增长,构建一个坚实的数据管理基础框架显得尤为重要。本章将从YT8511数据管理的基础框架出发,介绍其核心组件和运作机制。

## 数据管理的定义和目标

数据管理(Data Management)是组织中一系列实践和过程的集合,旨在控制、保护、交付和增强数据资产的价值。它涵盖了数据的创建、存储、保护、使用和归档的全过程。YT8511数据管理框架的主要目标是确保数据的可靠性、安全性和效率,以便为业务决策提供准确的信息支持。

## 数据治理与元数据管理

在YT8511框架中,数据治理处于核心位置,负责制定数据的政策和标准,确保数据质量,并监管数据的合规性。元数据管理是实现数据治理的关键组成部分,它提供了关于数据的数据,使得数据资产的描述、分类、存储和维护得以顺利进行。

## 数据架构与技术选择

YT8511数据管理框架的另一大支柱是数据架构的设计。选择合适的数据架构对于确保数据管理活动的高效性和一致性至关重要。技术选择则需要综合考虑数据类型、数据量、使用场景以及成本效益等因素。合理的架构和技术选型能够提高数据处理的效率,降低成本,并为业务创新提供支持。

通过对这些基础元素的理解和实施,YT8511数据管理框架为企业的数据资产管理和增值奠定了坚实的基础。在后续章节中,我们将探讨数据安全、业务连续性保障以及数据管理技术的实战应用等多个层面。

# 2. 数据安全的策略与实施

### 2.1 数据安全的理论基础

#### 2.1.1 数据安全的定义和重要性

数据安全是指保护数据免于未授权的访问、使用、披露、破坏、修改、丢失或损坏的过程。在数字化的世界中,数据是最宝贵的资产之一,它涉及到个人隐私、企业机密、国家安全等众多方面。数据安全的实施,不仅能够保证信息的完整性、可用性和保密性,还能维护组织的声誉,减少潜在的经济损失和法律责任。

数据泄露可能导致的后果包括客户流失、股价下跌、品牌信誉受损、诉讼成本增加等。因此,企业必须认识到数据安全的重要性和紧迫性,并将其作为企业战略的一个核心部分进行管理。

#### 2.1.2 数据安全的威胁模型分析

威胁模型分析是一种评估潜在安全威胁的方法,它涉及识别可能威胁数据安全的各种因素,并分析它们可能对组织造成的影响。典型的威胁模型包括恶意软件攻击、内部人员的误操作或恶意行为、外部黑客攻击、设备丢失或被盗、服务拒绝(DoS)攻击等。

在分析威胁时,数据安全团队需要考虑数据的生命周期,从数据生成、存储、传输、处理到销毁的各个阶段,以及每阶段可能面临的特定威胁。通过威胁模型分析,组织可以制定针对性的安全措施,从而更有效地保护数据。

### 2.2 数据加密与访问控制

#### 2.2.1 数据加密技术

数据加密是将数据转换成一种只能由持有正确密钥的用户阅读的形式的技术。加密可以防止未经授权的人员阅读敏感数据,即使他们能够访问到这些数据。数据加密的两个主要类型是对称加密和非对称加密。

- 对称加密:加密和解密使用同一密钥。

- 非对称加密:使用一对密钥,一个公钥用于加密数据,一个私钥用于解密数据。

随着技术的发展,出现了许多加密算法,包括AES(高级加密标准)、RSA、ECC(椭圆曲线密码学)等。在选择加密技术时,需要考虑算法的强度、处理数据的速度和资源消耗等因素。

#### 2.2.2 用户身份验证和权限管理

用户身份验证是验证用户身份的过程,这是访问控制中的第一步。常见的身份验证方法包括密码、生物识别(如指纹和面部识别)、数字证书等。为了提高安全性,组织可能会实施多因素认证(MFA),要求用户提供两个或多个验证因素才能访问系统。

权限管理则是确保用户只能访问其被授权的数据和资源。这通常通过角色基础的访问控制(RBAC)或基于属性的访问控制(ABAC)来实现。权限管理的设计要保证灵活性和最小权限原则,即用户仅获得其完成工作所必需的访问权限。

### 2.3 数据备份与灾难恢复

#### 2.3.1 数据备份策略

数据备份是创建数据副本的过程,以便在原始数据丢失或损坏时可以恢复。一个有效的备份策略通常包括定期备份、备份数据的验证、以及备份数据的安全存储。

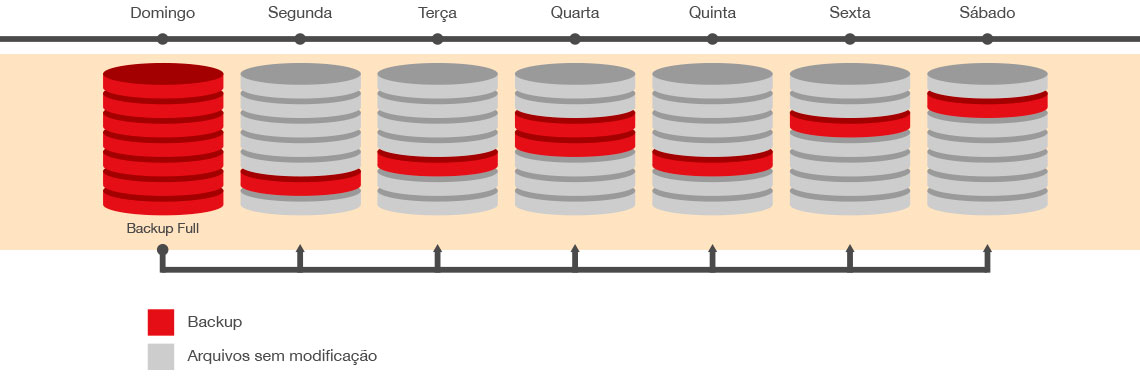

- 完全备份:备份所有数据,占用存储空间大,但恢复速度快。

- 增量备份:只备份上次备份后有变化的数据,节省存储空间,但恢复过程复杂。

- 差异备份:备份上次完全备份后所有变化的数据,恢复速度快于增量备份。

选择合适的备份策略需要在备份频率、存储成本和恢复时间之间进行权衡。同时,备份数据的加密和异地存储也是保证数据安全的重要措施。

#### 2.3.2 灾难恢复计划的设计与实施

灾难恢复计划(DRP)是一系列措施和过程,目的是在发生灾难或大规模系统故障时,能够快速恢复业务运作。设计DRP需要进行风险评估,识别关键业务系统和数据,确定恢复时间和恢复点目标(RTO和RPO)。

DRP的实施包括:

- 明确角色和责任,建立紧急响应团队。

- 制定通信计划,确保在灾难发生时能够迅速有效地与内外部人员沟通。

- 准备必

0

0