深入理解OAuth授权机制

发布时间: 2024-04-13 13:26:24 阅读量: 70 订阅数: 34

oauth认证授权原理

# 1. **理解OAuth的基本概念**

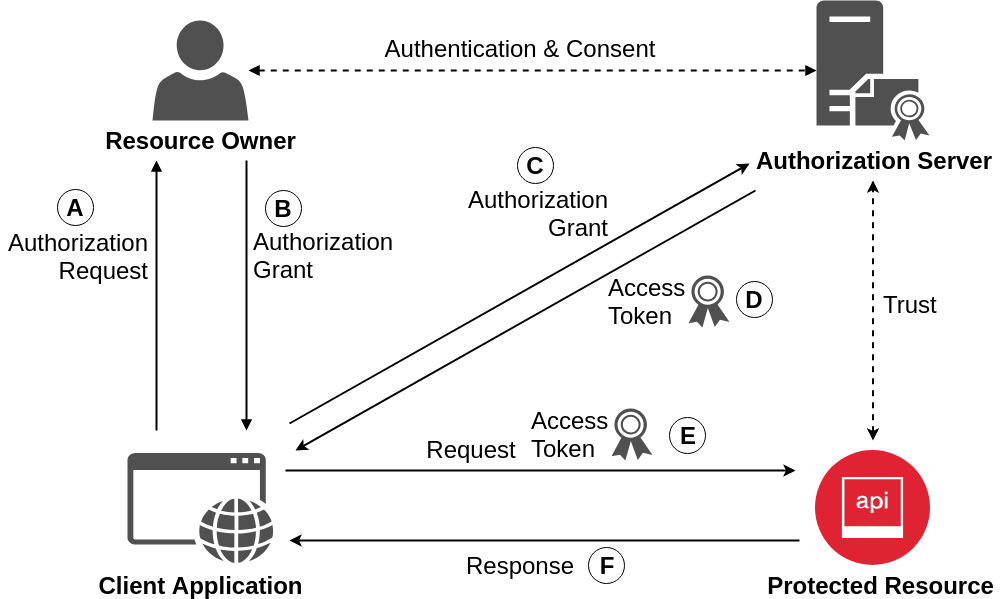

OAuth,全称为“开放授权”(Open Authorization),是一种开放标准,用于授权第三方应用访问用户在另一个服务提供者上存储的私有资源的方式。它是为了解决用户不愿意将用户名和密码提供给第三方应用而设计的。OAuth的核心在于让用户允许一个访问令牌代表他们访问他们的存储(例如照片、视频、联系人列表)。

OAuth的工作原理主要包括客户端凭证、用户授权和令牌颁发三个步骤。客户端凭证用于标识第三方应用程序,用户授权用于确认用户是否同意第三方应用程序的权限请求,而令牌颁发则是服务提供方颁发访问令牌给第三方应用程序,以便让其访问用户的资源。OAuth的发展历程可以追溯到2006年,经过多年演变,目前已经成为互联网应用中常用的授权机制之一。

# 2. **OAuth授权过程详解**

#### 2.1 客户端注册与准备

在实施OAuth授权过程之前,首先需要完成客户端注册与准备工作。

##### 2.1.1 注册OAuth应用

在使用OAuth之前,开发人员需要注册一个OAuth应用在认证服务器上。在注册过程中,需要提供应用的名称、回调URL等信息。

##### 2.1.2 获取客户端ID和密钥

完成OAuth应用注册后,认证服务器会为应用分配唯一的客户端ID和密钥,用于标识和验证应用的身份。

#### 2.2 用户授权流程

用户授权是OAuth授权过程中一个至关重要的环节,保证了用户对应用的授权操作。

##### 2.2.1 授权请求

应用向认证服务器发送授权请求,包括客户端ID、重定向URL等信息,请求获得访问令牌。

##### 2.2.2 用户身份验证

用户在认证服务器登录自己的账号,确认对应用进行授权操作。

##### 2.2.3 用户授权

用户根据认证服务器提供的信息,决定是否授权应用获取特定权限。

#### 2.3 令牌交换与访问API

在用户授权完成后,OAuth流程进入令牌交换与访问API的阶段,实现资源访问。

##### 2.3.1 令牌请求

应用根据已获得的授权码向认证服务器请求令牌,用于后续访问API。

##### 2.3.2 获取访问令牌

认证服务器验证授权码无误后,颁发访问令牌给应用,用于访问受保护的API资源。

##### 2.3.3 访问授权资源

应用携带访问令牌,向API资源服务器发起请求,获取需要的资源信息。

从客户端注册与准备开始,到最终实现资源访问的令牌交换与访问API过程,OAuth授权流程贯穿整个过程,确保了安全可靠的授权操作。

# 3. OAuth的不同授权类型比较

OAuth授权机制支持多种授权类型,每种类型在不同场景下有各自的优劣。深入了解这些授权类型有助于选择合适的授权方式来保证系统安全性和用户体验。

#### 3.1 授权码模式

授权码模式是OAuth中应用最广泛的授权类型之一。在这种模式下,客户端先将用户导向认证服务器,获取授权码,再通过这个授权码向认证服务器交换访问令牌。

- **工作原理**:

- 客户端重定向用户到认证服务器,带上客户端ID和重定向URL。

- 用户认证并同意授权请求,认证服务器返回授权码。

- 客户端使用授权码向认证服务器请求令牌。

- 认证服务器验证授权码并颁发访问令牌给客户端。

- **使用场景**:

- 适用于Web应用,安全性较高。

- 保护了用户的凭证信息,访问令牌不会暴露在浏览器地址栏中。

#### 3.2 隐式授权模式

隐式授权模式相较于授权码模式,简化了流程,特别适用于单页应用等无法安全保存客户端密钥的场景。

- **特点**:

- 客户端直接获得访问令牌,省去了使用授权码交换令牌的步骤。

- 适用于简单场景,但安全性相对较低,令牌直接暴露在客户端。

- **安全性分析**:

- 需要谨慎处理令牌传输和存储,以防泄露。

- 客户端可能受到中间人攻击,泄露令牌信息。

```mermaid

graph LR

A[客户端] -->|携带用户信息请求| B(认证服务器)

B -->|授权| A

A -->|获取令牌请求| B

B -->|颁发访问令牌| A

```

#### 3.3 密码模式与客户端凭证模式

密码模式和客户端凭证模式是较为特殊的授权类型,需要根据场景特点选择合适的模式来保证系统安全。

- **区别与注意事项**:

- **密码模式**:

- 用户将自己的用户名密码直接提供给客户端,较不安全,只适用于受信任的应用。

- **客户端凭证模式**:

- 客户端使用自己的凭证来获取访问令牌,适用于机器对机器通信。

- **适用范围**:

- **密码模式**:

- 适合于第一方应用,用户信任该应用。

- **客户端凭证模式**:

- 适合于内部系统之间的通信,不涉及用户参与的场景。

```mermaid

sequenceDiagram

participant 客户端

participant 认证服务器

客户端 ->> 认证服务器: 使用密码请求令牌

认证服务器 -->> 客户端: 返回访问令牌

```

通过比较不同的OAuth授权类型,可根据具体场景的需求选择适合的授权方式,确保系统的安全性和用户体验。

# 4. **OAuth安全性与常见问题**

OAuth作为一种开放授权标准,为互联网应用提供了便利的用户授权机制,然而在使用过程中也存在着一些安全风险和常见问题,需要开发者们重视并采取相应的防护措施。

#### 4.1 安全风险与防护措施

在实际应用OAuth时,我们需要注意以下安全风险,并采取相应的防护措施来保障系统的安全。

##### 4.1.1 令牌泄露风险

令牌泄露可能导致恶意用户利用令牌来访问用户资源,因此开发者需要采取以下措施来减少泄露风险:

- **令牌加密:** 对于传输中的令牌,应当使用加密算法来保护数据安全。

- **令牌有效期:** 设置令牌的有效期,并在过期后及时更新令牌。

- **安全存储:** 客户端应当安全存储令牌信息,避免泄露到公共网络。

##### 4.1.2 CSRF攻击预防

跨站请求伪造(CSRF)是一种常见的攻击形式,为防范CSRF攻击,开发者可以采取以下措施:

- **CSRF令牌:** 引入CSRF令牌来验证请求的来源,防止恶意请求。

- **同源策略:** 限制网站访问的资源只能来自同一来源,降低攻击风险。

#### 4.2 客户端安全性

保障客户端的安全性同样至关重要,开发者可以从以下几个方面来提升客户端的安全性。

##### 4.2.1 客户端验证

客户端在与认证服务器通信过程中,需要采取一定的验证措施,确保信息传输的安全性:

```java

// Java示例:客户端验证

public boolean verifyClient(String clientId, String clientSecret) {

// 验证客户端ID和密钥的合法性

return true;

}

```

##### 4.2.2 验证令牌合法性

在接收到令牌后,客户端需要验证令牌的合法性,防止伪造等风险:

```java

// Java示例:验证令牌合法性

public boolean verifyAccessToken(String accessToken) {

// 验证令牌的签名等信息

return true;

}

```

#### 4.3 常见问题与解决方案

在实际开发过程中,常会遇到一些问题,下面给出一些常见问题的解决方案。

##### 4.3.1 频繁授权请求处理

在用户授权过程中,频繁的授权请求可能会影响用户体验,开发者可以采取以下方法来处理:

- **长期令牌:** 设置长期有效的令牌,减少频繁授权请求的频率。

- **记忆用户选择:** 记忆用户的授权选择,避免重复授权过程。

##### 4.3.2 用户权限管理

在授权过程中,需要合理管理用户的权限,保障用户数据的安全性:

- **权限策略:** 制定严格的权限策略,根据用户角色控制不同资源的访问权限。

- **权限审计:** 定期审计用户的权限设置,及时发现和处理异常情况。

综上所述,保障OAuth系统的安全性,需要开发者全面了解并采取相应的安全措施,以应对可能的安全风险和问题。

# 5. **未来发展与应用场景展望**

OAuth作为一种重要的授权机制,在互联网应用中发挥着重要作用,而随着技术的不断进步和应用场景的扩展,OAuth在未来有着广阔的发展前景和更多的应用场景。下面将介绍OAuth在未来的发展趋势和应用场景展望。

1. **OAuth在互联网应用中的地位**

- 1.1 开放平台生态建设:随着互联网应用的多样化和开放化发展,越来越多的企业和开发者开始构建开放平台生态,OAuth作为授权的标准之一,将在这一过程中发挥关键作用。通过OAuth,用户可以方便地授权第三方应用访问其个人数据,实现更加丰富的互联网应用交互。

- 1.2 多终端授权管理:随着用户设备的多样化和跨平台互联的普及,OAuth的多终端授权管理能力将成为未来的重要趋势。用户可以在不同设备上授权访问,同时保证安全性和便利性。

2. **未来趋势和发展方向**

- 2.1 OAuth 3.0的未来发展:随着互联网技术的不断演进,OAuth 3.0有望在未来发挥更加重要的作用。OAuth 3.0可能会更加注重安全性、隐私保护和用户体验,同时结合区块链、人工智能等新技术,进一步完善授权机制和流程。

- 2.2 业界对OAuth的探索:不少科技公司、开发者社区和标准化组织在探索OAuth的新应用和拓展。例如,一些公司可能会将OAuth应用于物联网、金融科技等新兴领域,或者结合云计算、边缘计算等技术,打造更加强大的授权解决方案。

3. **未来应用场景展望**

- 3.1 金融科技领域:在金融科技领域,OAuth的安全性和便捷性将成为金融机构和第三方支付平台推动数字化转型的关键。通过OAuth,用户可以安全地授权第三方机构访问其金融信息,实现跨平台、跨机构的数据共享和交易。

- 3.2 物联网应用:随着物联网技术的快速发展,设备之间的数据共享和互操作将变得越来越重要。OAuth作为一种轻量级的授权机制,适合于物联网应用中设备间授权访问和数据交换,未来将在智能家居、智能城市等领域发挥重要作用。

4. **结语**

未来,随着互联网领域的不断拓展和技术的不断进步,OAuth将继续发挥重要作用,为用户提供更安全、便捷的授权体验。同时,OAuth协议本身也会不断演进和完善,以适应新的应用场景和安全挑战,促进互联网生态的健康发展。

以上展望仅是对OAuth未来发展的一些设想,随着实际应用场景的变化和技术的不断创新,OAuth的应用前景将更加广阔,需要不断关注和实践以推动其更好的发展与应用。

0

0