Werkzeug安全性指南】:防范常见的Web安全威胁:安全专家的实战指南

发布时间: 2024-10-17 18:16:30 阅读量: 31 订阅数: 32

基于 Flask 的 Web 应用程序搭建与安全性提升

# 1. Werkzeug安全基础介绍

## 1.1 Werkzeug简介

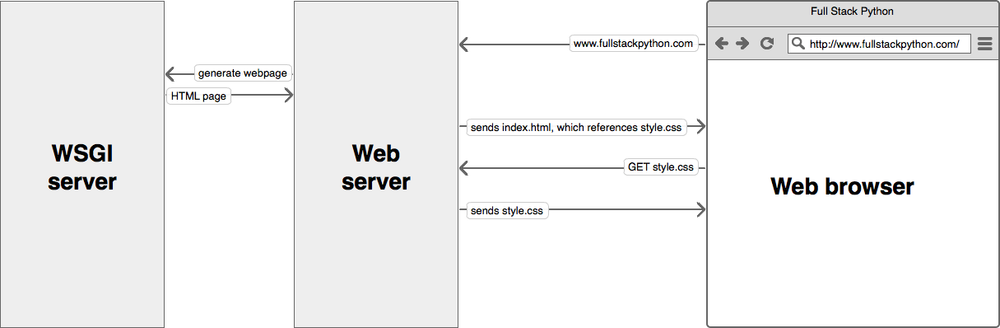

Werkzeug是一个WSGI工具包,用于在Python中创建Web应用程序。作为Web服务器网关接口(WSGI)的实现,Werkzeug是Flask框架的底层库,它提供了丰富的工具集,用于处理请求、生成响应、路由URL等。虽然它提供了便利,但Web应用程序的安全性仍需开发者仔细考虑,以避免常见的安全威胁。

## 1.2 安全威胁概览

在Web应用程序中,安全威胁非常多样,比如SQL注入、跨站脚本攻击(XSS)、跨站请求伪造(CSRF)等。Werkzeug虽然内置了一些安全措施,但它不能自动解决所有问题。开发者需要了解这些安全基础,并结合Werkzeug提供的工具来构建安全的应用程序。

## 1.3 安全性的重要性

安全性是Web开发的基石。一个安全的Web应用需要能够抵御恶意攻击,保护用户数据,并维持业务的连续性。无论应用程序大小如何,都需要考虑到安全性,因为一个小小的漏洞可能就会给整个系统带来巨大的风险。本章将为读者提供Werkzeug的安全基础,为后续深入学习安全配置和实践打下坚实的基础。

# 2. Werkzeug的安全配置与防御机制

## 2.1 配置Werkzeug的安全参数

### 2.1.1 安全头的配置与作用

在Web应用中,安全头是一种常用的防御机制,可以为浏览器提供额外的安全信息和指令,从而提高应用的整体安全性。Werkzeug作为Python的一个Web工具库,提供了简单的接口来配置安全相关的HTTP头部。

一个关键的安全头是`Content-Security-Policy`(CSP),它可以帮助防止跨站脚本攻击(XSS)和数据注入攻击。通过限制资源加载在特定的白名单源,它限制了网页上的内容从哪些地方加载,可以用来指定允许加载的脚本源,例如:

```python

app.config['SECURITY Headers'] = {

'Content-Security-Policy': "default-src 'self'; script-src 'self' *** 'none';"

}

```

此外,`X-Frame-Options`用于防止点击劫持(ClickJacking),可以设置为`DENY`或`SAMEORIGIN`:

```python

app.config['SECURITY Headers'] = {

'X-Frame-Options': 'DENY'

}

```

通过配置这些安全头,Werkzeug在渲染响应时会自动添加这些头部信息,从而增加应用的防护层。

### 2.1.2 禁用不安全的特性

除了添加安全头,Werkzeug也允许开发者禁用一些不安全的特性。例如,为了防止某些潜在的信息泄露,可以禁用HTTP方法,如`TRACE`方法,因为它可能会暴露敏感信息:

```python

app.config['METHOD_OVERRIDES'] = ('GET', 'POST')

```

禁用`TRACE`方法:

```python

app.config['MAX_CONTENT_LENGTH'] = 16 * 1024 * 1024 # 限制POST请求的最大内容长度为16MB

```

这些配置直接在Werkzeug的配置文件中设置,可以阻止可能被利用的不安全特性,降低应用程序的风险。

## 2.2 防止跨站脚本攻击(XSS)

### 2.2.1 输入验证与转义

跨站脚本攻击(XSS)是Web应用中最常见的安全漏洞之一,攻击者通过注入恶意脚本到用户浏览器中执行。Werkzeug提供了过滤输入的功能,可以验证或转义用户提交的数据,以此来防止XSS攻击。

例如,使用`werkzeug.utils`模块提供的`secure_filename()`函数来安全地处理文件名:

```python

from werkzeug.utils import secure_filename

# 用于上传文件时验证和转义文件名

filename = secure_filename(request.form.get('filename'))

```

`secure_filename()`确保文件名只包含安全字符,并且遵循特定的文件系统要求。这是防止通过上传恶意文件进行攻击的第一步。

### 2.2.2 使用内容安全策略(CSP)

如前面所述,内容安全策略(CSP)是一个强大的工具,通过定义一个允许的资源加载策略来防止XSS攻击。Werkzeug允许开发者轻松添加CSP头部信息到响应中:

```python

from flask import Flask, make_response

app = Flask(__name__)

@app.after_request

def add_security_headers(resp):

if resp.status_code == 200:

resp.headers['Content-Security-Policy'] = "default-src 'self'; img-src *; ***; ***"

resp.headers['X-Frame-Options'] = 'DENY'

resp.headers['X-XSS-Protection'] = '1; mode=block'

return resp

# 其他路由和应用逻辑

```

上述代码块展示了如何通过`@app.after_request`装饰器为响应添加安全头,加强了对XSS的防护。开发者应根据实际应用的需要定制CSP策略。

## 2.3 防止跨站请求伪造(CSRF)

### 2.3.1 CSRF令牌的实现和验证

跨站请求伪造(CSRF)攻击是一种利用用户身份执行非法命令的技术。Werkzeug通过CSRF令牌来防止这种攻击。开发者可以使用Flask-WTF或类似扩展来实现CSRF保护:

```python

from flask_wtf import CSRFProtect

from flask import Flask

app = Flask(__name__)

csrf = CSRFProtect(app)

# 其他路由和应用逻辑

```

启用CSRF保护后,在生成表单时,Werkzeug会自动生成一个CSRF令牌:

```html

<form method="POST">

{{ form.csrf_token }}

<!-- 表单内容 -->

</form>

```

并且在后端进行验证,如果CSRF令牌无效,则会触发403错误。这个机制提高了应用抵御CSRF攻击的能力。

### 2.3.2 双重提交Cookie防御机制

除了使用CSRF令牌外,双重提交Cookie是一种不需要客户端存储任何额外数据的防御CSRF的方法。Werkzeug通过设置特定的cookie和检查这些cookie来阻止跨站请求伪造:

```python

from werkzeug.middleware.proxy_fix import ProxyFix

app.wsgi_app = ProxyFix(app.wsgi_app, x_host=1)

# 设置额外的cookie

@app.before_request

def before_request():

if request.method == "POST":

request.environ['HTTP_XRequestedWith'] = 'XMLHttpRequest'

```

在此防御机制中,服务器在处理POST请求时,会检查请求头中是否携带了特定的cookie。如果携带,则此请求被视为有效,否则被视为CSRF攻击。

以上为本章的内容,主要针对如何配置Werkzeug的安全参数以及如何实现基础的安全防御措施进行了深入的介绍。下一章节,我们将深入探讨Werkzeug中的安全实践,包括如何管理会话、防止SQL注入和处理敏感数据。

# 3. Werkzeug中的安全实践

## 3.1 安全的会话管理

### 3.1.1 会话数据的加密存储

会话管理是Web应用中保障用户状态连续性的关键环节,同时也成为了安全风险的潜在源头。Werkzeug 提供了多种机制来确保会话数据的安全性。其中,会话数据的加密存储是避免会话劫持和会话固定攻击的重要手段。

为了实现加密存储,我们可以使用 Werkzeug 中的 `SecureCookieSession` 类,它在存储会话数据时会自动进行加密。这样做确保了即使会话数据被拦截,也无法被解密,从而保障了用户数据的安全。

```python

from werkzeug.contrib.securecookie import SecureCookieSession

# 创建一个密钥

SECRET_KEY = b'_5#y2L"F4Q8z\n\xec]/'

# 使用SecureCookieSession来处理会话

session = SecureCookieSession()

session['foo'] = 'bar'

```

在上述代码中,我们首先导入了 `SecureCookieSession` 类,然后创建了一个会话实例并设置了密钥。所有会话数据都会通过这个密钥进行加密处理。

此外,我们还应该注意密钥的安全性。在生产环境中,密钥应该足够复杂并且保密。可以使用环境变量或者配置文件来管理密钥,避免将其硬编码在源代码中。

### 3.1.2 会话超时和

0

0