【Python加密实战】:文件加密与解密的pycrypto应用秘籍

发布时间: 2024-10-06 11:26:27 阅读量: 38 订阅数: 36

# 1. Python加密实战简介

在当今数字化时代,数据安全和隐私保护已成为焦点问题。Python作为一种编程语言,因其简洁的语法和强大的扩展性,被广泛应用于加密技术的开发和研究中。Python的加密实战不仅仅是一门技术,更是保障信息安全、防止数据泄露的重要手段。本章将带您了解Python加密的基础知识、相关术语和实战的重要性和应用场景。掌握Python加密技术,可以使您在开发安全应用程序时,更加得心应手,确保您的数据和隐私安全。接下来的章节中,我们将深入探讨加密算法的基础原理、各种加密库的安装与应用,以及文件加密与解密的实际操作。

# 2. 理解加密算法基础

## 2.1 加密算法的分类与原理

### 2.1.1 对称加密与非对称加密

在加密算法的世界里,对称加密与非对称加密是两种主流的加密技术,它们在加密和解密过程中使用不同的密钥。

**对称加密算法**是最传统的加密方法,使用同一个密钥进行信息的加密和解密。这种方法的优点在于加密速度快,适合于大量数据的加密。然而,它也存在一个主要的缺点,那就是密钥的分发问题,即密钥的保密传输。如果密钥在传输过程中被截获,加密的信息便可以被第三方轻易解密。

**非对称加密**则解决了这个问题。它使用一对密钥:公钥和私钥。公钥是公开的,任何人都可以使用它来加密信息,但只有对应的私钥才能解密。非对称加密提供了更好的安全性,但其缺点是加密解密的速度较慢,通常用于加密较小的数据,如数字签名和密钥交换。

### 2.1.2 哈希函数与数字签名

**哈希函数**是一种单向加密函数,它将任意长度的数据映射到固定长度的数据输出,通常称之为“摘要”或“哈希值”。哈希函数的特性是不可逆的,即从哈希值无法推导出原始数据。此外,哈希函数还要求即使原始数据只有细微的改变,输出的哈希值也会有明显的不同,这称为雪崩效应。常见的哈希算法包括MD5、SHA-1、SHA-256等。

**数字签名**是一种在电子文档或消息中验证身份和数据完整性的技术。它依赖于非对称加密算法,发送者使用其私钥对数据的哈希值进行加密,而接收者使用发送者的公钥进行解密并比对哈希值,以验证数据未被篡改且确实来自发送者。

## 2.2 密钥管理与存储

### 2.2.1 密钥的生成与分配

密钥是加密算法中的核心,其生成质量直接影响到整个系统的安全性。在实践中,密钥通常由安全的随机数生成器生成,或者从一个高质量的随机源中获取。密钥生成后,需要安全地传输给通信双方,这需要一个安全的密钥分配机制,如密钥交换协议。

**密钥交换协议**,如Diffie-Hellman,允许双方在公开通道上交换密钥,而无需事先共享任何秘密。这些协议依赖于数学上的难题,使得即使有监听者也无法从通信中获得足够的信息来恢复出密钥。

### 2.2.2 密钥的保护和存储

一旦生成和分配,密钥的存储就变得至关重要。一个不安全的密钥存储方法可能导致系统漏洞。密钥应当加密存储,并且只能由授权的用户和程序访问。在实践中,常用的技术包括使用硬件安全模块(HSM)、安全密钥存储设备、以及各种加密密钥管理服务,比如AWS KMS、Azure Key Vault等。

### 表格:密钥管理最佳实践

| 最佳实践 | 描述 |

| --- | --- |

| 使用随机数生成器 | 使用符合安全标准的随机数生成器来创建密钥。 |

| 密钥传输保护 | 通过安全的传输协议,如TLS,来保护密钥在传输过程中的安全。 |

| 密钥最小权限 | 仅授予执行所需操作所需的最小密钥权限。 |

| 密钥加密存储 | 使用加密技术来保护存储的密钥,避免未授权访问。 |

| 定期更换密钥 | 定期更换密钥可以减少密钥被破解的风险。 |

## 2.3 安全性分析与常见攻击

### 2.3.1 常见的密码攻击类型

密码攻击主要分为几种类型,包括暴力破解、字典攻击、中间人攻击、和社会工程学攻击等。

**暴力破解**尝试使用所有可能的密钥组合来破解密钥。随着计算能力的提升,暴力破解变得越来越困难,特别是对于长密钥和复杂的加密算法。

**字典攻击**是一种利用预定义的常用密码列表(即“字典”)来尝试破解密码的方法。由于许多用户倾向于使用简单的密码,这种方法可能非常有效。

**中间人攻击**涉及攻击者截获和篡改通信双方之间的消息。为了防御这种攻击,需要使用密钥交换协议和身份验证机制。

### 2.3.2 如何评估加密算法的安全性

评估加密算法的安全性,需要考虑其抗攻击能力、算法的透明度和开放性,以及算法实现的安全性。算法是否经过了同行评审、是否有充分的时间来证明其安全性,以及是否有公开的攻击实例,都是评估的关键点。安全性评估通常是一个持续的过程,随着计算能力的提升和新的攻击技术的出现,即使曾经被认为是安全的算法,也可能变得不再安全。

### mermaid流程图:密码攻击防范措施

```mermaid

graph TD;

A[开始] --> B[评估加密算法安全性];

B --> C[实施密钥管理策略];

C --> D[使用安全的密钥交换协议];

D --> E[执行密钥生成和存储的最佳实践];

E --> F[监控和审计系统活动];

F --> G[定期进行安全性评估和密钥更换];

G --> H[结束];

```

通过采取上述措施,组织可以大幅提高其系统的安全性,抵御各种密码攻击,确保数据的保密性和完整性。

# 3. Python加密库pycrypto安装与配置

## 3.1 pycrypto库的安装过程

### 3.1.1 通过包管理器安装

Python加密库pycrypto的安装通过包管理器是一种简便快捷的方法。对于大多数用户来说,推荐使用pip进行安装。执行以下命令:

```bash

pip install pycrypto

```

这条命令会自动从Python包索引(PyPI)下载pycrypto库,并且安装到Python环境中。对于大多数情况,这个命令都可以顺利完成pycrypto的安装。但是,值得注意的是,随着时间的推移和库的更新,某些系统可能需要下载旧版本的库文件,或者可能需要解决特定的依赖问题。如果直接使用pip无法成功安装,可以尝试指定版本或者使用其他第三方源进行安装。

### 3.1.2 手动安装与环境配置

虽然自动化安装非常方便,但在一些特定的环境(比如没有互联网连接的内部网络环境)或者在某些操作系统中,可能需要手动安装pycrypto。手动安装涉及到下载pycrypto的源代码包,解压、编译以及安装到Python环境中的步骤。

1. 首先,从PyPI或者其他镜像站点下载pycrypto的源代码包。

2. 然后,在命令行中解压该源代码包:

```bash

tar -xzvf pycrypto-版本号.tar.gz

```

3. 进入解压后的目录,执行编译安装:

```bash

python setup.py build

python setup.py install

```

在执行安装的过程中,可能会遇到一些编译依赖的问题。这些依赖通常包括Python开发头文件和一些编译工具链。在基于Debian的系统(例如Ubuntu)中,可以使用以下命令安装这些依赖:

```bash

sudo apt-get install build-essential python-dev

```

在安装pycrypto之前,请确保所有依赖都已经安装妥当,避免安装过程中的中断。

在完成pycrypto库的安装后,可以通过Python的交互式解释器来确认pycrypto库是否安装成功:

```python

import Crypto

```

如果没有报错信息,那么表示pycrypto库已经成功安装。

## 3.2 pycrypto基础使用方法

### 3.2.1 初识pycrypto模块

pycrypto是一个强大的密码学工具包,提供了多种加密算法的实现。要正确使用pycrypto,首先要熟悉它的模块结构。pycrypto主要分为以下几部分:

- `Crypto.Cipher`:包含了各种加密算法的实现。

- `Crypto.Hash`:包含了各种哈希算法的实现。

- `Crypto.PublicKey`:提供了公钥加密算法的实现。

- `Crypto.Random`:提供了随机数生成的功能。

- `Crypto.Signature`:提供了数字签名的实现。

想要使用特定的加密功能,首先需要从相应的模块中导入所需的类或函数。例如,如果要使用AES加密算法,可以这样操作:

```python

from Crypto.Cipher import AES

```

### 3.2.2 基本加密解密操作

使用pycrypto进行基本的加密和解密操作非常直接。下面的示例演示了如何使用AES算法对数据进行加密和解密。

首先,需要导入AES类,并生成一个密钥:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

key = get_random_bytes(16) # 生成一个16字节的随机密钥

cipher = AES.new(key, AES.MODE_CBC) # 创建一个新的AES实例,使用CBC模式

```

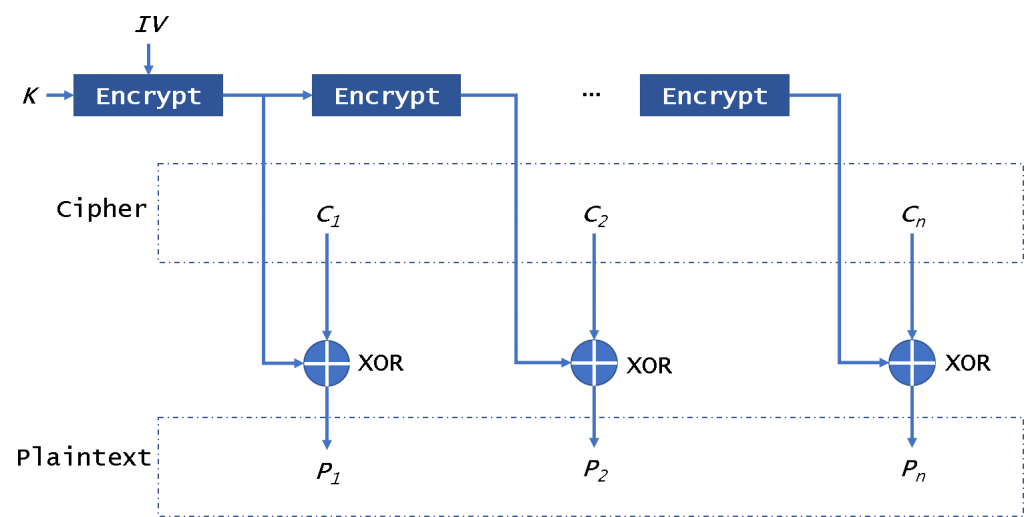

在上述代码中,`get_random_bytes`函数用于生成随机密钥,`AES.new`用于创建一个新的加密器实例。`AES.MODE_CBC`指定加密模式为密码块链接模式(Cipher Block Chaining)。

接着,可以对需要加密的数据进行填充处理,并进行加密:

```python

data = b"Hello, World!"

padded_data = pad(data, AES.block_size) # 填充数据,使其长度为16的倍数

ciphertext = cipher.encrypt(padded_data)

```

解密的过程与加密相似,需要先创建一个解密器实例,然后对数据进行解密和去填充:

```python

cipher_decrypt = AES.new(key, AES.MODE_CBC, cipher.iv) # 使用相同的密钥和初始化向量(IV)

plaintext = unpad(cipher_dec

```

0

0