【深入pycrypto】:揭秘背后复杂的加密算法原理

发布时间: 2024-10-06 11:35:11 阅读量: 25 订阅数: 36

Python基于pycrypto实现的AES加密和解密算法示例

# 1. Python加密库pycrypto概述

在现代信息技术快速发展的背景下,信息安全成为了一个不可忽视的重要领域。Python作为一门强大的编程语言,因其简洁和高效而被广泛应用于多种开发场景中。在Python的众多库中,pycrypto作为早期的加密库之一,为Python开发者提供了实现加密算法的平台,使得加密技术的应用变得易于操作和理解。

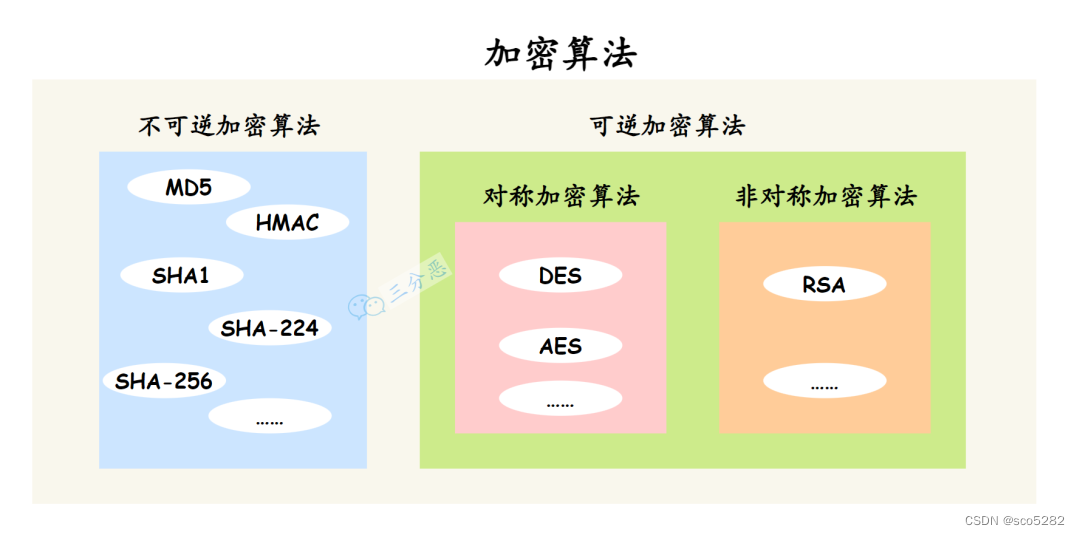

pycrypto库支持多种加密算法,包括对称加密、非对称加密、散列函数和消息认证码等。它广泛用于数据保护、网络安全通信、数字签名及数字证书的生成和验证等方面。从基本的数据加密和解密,到复杂的身份验证和数字签名,pycrypto提供了一系列完整的解决方案。

由于安全性的需求日益增加,对于开发者而言,掌握如pycrypto这样的加密库,不仅仅是学习一种工具,更是对其背后加密原理的深刻理解和实践。在接下来的章节中,我们将深入探讨pycrypto在对称加密、非对称加密、散列函数、消息认证码以及数字签名和证书等方面的使用和原理。

# 2. 对称加密算法的原理与实践

## 2.1 对称加密算法的基本概念

### 2.1.1 对称加密的工作模式

对称加密是加密和解密使用相同密钥的一种加密方式。工作模式主要分为以下几种:

- **ECB模式(Electronic Codebook)**:是最基本的加密模式。数据被分成固定大小的块,每个块独立加密。但是这种模式安全性较低,因为相同的数据块会产生相同的密文,容易暴露数据模式。

- **CBC模式(Cipher Block Chaining)**:每个数据块在加密前会先与前一个块的密文进行XOR操作。这样,即使原始数据相同,每次加密的结果也会不同,增加了安全性。

- **CFB模式(Cipher Feedback)**:类似于流密码,将数据流与密文通过反馈循环进行处理后加密。

- **OFB模式(Output Feedback)**:通过将加密器的输出反馈到下一个加密器的输入,生成伪随机密钥流。

### 2.1.2 密钥和初始化向量的作用

密钥是加密和解密过程中的核心要素。它需要保密,且长度直接影响加密强度。初始化向量(IV)是某些对称加密模式中使用的一个随机数,用于增强加密过程的不可预测性。

- **密钥(Key)**:控制加密算法如何进行数据转换。密钥的长度、复杂性决定了加密的安全性。

- **初始化向量(IV)**:在一些加密模式中,如CBC模式,用来确保即使是相同的数据块,在加密后也会得到不同的密文。IV不需要保密,但为了安全性,应该每次加密时使用不同的IV。

## 2.2 常见对称加密算法的分析

### 2.2.1 AES加密算法

高级加密标准(AES)是一种广泛使用的对称加密算法。AES支持128、192和256位密钥长度,且能够提供很高的安全性。

- **安全性**:AES被认为是目前对称加密中安全的算法之一。它抵抗已知的攻击手段,并且有高效的软件和硬件实现。

- **效率**:AES在各种平台上都非常高效,无论是处理器还是硬件加密设备。

### 2.2.2 DES和3DES算法

数据加密标准(DES)和其加强版三重数据加密算法(3DES)曾是广泛使用的加密算法。3DES基本上是DES的三个实例。

- **DES**:已经被认为是不安全的,因为它的密钥长度只有56位,很容易受到暴力破解攻击。

- **3DES**:通过使用三个56位的密钥,对数据进行三次DES加密。虽然提供了较高的安全性,但3DES比AES慢得多。

## 2.3 pycrypto中的对称加密实现

### 2.3.1 使用pycrypto进行AES加密解密

通过pycrypto库,可以轻松实现AES加密和解密。首先,需要安装pycrypto库,然后使用其提供的功能。

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

# AES加密

def aes_encrypt(plaintext, key):

cipher = AES.new(key, AES.MODE_CBC)

ct_bytes = cipher.encrypt(pad(plaintext.encode('utf-8'), AES.block_size))

iv = cipher.iv

return iv, ct_bytes

# AES解密

def aes_decrypt(iv, ciphertext, key):

cipher = AES.new(key, AES.MODE_CBC, iv)

pt = unpad(cipher.decrypt(ciphertext), AES.block_size)

return pt.decode('utf-8')

key = get_random_bytes(32) # 256位密钥

plaintext = "秘密信息"

iv, ciphertext = aes_encrypt(plaintext, key)

decrypted_text = aes_decrypt(iv, ciphertext, key)

```

### 2.3.2 密钥管理和安全性考量

- **密钥生成**:在AES中使用的是256位密钥,为了安全,密钥应该是随机生成的。

- **密钥存储**:如果密钥丢失,加密的数据将无法解密。因此密钥的安全存储是一个重要的考虑因素。

- **密钥分发**:在分布式系统中,安全地分发密钥是一个挑战。通常需要使用非对称加密算法来加密和发送对称加密密钥。

密钥的安全管理是确保数据安全的关键部分,它需要结合良好的加密实践和安全策略。

# 3. 非对称加密算法的原理与实践

## 3.1 非对称加密算法的基础知识

### 3.1.1 公钥和私钥的概念

非对称加密算法,又称为公开密钥加密,涉及一对密钥:公钥和私钥。公钥是公开的,可以安全地分发给任何请求的人。私钥则需保密,只有密钥对的持有者知晓。当一个人使用公钥加密数据时,只有对应的私钥持有者才能解密。这个特性使非对称加密在身份验证、安全通讯和数字签名等场景中发挥关键作用。

公钥和私钥基于数学关系而设计,通常基于特定的数学难题,如大整数分解或椭圆曲线计算,这意味着在合理时间内破解密钥对几乎是不可能的,从而保证了算法的安全性。

### 3.1.2 加密与签名的区别

在非对称加密中,加密和签名是两个独立的过程。加密是将信息转换成无法阅读的形式,只能使用对应的密钥解密恢复信息。而签名则是一个身份验证的过程,发送方使用私钥对数据进行签名,接收方或其他人则使用对应的公钥来验证签名的真实性。

简单地说,加密是保证信息的机密性,签名是保证信息的完整性和来源的真实性。签名经常用于证明信息是由特定的发送方发出的,并且自签名后未被篡改。

## 3.2 RSA算法的理论与实现

### 3.2.1 RSA算法的工作原理

RSA算法是一种广泛使用的非对称加密算法,它由三位数学家Rivest、Shamir和Adleman发明,因此得名。RSA基于这样一个事实:给定两个大素数,计算它们的乘积是容易的,但根据乘积分解出原始的素数却异常困难。

在RSA算法中,首先选择两个大素数并计算它们的乘积n,以及欧拉函数φ(n)。n和φ(n)用于计算公钥和私钥。公钥包含n和一个与φ(n)相关的指数e,而私钥包含n和另一个指数d,其中d是e模φ(n)的乘法逆元。

### 3.2.2 RSA加密和解密的实践过程

加密过程涉及将明文转换成数值,然后使用公钥的指数e和模数n进行加密计算,生成密文。解密过程则使用私钥的指数d和模数n进行计算,恢复出原始的明文信息。

具体到代码实现,使用Python的pycrypto库可以非常方便地进行RSA加密和解密:

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

from Crypto.Random import get_random_bytes

# 生成RSA密钥对

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 使用公钥加密

cipher_rsa = PKCS1_OAEP.new(RSA.import_key(public_key))

ciphertext = cipher_rsa.encrypt(b'Hello, World!')

# 使用私钥解密

cipher_rsa = PKCS1_OAEP.new(RSA.import_key(private_key))

plaintext = cipher_rsa.decrypt(ciphertext)

```

## 3.3 pycrypto中的非对称加密实践

### 3.3.1 使用pycrypto进行RSA密钥对生成

pycrypto库使得RSA密钥对的生成变得非常容易。以下的代码片段展示了如何生成

0

0