Python网络安全必修课:防止Cookie劫持与会话固定攻击

发布时间: 2024-10-01 14:56:19 阅读量: 30 订阅数: 33

# 1. 网络安全与Cookie劫持基础

网络安全是保障IT基础设施不受恶意攻击的必要条件,而Cookie劫持是一种常见的安全威胁,它涉及到用户隐私和数据安全的问题。在本章中,我们将介绍网络安全的基本概念,包括其重要性以及Cookie劫持的基础知识。

## 1.1 网络安全概述

网络安全是保证数据在存储、传输过程中不被未授权访问或破坏的科学和实践。随着网络攻击手段的不断进化,网络安全已经成为各企业和组织最关注的议题之一。有效的网络安全策略对于保障用户隐私、企业机密和国家信息安全至关重要。

## 1.2 Cookie劫持的危害

Cookie通常用于存储用户会话信息,若被劫持,攻击者可能获取用户的登录凭证、个人信息等敏感数据。此外,Cookie劫持还会使得攻击者能绕过正常的认证流程,导致网站被非法控制。这不仅破坏了用户体验,还可能引发更严重的网络犯罪行为。

## 1.3 防御Cookie劫持的重要性

了解Cookie劫持的工作原理及潜在风险后,防御措施变得尤为重要。本章将简述如何通过实施安全最佳实践、更新和维护安全策略来防止Cookie劫持,为后续章节中更深入的防御策略打下基础。

# 2. ```

# 第二章:Cookie劫持与会话固定攻击的原理

## 2.1 Cookie的工作机制

### 2.1.1 Cookie的定义和用途

Cookie是一种存储在客户端计算机上的文本文件,它允许网站在用户的浏览器中保存状态信息。通过使用Cookies,网站可以记住用户的相关信息,从而实现个性化的用户体验。例如,Cookies可用于自动登录、保存购物车信息、用户的偏好设置等。

Cookies的用途广泛,但主要功能可以分为以下几点:

- **状态管理**:跟踪用户状态,为无状态的HTTP协议提供用户会话管理功能。

- **个性化**:根据用户的偏好和行为提供定制化的内容。

- **登录管理**:存储登录凭证,使得用户在浏览网站的不同页面时不需要重复登录。

### 2.1.2 Cookie的种类和安全特性

Cookies可以根据生命周期和作用域分为几种类型:

- **会话Cookie**:存储在用户的浏览器内存中,一旦浏览器关闭即消失。

- **持久Cookie**:具有特定的过期时间(由`Expires`或`Max-Age`属性定义),即使关闭浏览器,也会在过期时间前保持有效。

在安全方面,Cookie具有以下特性:

- **HttpOnly属性**:防止跨站脚本(XSS)攻击中JavaScript访问Cookie。

- **Secure属性**:限制Cookie只能通过HTTPS协议传输。

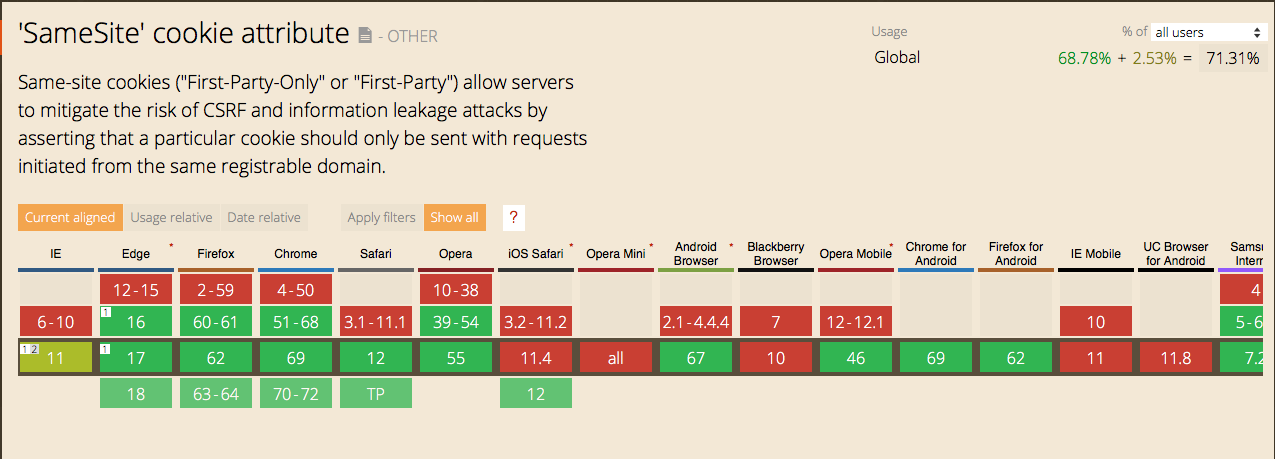

- **SameSite属性**:限制Cookie只在特定网站的上下文中发送,可防范CSRF攻击。

## 2.2 会话固定攻击的理论基础

### 2.2.1 会话固定攻击的定义和危害

会话固定攻击是一种针对Web应用程序的攻击手段,攻击者通过固定用户的会话令牌(Session Token),使得用户在不知情的情况下,继续使用攻击者设置的会话令牌进行认证。攻击者利用这个固定的会话令牌,可以假冒用户身份,访问或操作用户账户。

会话固定攻击的危害包括但不限于:

- **身份冒用**:攻击者可获得用户身份,执行恶意操作。

- **数据泄露**:攻击者可获取用户的敏感数据,如个人隐私、财务信息等。

- **系统入侵**:攻击者利用会话令牌控制用户的账户,可能导致进一步的系统入侵和数据破坏。

### 2.2.2 会话固定攻击的流程解析

会话固定攻击的流程可以分为以下几个步骤:

1. **设置攻击**:攻击者首先在目标网站创建一个会话,并获得一个会话令牌。

2. **传播令牌**:攻击者诱使受害者使用攻击者已经建立的会话(例如,通过发送一个包含恶意会话令牌的链接)。

3. **用户登录**:受害者在不知情的情况下使用该会话令牌登录。

4. **会话劫持**:攻击者利用固定好的会话令牌获取用户会话,并以用户的身份进行操作。

## 2.3 Cookie劫持的攻击方法

### 2.3.1 跨站脚本攻击(XSS)与Cookie劫持

跨站脚本攻击(XSS)是一种常见的网络攻击方法,攻击者通过在目标网站上注入恶意的JavaScript代码,使得网站在其他用户的浏览器中执行这段代码。通过XSS攻击,攻击者可以读取和传输存储在用户浏览器中的Cookie信息。

Cookie劫持的XSS攻击流程大致如下:

1. **发现漏洞**:攻击者找到目标网站上的XSS漏洞。

2. **注入恶意脚本**:将能够读取Cookie的JavaScript代码注入到网站中。

3. **收集Cookie**:当其他用户浏览含有恶意脚本的网页时,脚本被执行,用户的Cookie信息被攻击者劫持。

### 2.3.2 网络嗅探与中间人攻击(MITM)

网络嗅探是通过监听网络流量来捕获敏感信息的技术,而中间人攻击(MITM)是一种更主动的攻击方式,攻击者将自己置于通信双方之间,从而可以拦截和篡改信息。

Cookie劫持的网络嗅探与MITM攻击流程可以分为:

1. **监听通信**:攻击者在用户与网站服务器之间的通信链路上监听。

2. **捕获Cookie**:通过网络嗅探工具(例如Wireshark)截获传输中的Cookie信息。

3. **篡改数据**:在MITM情况下,攻击者还可能修改传输的数据,进一步实施攻击。

在接下来的章节中,我们将探讨如何利用Python进行网络安全相关的应用与测试,并介绍一些防止Cookie劫持与会话固定攻击的策略。

```

# 3. Python在网络安全中的应用

随着网络安全威胁的不断增加,开发者和安全专家需要有效的方法和工具来抵御这些威胁。Python作为一种广泛使用的编程语言,因其简洁性和强大的网络库支持,在网络安全领域得到了广泛应用。本章节将详细介绍Python在网络安全中的应用,包括网络工具库的介绍、安全测试的自动化以及网络安全防御的实际应用。

## 3.1 Python网络安全库的介绍

### 3.1.1 Python常用的网络安全工具和库

Python的生态系统中包含了大量用于网络安全的库,这些库可以帮助开发者和安全研究人员执行网络扫描、漏洞检测、数据包分析等任务。其中几个著名的库包括:

- **Scapy**:一个强大的交互式数据包操作程序与库,可以用来发送、嗅探、解析和伪造网络数据包。

- **Requests**:一个简单易用的HTTP库,可以用来发送各种HTTP请求。

- **Paramiko**:一个Python实现的SSHv2协议,提供了客户端和服务器的功能。

- **Twisted**:一个事件驱动的网络编程框架,适用于编写复杂的网络应用。

### 3.1.2 实现网络安全功能的Python代码示例

下面是一个使用Scapy库进行简单网络扫描的例子:

```python

from scapy.all import *

# 扫描局域网内活跃的主机

def scan_network(ip_range):

active_hosts = []

for ip in ip_range:

# 发送ping请求

response = sr1(IP(dst=ip)/ICMP(), verbose=0, timeout=1)

if response is not None:

active_hosts.append(ip)

print(f"Found active host: {ip}")

return active_hosts

# 执行扫描

active_hosts = scan_network(['***.***.*.*/24'])

```

**代码逻辑解读:**

- 代码导入了`scapy.all`模块中的所有功能。

- 定义了一个名为`scan_network`的函数,它接收一个IP地址范围作为参数。

- 使用`sr1`函数发送ICMP回显请求,检测目标IP地址是否活跃。

- 如果收到响应,将IP地址添加到活跃主机列表中,并打印出来。

该代码段的参数说明如下:

- `IP(dst=ip)`:构造一个IP数据包,目的地址为`ip`。

- `ICMP()`:构造一个ICMP数据包。

- `verbose=0`:抑制Scapy的输出,使扫描结果更加清晰。

- `timeout=1`:设置超时时间,超过这个时间未收到响应,则放弃等待。

## 3.2 使用Python进行安全测试

### 3.2.1 自动化扫描与漏洞探测

自动化安全测试是提高安全检查效率的关键。Python可以通过执行脚本来自动化网络扫描和漏洞探测过程。例如,使用`nmap`命令行工具可以通过Python的`subprocess`模块来调用,实现自动化扫描。

```python

import subprocess

# 定义一个执行nmap扫描的函数

def run_nmap_scan(target):

command = ["nmap", "-sV", target]

process = subprocess.Popen(command, stdout=subprocess.PIPE, stderr=subprocess.PIPE)

stdout, stderr = ***municate()

print(stdout.decode())

# 执行扫描

run_nmap_scan("***.***.*.*")

```

**代码逻辑解读:**

- 导入`subprocess`模块。

- 定义一个名为`run_nmap_scan`的函数,它接收一个目标IP地址作为参数。

- 构造一个`nmap`命令,并使用`subprocess.Popen`执行。

- `***municate()`等待命令执行结束,并获取输出。

- 打印出扫描结果。

### 3.2.2 模拟攻击与防御策略

通过编写自定义脚本,可以模

0

0