***资源授权策略:保护应用资源的全方位指南

发布时间: 2024-10-22 18:38:08 订阅数: 1

# 1. 资源授权策略概述

在当今数字时代,信息资源的安全性越来越受到重视,授权策略作为保障信息资源安全的重要手段,正成为企业和组织中不可或缺的组成部分。本章将为读者提供资源授权策略的基本框架,为深入探讨其理论基础、技术实现、最佳实践以及在不同环境下的应用奠定基础。

资源授权策略,是指在信息资源管理系统中,对用户访问权限进行管理和控制的一系列规则和机制。它的核心目标是确保只有授权用户才能访问相应资源,并且根据不同的职责和安全需求,为用户分配适当的权限。通过这种方式,资源授权策略不仅提高了信息系统的安全性,而且还优化了资源的管理效率。

下一章,我们将详细探讨资源授权策略的理论基础,包括授权与认证的基本概念,以及访问控制模型,从而为读者提供深入理解资源授权策略的理论支撑。

# 2. 理论基础与核心原理

## 2.1 资源授权策略的基本概念

### 2.1.1 授权与认证的区别

在信息安全领域,授权(Authorization)和认证(Authentication)是两个密切相关的概念,但它们在含义和作用上有所不同。认证是确认用户身份的过程,即“你是谁”,通常通过用户名和密码、生物特征或其他身份验证手段来完成。认证的目的是确认用户的身份,防止未授权用户访问系统。

相比之下,授权则是在用户身份已经得到验证之后,确定该用户有权执行哪些操作的过程。授权回答的是“你能做什么”的问题。例如,即使用户已经通过认证,他是否可以访问某个文件或执行某个系统命令,是由授权策略决定的。

### 2.1.2 访问控制模型简介

访问控制模型是用于管理资源访问权限的一系列规则和机制。最基本的访问控制模型包括强制访问控制(MAC)、自主访问控制(DAC)和基于角色的访问控制(RBAC)。

- **强制访问控制(MAC)**:在MAC模型中,系统管理员为所有资源分配安全标签,并定义用户的访问级别。用户和资源的安全级别通常由系统强制规定,用户无法自主更改。

- **自主访问控制(DAC)**:DAC模型则允许资源的拥有者自主决定谁可以访问或修改他们的资源。在DAC中,用户对他们的资源拥有完全的控制权,可以授予或撤销其他用户的访问权限。

- **基于角色的访问控制(RBAC)**:RBAC模型是目前被广泛使用的一种访问控制模型。它通过角色将权限与用户分离,用户通过被赋予特定角色来获得执行任务的能力,从而简化了权限管理。

## 2.2 权限管理与最小权限原则

### 2.2.1 权限管理的目标和方法

权限管理的目标是确保用户获得完成其工作所必需的最小权限集,避免“权限过度”。权限管理的实施方法包括:

- **用户识别与账户管理**:确保每个用户都有唯一的身份标识,并通过账户管理来控制用户的登录和权限。

- **角色定义与分配**:为完成特定职责的用户集合定义角色,并为每个角色分配适当的权限。

- **权限分配与授权**:根据最小权限原则为用户分配权限,确保仅授予完成任务所必需的权限。

- **权限审查与调整**:定期审查权限分配,确保其与用户的职责保持一致,并及时调整过时或不适当的权限设置。

### 2.2.2 最小权限原则的应用实例

最小权限原则的应用需要在日常操作中持续实施。例如,在企业中,一个普通的员工可能不需要对所有的系统文件拥有读写权限。最小权限原则建议,只给予该员工执行其工作所必需的权限。

在软件开发中,最小权限原则也极为重要。例如,一个运行在Web服务器上的应用服务账户,只需要对特定目录拥有读写权限,而不应该拥有对整个系统的写权限。这样的权限分配可以有效防止服务被攻击后攻击者进一步在系统中横向移动。

## 2.3 策略设计与最佳实践

### 2.3.1 策略设计的关键要素

在设计资源授权策略时,以下关键要素需要被纳入考虑:

- **明确的权限级别**:策略中需要明确定义不同的权限级别,如无权限、只读权限、读写权限等。

- **访问控制矩阵**:创建访问控制矩阵来详细说明各个用户或角色与资源之间的权限关系。

- **职责分离**:策略应确保关键职责的分离,避免一个角色或用户拥有过多的权限,从而防止利益冲突和潜在的安全风险。

- **灵活性与可扩展性**:授权策略设计应具有一定的灵活性,以便于随着组织结构、业务流程的变化而进行调整。

### 2.3.2 实践中的策略设计案例分析

在实践中,策略设计需要结合具体应用场景。例如,在一个企业中,设计的策略可能是基于部门来划分权限,不同部门的员工只能访问自己部门相关的资源。具体策略如下:

- **部门级别权限划分**:为每个部门定义一组权限,如财务部门有财务系统的访问权限,研发部门有源代码库的访问权限。

- **员工角色细化**:在部门内部根据员工职责进一步定义角色,并分配相应的权限。

- **动态权限调整**:根据项目需求或员工职责变化,动态调整权限设置,如员工晋升或离职时的权限变更。

授权策略的设计不是一成不变的,需要随着组织的演化和技术环境的变化而不断优化。

# 3. 授权机制与技术实现

在了解资源授权策略的基本概念和核心原理之后,本章将深入探讨各种授权机制的技术实现,以及它们在不同平台和应用场景中的应用。理解这些实现细节对于IT专业人员来说至关重要,它们能够帮助设计和实施更高效、安全的授权系统。

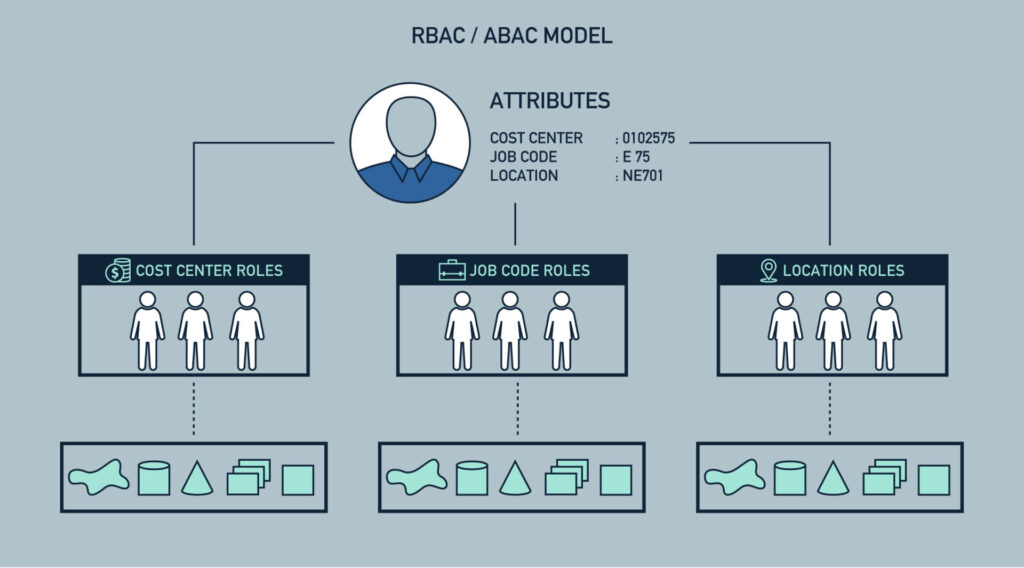

## 3.1 基于角色的访问控制(RBAC)

### 3.1.1 RBAC模型的工作原理

基于角色的访问控制(RBAC)是一种在组织内实施权限管理的流行方法。RBAC通过将用户分配给一个或多个角色来简化权限管理。角色代表了特定的职责和权限集合。当用户被分配了角色之后,他们将继承该角色的权限,从而获得对特定资源的访问权。

在RBAC模型中,常见的实体包括用户、角色、权限和会话。用户是系统中的实体,角色是权限的容器,权限是对资源进行操作的许可,会话是用户与系统的交互。

### 3.1.2 RBAC在不同平台的实现方法

RBAC模型在不同的操作系统和应用平台中有各种实现方式。在Linux系统中,可以通过定义用户组和文件权限来实现RBAC。而在Web应用中,RBAC则可能通过数据库中的角色和权限表来实现。

例如,一个简单的RBAC系统可能包含以下SQL代码来创建用户、角色和权限的关系:

```sql

CREATE TABLE users (

id INT PRIMARY KEY AUTO_INCREMENT,

username VARCHAR(50) UNIQUE NOT NULL

);

CREATE TABLE roles (

id INT PRIMARY KEY AUTO_INCREMENT,

rolename VARCHAR(50) UNIQUE NOT NULL

);

CREATE TABLE permissions (

id INT PRIMARY KEY AUTO_INCREMENT,

permission VARCHAR(50) UNIQUE NOT NULL

);

CREATE TABLE user_roles (

user_id INT,

role_id INT,

FOREIGN KEY (user_id) REFERENCES us

```

0

0