TRUETIME2.0用户权限管理:细粒度权限控制的实战指南

truetime2.0使用说明.docx

摘要

随着信息技术的快速发展,细粒度权限控制成为保障系统安全性和灵活性的关键技术。本文首先介绍了细粒度权限控制的基本概念及其在现代信息系统中的重要性。随后,通过对TRUETIME2.0权限管理系统的概述,阐述了其系统架构、权限模型及分配机制,并详细说明了权限分配与管理、动态权限实施、审计与合规性的实现方法。通过实战演练,文中深入探讨了TRUETIME2.0在实际应用中的角色建立、权限配置和问题排查。最后,展望了TRUETIME2.0在未来技术发展趋势和面临的挑战,以及针对性能和安全性优化的策略。本文不仅为权限控制提供了一个全面的理论和实践框架,还为相关技术的进一步研究与发展提供了参考。

关键字

细粒度权限控制;TRUETIME2.0;系统架构;权限模型;动态权限实施;安全性优化

参考资源链接:TRUETIME2.0参考手册:全面解析与使用教程

1. 细粒度权限控制的基本概念与重要性

1.1 权限控制的基础知识

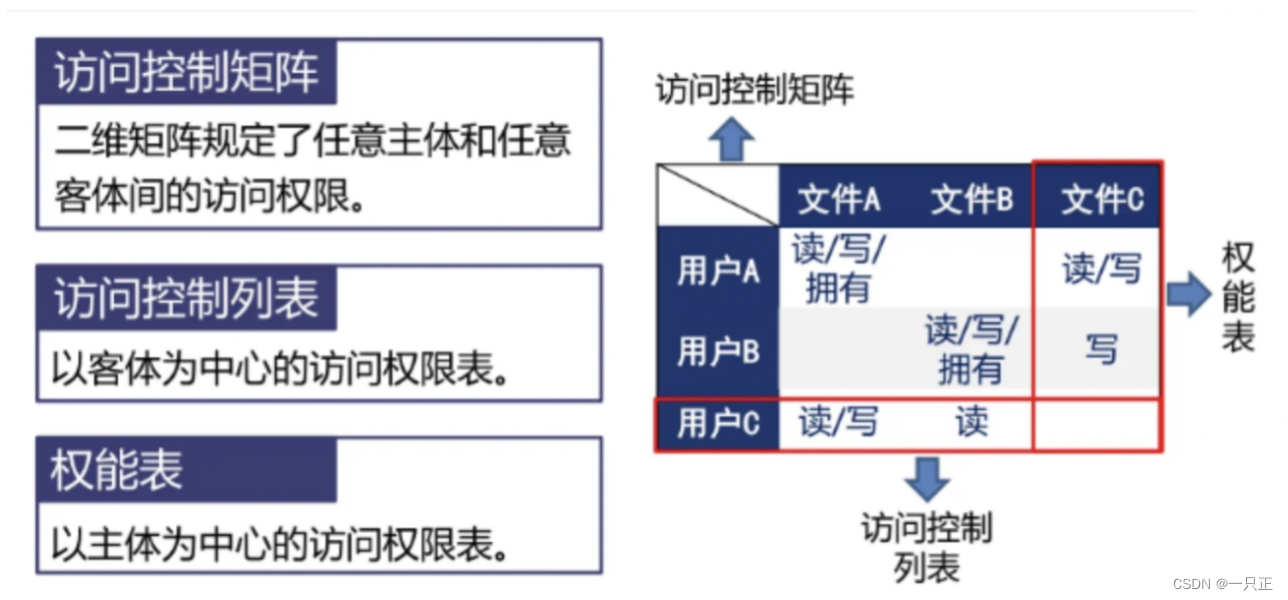

细粒度权限控制是信息安全领域的一个重要组成部分,它允许系统管理员对用户访问系统资源的权限进行精细的定义和管理。与粗粒度权限控制相比,细粒度权限控制更关注于最小权限原则,即仅授予用户完成其任务所必需的权限,不多也不少。这种控制方式可以显著降低数据泄露和滥用的风险,提高系统的整体安全性。

1.2 细粒度权限控制的重要性

在多用户、高并发的IT环境中,细粒度权限控制尤为重要。它不仅可以帮助组织遵守法律法规要求(如GDPR),还能提升企业内部控制的灵活性,例如,在一个大型企业中,不同部门或不同级别的员工可能需要访问不同级别的数据和资源。实施细粒度权限控制有助于提高业务流程的透明度,并确保员工只能访问其授权范围内的信息,这对于维护组织的安全和合规性至关重要。

1.3 细粒度权限控制的应用场景

细粒度权限控制的应用场景广泛,包括但不限于金融服务、医疗保健、政府机构以及任何需要严格数据访问管理的行业。例如,银行系统需要精确控制哪些员工可以访问客户信息和金融记录,以保护客户隐私并防止未授权的操作。在企业内部,员工应根据其职责访问特定的文件和软件工具,而不应该有权限访问其他部门或与工作无关的信息。通过实施细粒度权限控制,企业能够减少安全威胁,提高工作效率,同时增强对内部和外部审计的响应能力。

2. TRUETIME2.0权限管理系统概述

TRUETIME2.0作为先进的权限管理系统,不仅体现了现代IT系统对于安全和灵活性的需求,而且在设计上秉持着对未来技术趋势的预见性。本章将详细介绍TRUETIME2.0的系统架构、权限模型以及其独特的权限分配机制,为理解其深层功能和设计思想打下坚实基础。

2.1 TRUETIME2.0系统架构

2.1.1 系统组件介绍

TRUETIME2.0由多个核心组件构成,它们协同工作,保证了系统的高效运转和权限管理的精确性。下面是几个关键组件的简要介绍:

- 认证服务(Authentication Service):负责用户的登录验证。该服务确保了用户身份的真实性和唯一性。

- 权限控制中心(Access Control Center):这是TRUETIME2.0的核心,负责解析权限策略,并对用户的访问请求进行实时评估和响应。

- 权限策略引擎(Policy Engine):负责制定和解释权限规则,使管理员能够根据实际业务需求配置权限。

- 审计日志服务(Audit Log Service):记录系统的所有权限变更和访问活动,以供事后审计和合规性检查。

这些组件互相配合,形成了TRUETIME2.0的稳固基础。对于权限管理来说,权限控制中心和策略引擎尤为关键,它们决定了TRUETIME2.0如何响应权限请求,以及如何记录这些操作的详细信息。

2.1.2 权限管理模块在系统中的作用

权限管理模块在TRUETIME2.0中的角色不仅仅是一个执行者,它更是一个智能决策者。它的主要作用包括:

- 管理用户权限:管理员可以在该模块中定义用户的权限,并根据业务需求及时调整权限策略。

- 控制访问行为:根据管理员设定的权限规则,控制模块能够判定用户的访问请求是否被授权。

- 风险预防:权限控制模块通过行为监控和实时评估,对潜在的未授权访问或权限滥用行为进行预防。

这个模块的设计充分体现了TRUETIME2.0对于权限管理细粒度和动态性的追求。

2.2 TRUETIME2.0权限模型

2.2.1 权限模型的基本原理

TRUETIME2.0权限模型是基于角色的访问控制(RBAC)的扩展。它的基本原理是:

- 角色与权限绑定:每个角色都有一组特定的权限,这些角色可以被分配给不同的用户。

- 最小权限原则:用户只获得完成其工作所必需的最小权限集合,这是降低内部安全风险的关键。

- 动态权限分配:权限可以根据时间、环境或特定条件动态分配,增加了权限管理的灵活性。

2.2.2 权限模型与传统权限模型对比

与传统的权限模型相比,TRUETIME2.0展现出了以下几个方面的优势:

- 灵活性:TRUETIME2.0支持在运行时对权限进行实时调整,这一点传统模型通常无法做到。

- 可扩展性:随着企业规模的增长,TRUETIME2.0的权限模型可以轻松应对新的业务需求和用户规模。

- 安全性:使用最小权限原则和动态权限分配,TRUETIME2.0在降低权限滥用风险的同时,还减少了攻击面。

这些改进使得TRUETIME2.0不仅在权限管理方面更为先进,而且也为企业的长期发展提供了坚实的基础。

2.3 TRUETIME2.0权限分配机制

2.3.1 用户与角色定义

在TRUETIME2.0中,用户与角色的定义是权限管理的基础:

- 用户(User):代表实际使用系统的人或服务。

- 角色(Role):由一组权限构成,可以被分配给一个或多个用户。

用户可以根据其职责和角色获取相应的系统访问权限。角色可以将权限分组,使得权限分配更为简洁和高效。

2.3.2 权限继承与分配策略

TRUETIME2.0通过继承和分配策略支持复杂的权限结构:

- 权限继承:子角色自动继承父角色的权限,这在管理大型组织时尤其有用。

- 动态分配策略:通过策略表达式,TRUETIME2.0能够根据特定的条件来分配权限,例如时间、地点或设备类型。

这样的策略确保了权限管理既可以反映企业组织结构,也可以适应不断变化的业务需求。

在上述的流程图中,我们能看到用户如何通过角色继承获得权限。角色之间可以存在继承关系,便于权限的集中管理和下放。