Fluent使用手册:安全性强化与防护措施

发布时间: 2024-12-03 15:22:33 阅读量: 15 订阅数: 37

FLUENT中文用户手册.rar_Fluent中文用户手册_fluent_fluent手册

参考资源链接:[FLUENT6.3使用手册:Case和Data文件解析](https://wenku.csdn.net/doc/10y3hu7heb?spm=1055.2635.3001.10343)

# 1. Fluent基础与安全性概述

Fluent作为一款流行的软件,其安全性是所有用户与开发者关注的焦点。在数字时代,数据泄露和系统被攻破的风险无处不在,因此,确保软件安全,特别是对于处理敏感信息的Fluent,变得尤为重要。

Fluent的基础架构需要建立在安全性优先的设计理念之上。了解其安全性基础,包括对潜在的网络攻击和数据泄露的防御措施,是实现安全工作的第一步。在本章中,我们将简要概述Fluent的基本安全实践,以及如何通过各种安全措施来构建一个健壮的防护体系。

本章内容将作为后续章节深入探讨Fluent安全性的基础,为读者提供必要的背景知识,以便更好地理解后续的理论基础和实践应用。我们将从Fluent的安全机制讲起,逐步深入至实际的防护措施,案例分析,以及如何在不同环境中部署和优化Fluent的安全策略。

```markdown

## 1.1 Fluent安全性的必要性

为了确保数据和应用的安全性,必须对Fluent进行安全性评估和管理。这不仅是为了防止未授权访问和数据泄露,也是为了维护用户信任和遵守法规要求。

### 1.1.1 安全性威胁的种类和影响

Fluent可能会遇到各种威胁,如恶意软件攻击、网络钓鱼、服务拒绝攻击(DoS/DDoS)等。这些威胁可能会导致数据丢失、服务中断和用户信任度下降。

### 1.1.2 安全性强化的目标和原则

安全性强化的目标是保护Fluent不受威胁影响,保障数据的完整性、可用性和机密性。遵循最小权限原则、防御深度原则和预防措施原则,可以建立强大的安全基础。

```

在接下来的章节中,我们将详细探讨Fluent安全性强化的理论基础,并且深入到Fluent安全性的实践应用,探索如何在不同环境下对Fluent实施最佳的安全策略。

# 2. Fluent安全性强化的理论基础

### 2.1 安全性强化的必要性

#### 2.1.1 安全性威胁的种类和影响

在数字化时代,企业面临着各种各样的安全威胁,它们可以从多个层面破坏组织的运营。主要的安全威胁可以分为以下几类:

- **网络攻击**:包括SQL注入、跨站脚本(XSS)、DDoS攻击等,这些攻击能直接威胁到应用的可用性和数据的完整性。

- **恶意软件**:病毒、蠕虫和特洛伊木马等恶意软件,它们可以破坏系统,窃取敏感信息或造成数据泄露。

- **内部威胁**:员工或内部人员可能无意中或故意造成安全漏洞,如滥用访问权限或数据泄露。

- **零日攻击**:利用软件中未知的漏洞,通常在厂商修补之前发动攻击,难以防范。

- **物理安全威胁**:包括自然灾害、设备盗窃等,这类威胁虽然不直接攻击系统,但可以导致硬件损坏和数据丢失。

这些威胁会带来一系列的影响,比如:

- **数据泄露**:敏感信息被未经授权的第三方访问或窃取。

- **服务中断**:由于攻击或硬件故障导致业务服务暂时或永久不可用。

- **声誉损害**:安全事件会导致客户和合作伙伴的信心下降。

- **经济损失**:修复安全事件和合规罚款都可能给组织带来重大的财务负担。

- **法律后果**:违反数据保护法规可能导致法律诉讼和刑事责任。

针对这些威胁和影响,企业必须强化安全性,以保护关键资产和维持业务的连续性。

#### 2.1.2 安全性强化的目标和原则

安全性强化的目标是建立一个能够防御外部和内部威胁、快速响应安全事件、并能够从安全事件中恢复的体系。为了达到这些目标,安全性强化应遵循以下原则:

- **最小权限原则**:用户和系统仅具有完成其任务所必需的权限。

- **防御深度**:通过多层次防御机制来降低攻击成功的可能性。

- **安全监控**:对网络和系统进行持续监控,以便及时检测和响应异常活动。

- **风险评估**:定期进行安全风险评估,以了解潜在风险并制定适当的防御措施。

- **合规性**:确保安全措施遵守相关的法律法规和标准要求。

- **可恢复性**:确保在发生安全事件时,能够快速恢复正常的业务运营。

遵循这些原则,企业可以构建一个更为坚固的防御体系,以抵御各种安全威胁。

### 2.2 Fluent中的安全机制

#### 2.2.1 认证与授权机制

在任何安全体系中,认证和授权机制是核心组成部分,它们确保只有被授权的用户才能访问受保护的资源。Fluent通过以下几种方式实现:

- **多因素认证**(MFA):为了增强登录过程的安全性,Fluent可以要求用户提供两个或多个认证因子,如密码、短信验证码或生物识别信息。

- **角色基础访问控制**(RBAC):通过定义用户角色和相应的权限集合,控制用户访问特定资源的能力。

- **单点登录**(SSO):Fluent支持与其他身份管理服务的集成,用户只需一次登录即可访问所有服务。

这些机制的共同作用是建立了一个安全的访问控制策略,有助于降低未授权访问的风险。

#### 2.2.2 加密技术的应用

加密是保证数据安全的重要手段,通过加密技术,敏感信息在存储和传输过程中即使被截获也无法被轻易解读。

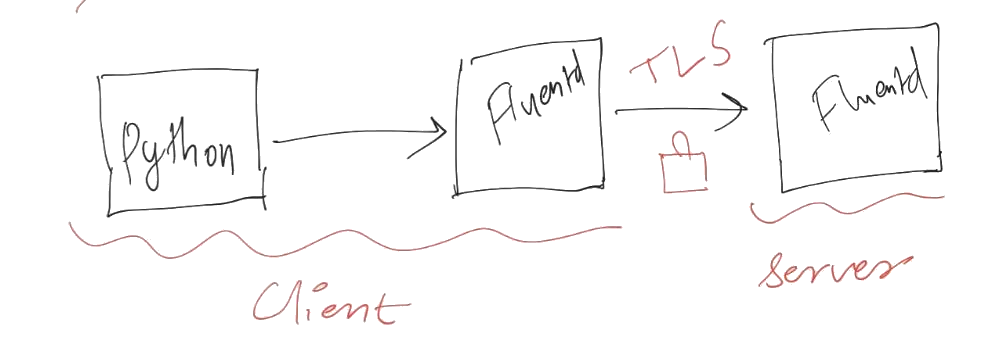

- **传输层安全**(TLS):Fluent支持使用TLS协议,确保数据在互联网上进行传输时的安全性。

- **数据加密**:敏感数据在存储时使用对称或非对称加密算法加密,只有持有正确密钥的用户才能解密数据。

在Fluent中,加密技术的使用可以极大地提高数据的安全性,特别是对于处理个人隐私信息和财务数据的场景。

#### 2.2.3 审计和日志管理

为了追踪安全事件和分析安全威胁,Fluent提供了完善的审计和日志管理机制:

- **日志记录**:Fluent能记录系统事件、用户活动和应用程序行为的日志。

- **审计策略**:组织可以定义审计策略,控制记录哪些活动和事件,以及日志的保留时间。

- **日志分析**:Fluent支持集成

0

0