CTF Pwn挑战解析:掌握Pwn题型的必备技能

发布时间: 2025-01-04 03:23:52 阅读量: 6 订阅数: 2

# 摘要

本文全面介绍了CTF(Capture The Flag)比赛中的Pwn题型,涵盖基础知识、实践操作和高级技巧。Pwn题型通常涉及利用软件中的漏洞,如缓冲区溢出、栈溢出和堆溢出等,要求参赛者通过攻击实现权限提升或获取敏感信息。文章首先概述了Pwn题型,随后深入探讨了基础知识,包括缓冲区溢出原理、栈与堆的内存管理、Shellcode编写技巧。在实践操作章节中,详细讲解了缓冲区溢出攻击的步骤与防御策略、ROP(Return Oriented Programming)攻击技术、堆溢出识别与利用方法。高级技巧部分则涉及绕过系统保护机制的ROP技术、对抗反调试技术的策略及防守Pwn题型的策略。最后,通过三个实战案例分析,展示了攻击和防御的实际应用,旨在加深对Pwn题型的理解和操作能力。

# 关键字

CTF Pwn题型;缓冲区溢出;栈与堆内存管理;Shellcode编写;ROP攻击;反调试技术

参考资源链接:[CTF入门全攻略:从基础到高级篇详尽解析](https://wenku.csdn.net/doc/6412b735be7fbd1778d497ae?spm=1055.2635.3001.10343)

# 1. CTF Pwn题型概述

## 1.1 CTF Pwn题型的定义

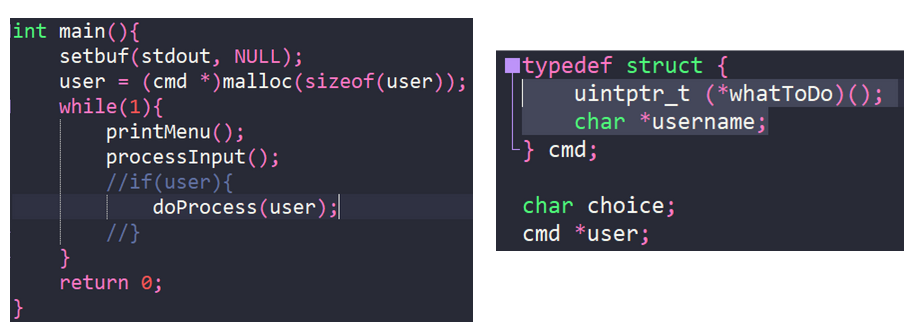

在Capture The Flag (CTF) 挑战赛中,Pwn题型通常与利用程序漏洞来获取对系统的控制权有关。Pwn一词源自黑客文化,代表“拥有”或“控制”。在Pwn挑战中,参赛者需要利用目标程序的漏洞,比如缓冲区溢出、整数溢出、格式化字符串漏洞等,来执行特定的攻击,通常是为了获取shell或者提升权限。

## 1.2 Pwn题型在CTF中的重要性

Pwn题型不仅在CTF竞赛中占有重要的位置,也是信息安全领域的基本技能之一。通过解决Pwn题目,选手可以深入了解操作系统、内存管理、程序编译和链接等底层概念,同时也能提高分析和利用未知漏洞的能力。

## 1.3 Pwn题型的解题步骤

解决Pwn题型一般遵循以下步骤:

- **信息收集**:识别目标程序的操作系统、编译器、开启的安全选项等。

- **漏洞分析**:分析程序,找出存在的安全漏洞。

- **攻击实现**:构造攻击代码或利用工具,实现对系统的控制。

- **提权或获取shell**:执行攻击后,获得目标系统的控制权或者提升权限。

Pwn题型不仅考察选手的逆向工程和漏洞研究能力,还要求他们具备一定的编码技巧来编写漏洞利用代码。接下来的章节,我们将进一步深入了解Pwn题型所涉及的基础知识。

# 2. Pwn题型基础知识

## 2.1 缓冲区溢出基础

### 2.1.1 缓冲区溢出原理

缓冲区溢出是Pwn题型中最常见和最基础的一个概念。缓冲区溢出,简单来说,就是当程序向缓冲区内写入的数据超出了缓冲区原有的界限时,就会造成溢出。这种情况下,可能会覆盖其他内存区域的数据,甚至改变程序的执行流程。这是很多漏洞攻击和利用的基础。

在理解缓冲区溢出时,需要了解几个核心概念:缓冲区、指针和栈。缓冲区就是一块连续的内存区域,用来存储临时数据。指针,简单来说,就是存储内存地址的变量。而栈,是一种特殊的线性数据结构,用于存储函数调用过程中的局部变量,以及返回地址等。

### 2.1.2 常见的保护机制介绍

为了防止缓冲区溢出,操作系统和编译器提供了一些保护机制。了解这些保护机制,对于理解和防御缓冲区溢出攻击非常有帮助。

1. **堆栈保护(StackGuard)**:在函数返回地址前插入一个特殊的值(canary),在函数返回之前检查这个值是否被修改,如果被修改则程序终止。

2. **地址空间布局随机化(ASLR)**:通过随机化程序关键数据区的位置,使得攻击者难以预测具体的地址。

3. **代码执行保护(NX)**:让数据段不可执行,这样即使攻击者能够向其中注入代码,也无法执行。

4. **数据执行防止(DEP)**:和NX类似,是一种系统级的安全特性,用于防止代码在非执行区域执行。

5. **引用计数保护**:通过记录指针引用的次数,如果在未释放的情况下出现多次使用,则判定为错误。

## 2.2 栈和堆的使用

### 2.2.1 栈的工作原理

栈是一种先进后出(FILO)的数据结构,是系统自动使用的内存区域,用于存储局部变量、函数调用等信息。在函数调用时,系统会自动将需要的局部变量、返回地址、参数等压栈。函数返回时,这些信息会被弹出。

了解栈的工作原理,可以帮助我们理解为什么缓冲区溢出能够改变程序的执行流程。当我们向一个局部变量写入超出其界限的数据时,可能会覆盖栈中的返回地址,当函数试图返回时,就会跳转到我们设置的地址,从而执行我们的代码。

### 2.2.2 堆的动态内存分配

堆是一种动态分配的内存区域,不像栈那样是自动管理的。程序员可以利用动态内存分配函数(如malloc, free)手动申请和释放内存。堆的分配机制比较复杂,有多种算法,如最佳适应、首次适应等。

了解堆的动态内存分配,可以帮助我们理解堆溢出是如何发生的。在堆上分配的内存块之间可能会存在空隙,通过精心构造的内存分配和释放操作,可以造成堆溢出,修改相邻内存块的数据,甚至控制程序的执行流程。

## 2.3 Shellcode编写技巧

### 2.3.1 Shellcode的基本概念

Shellcode是一段用于在目标系统中执行特定任务的代码。在缓冲区溢出攻击中,shellcode通常被用来执行攻击者希望执行的命令或代码。Shellcode需要被嵌入到攻击载荷中,通常是以二进制形式存在。

### 2.3.2 Shellcode的编写和优化

编写Shellcode需要对目标系统的底层架构和指令集有深入的理解。不同架构和操作系统的Shellcode有很大的差异。编写时需要注意字节对齐、避免使用可能被系统过滤的字符等。

优化Shellcode时,一般需要考虑其大小和执行效率。例如,可以通过查找未使用或可利用的字符来压缩代码,或者通过选择高效的指令组合来提升执行效率。

# 3. ```

# 第三章:Pwn题型实践操作

## 3.1 利用缓冲区溢出攻击

### 3.1.1 缓冲区溢出攻击的实施步骤

缓冲区溢出攻击通常包括以下步骤:

1. **信息收集**:了解目标程序的运行环境,包括操作系统版本、程序使用的库等信息。

2. **分析漏洞**:使用静态分析工具或动态调试技术找到潜在的缓冲区溢出漏洞。

3. **编写攻击代码**:根据找到的漏洞编写攻击代码,实现对缓冲区的溢出。

4. **测试攻击代码**:在安全的环境中测试攻击代码,确保攻击的可行性。

5. **执行攻击**:在实际目标中执行攻击,获取控制权。

### 3.1.2 缓冲区溢出攻击的防御策略

防御缓冲区溢出攻击的策略包括:

1. **栈保护**:使用像StackGuard或ProPolice这样的栈保护技术来检测和防止缓冲区溢出。

2. **地址空间布局随机化(ASLR)**:随机化内存中库的加载地址,使得攻击者难以预测目标地址。

3. **不可执行的内存区域(NX)**:标记堆和栈为不可执行区域,防止执行任意代码。

4. **数据执行防止(DEP)**:确保数据区域不被用作代码执行。

5. **代码审计和漏洞扫描**:定期对代码进行审计,使用漏洞扫描工具检测潜在的漏洞。

## 3.2 栈溢出与ROP攻击

### 3.2.1 ROP攻击原理和工具

ROP(Return-Oriented Programming)攻击利用程序内存中已有的代码片段(gadgets)来进行攻击。这些gadgets以返回指令结尾,攻击者通过精心构造栈上的控制流,使得程序依次执行这些gadgets,最终完成攻击目标。

常用的ROP攻击工具包括:

- **ROPgadget**:用于搜索二进制文件中的gadgets。

- **ROPeme**:一个Web服务,用于查找ROP gadgets。

- **rp++**:一个多功能ROP工具,支持多种操作系统和架构。

### 3.2.2 ROP链的构造方法

构造ROP链的过程如下:

1. **识别gadgets**:使用ROP工具在二进制文件中识别可用的gadgets。

2. **准备ROP链**:根据攻击目的选择合适的gadgets并构建ROP链。

3. **设置ROP链**:在栈上准备好ROP链,确保每次返回都会执行到下一个gadget。

4. **利用ROP链**:通过溢出操作使得程序执行ROP链,从而利用漏洞。

示例代码块:

```c

// ROP chain construction in pseudo-code

rop_chain = [

gadget1, // address to gadget1

gadget2, // address to gadget2

...,

payload // shellcode or system call address

];

// Stack overflow to control the program's execution flow

stack_overflow(buffer, rop_chain);

```

## 3.3 堆溢出和利用技术

### 3.3.1 堆溢出的识别和利用

堆溢出攻击通常发生在动态分配的内存区域。识别堆溢出的步骤包括:

1. **确定堆分配的策略**:了解目标程序是如何分配和管理堆内存的。

2. **分析内存布局**:使用调试工具来观察和分析内存布局,找出可能的溢出点。

3. **识别溢出条件**:确认是否有足够的写入空间来覆盖下一个块的元数据。

堆溢出的利用技术包括:

- **修改块元数据**:改变下一个堆块的元数据,例如free list指针,导致程序执行流程被劫持。

- **伪造内存块**:伪造一个内存块来触发任意内存分配或释放操作。

- **利用不安全的函数**:使用像`strcpy`、`strcat`这样的不安全函数来制造溢出。

### 3.3.2 堆利用技术的深入剖析

堆利用技术需要对目标程序的堆内存管理机制有深入的理解。关键步骤包括:

1. **分配和释放模式分析**:理解目标程序如何管理堆内存的分配和释放,这通常会影响堆的布局。

2. **堆元数据的理解**:堆管理器在内存块的开始处存储元数据,例如大小、分配状态等。理解这些元数据的结构对于构造攻击至关重要。

3. **利用手法的选择**:根据堆的实现和程序的特定行为,选择合适的利用手法。常见的利用技术包括house of lore、house of force等。

堆利用技术的代码示例:

```c

// Example of heap overflow exploitation in pseudo-code

// This assumes that we have an understanding of the heap layout and the target's allocation behavior

int main() {

void* p1 = malloc(0x10); // Allocate first block

void* p2 = malloc(0x10); // Allocate second block

// Overflow p1's contents to overwrite the metadata of p2

overflow_heap(p1, metadata_overwrite_payload);

// Free the corrupted block to cause a controlled action

free(p2);

}

```

通过分析堆的分配机制和内存布局,我们可以构造特定的攻击向量来劫持程序执行流程,执行任意代码。这种类型的攻击尤其复杂,需要深入理解目标程序的内存管理细节。

在后续的章节中,我们将深入探讨高级的ROP技术、反调试技术以及如何在实战中运用这些知识。通过理论与实践相结合的方式,我们将进一步提升对Pwn题型的理解和应对能力。

```

# 4. Pwn题型高级技巧

## 4.1 高级ROP技术

### 4.1.1 绕过ASLR的ROP技术

ASLR(地址空间布局随机化)是一种安全机制,用来防止缓冲区溢出攻击。它随机化了程序执行时堆、栈、共享库等内存区域的位置。这使得攻击者难以预测特定代码或数据的位置,从而增加攻击难度。然而,ROP(返回导向编程)攻击可以通过一系列精心设计的ROP gadgets来绕过ASLR保护。

ROP gadgets是指程序中的一些小片段代码,这些代码往往以一个ret(返回指令)指令结束,允许攻击者控制程序的执行流程。为了绕过ASLR,攻击者通常会采用以下策略:

1. **使用信息泄露漏洞**:通过信息泄露漏洞,攻击者可以从内存中获取至少一个已知地址的信息。这个已知地址可以是程序本身的某个部分,或者是一个库函数的地址。一旦有了这个地址,攻击者就可以通过相对地址计算出其他ROP gadgets的位置。

2. **使用通用ROP gadgets**:通用ROP gadgets不依赖于特定的地址,它们依赖于执行某些操作(如设置寄存器值、执行系统调用等)。由于这些ROP gadgets使用的是相对偏移量,因此即使在ASLR开启的情况下也是有效的。

3. **利用第三方模块**:攻击者还可以利用未开启ASLR的第三方模块来实施攻击。由于这些模块的地址是固定的,攻击者可以从中提取已知地址来绕过ASLR保护。

4. **使用JOP技术**:跳转导向编程(JOP)是一种类似ROP的技术,它使用跳转指令(如jmp)而非返回指令来控制程序的执行流。JOP的gadgets可以用来构造更复杂的控制流,且对ASLR有一定的抵抗能力。

一个典型的ROP攻击可能涉及以下步骤:

1. **准备ROP链**:选择一系列ROP gadgets,通过它们的相对偏移或基于信息泄露的绝对地址来构造ROP链。

2. **定位ROP gadgets**:如果不能直接通过ASLR绕过技术获取地址,攻击者需要先执行信息泄露漏洞,获取某个已知地址,然后计算其他ROP gadgets的地址。

3. **利用ROP链执行攻击**:通过精心安排的ROP链来控制程序执行流,执行任意代码,如调用系统调用执行shellcode等。

在代码层面上,一个简单的ROP链可能如下所示:

```python

# 假设 gadgets 地址已经通过信息泄露获取到

pop_rdi_gadget = 0x00001111 # pop rdi; ret

system_addr = 0x00002222 # system 函数地址

bin_sh_addr = 0x00003333 # 字符串 "/bin/sh" 地址

# 构造ROP链

rop_chain = b'A'*offset # 缓冲区填充

rop_chain += p64(pop_rdi_gadget) # 设置第一个参数为 "/bin/sh" 的地址

rop_chain += p64(bin_sh_addr)

rop_chain += p64(system_addr) # 调用 system 函数

# 发送ROP链

send_data(rop_chain)

```

在此例中,`pop_rdi_gadget` 会弹出堆栈中的值到 `rdi` 寄存器(在x64架构中,`rdi` 用于第一个函数参数),然后执行 `ret` 指令。`rop_chain` 中的下一部分将 `/bin/sh` 字符串的地址放入 `rdi`,最后调用 `system` 函数打开一个shell。

### 4.1.2 高级ROP链的构造和分析

高级ROP链的构造需要对目标程序的内存布局有深入的理解,并且能够利用漏洞环境提供的资源来构建复杂的控制流。高级ROP攻击通常包含多个阶段,每个阶段都设计为完成特定的任务,比如执行信息泄露来获取地址,或者利用程序中的特定逻辑缺陷来绕过ASLR。

#### 高级ROP链构造

在构造高级ROP链时,攻击者通常会进行以下步骤:

1. **信息泄露**:利用程序中的漏洞,如格式化字符串漏洞,来泄露内存中的数据。这可以是库函数的地址、程序的其他部分的地址或关键的运行时数据。

2. **地址计算**:利用泄露的信息来计算其他ROP gadgets或代码片段的地址。这可能涉及到对地址进行加减运算或其他算术操作。

3. **功能实现**:设计ROP链以实现特定的功能,比如设置环境以执行shellcode,或者调用特定的API函数来达到攻击目的。

4. **链的整合**:将上面的步骤整合成一个整体,形成一个完整的ROP链。这通常需要精确地控制堆栈的布局,并确保每个步骤的执行顺序和数据流的正确性。

#### 高级ROP链分析

分析高级ROP链的关键在于理解每个gadget的功能以及它们如何协同工作来绕过安全措施。分析时需要关注以下方面:

1. **堆栈平衡**:ROP链中的每个跳转都需要确保堆栈指针(如`rsp`)在任何时候都指向合适的地址。这可能涉及到在ROP gadgets之间手动调整堆栈指针。

2. **控制流转换**:ROP链经常需要在不同类型的代码片段之间进行转换,例如从库函数跳转到程序代码,或者从正常代码跳转到异常代码。

3. **保护机制绕过**:高级ROP链需要绕过各种保护机制,如 NX(不允许执行栈上的代码)、Canary(堆栈保护)等。

下面是一个简单的ROP链构造实例:

```python

# 假设 gadgets 地址已经通过信息泄露获取到

pop_rdi_gadget = 0x00001111 # pop rdi; ret

pop_rsi_r15_gadget = 0x00002222 # pop rsi; pop r15; ret

execve_addr = 0x00003333 # execve 函数的地址

bin_sh_addr = 0x00004444 # 字符串 "/bin/sh" 的地址

null_addr = 0x00000000 # 空指针地址,r15需要

# 构造ROP链

rop_chain = b'A'*offset # 缓冲区填充

rop_chain += p64(pop_rdi_gadget) + p64(bin_sh_addr) # 第一个参数为 bin/sh

rop_chain += p64(pop_rsi_r15_gadget) + p64(0) + p64(null_addr) # 第二个参数设置为 0

rop_chain += p64(execve_addr) # 调用 execve 函数

# 发送ROP链

send_data(rop_chain)

```

在这个例子中,`pop_rdi_gadget` 将 `"/bin/sh"` 的地址放入 `rdi`,接着 `pop_rsi_r15_gadget` 将0放入 `rsi` 并将 `r15` 设置为一个空指针,这是 `execve` 系统调用所期望的。最后,调用 `execve` 函数来执行shell。

构造ROP链时,攻击者必须精确地控制堆栈的布局以及函数参数的传递顺序,以确保程序按照预期的路径执行。每一个ROP gadgets的选择和使用都至关重要,因为它们必须能够精确地模拟正常函数调用的行为,同时绕过安全保护机制。

高级ROP链的构造和分析是一个复杂的任务,需要攻击者具备深入的汇编语言知识、对目标程序的逆向工程技能以及对漏洞利用的深刻理解。通过持续的研究和实践,攻击者可以发展出一套有效的策略来构建和分析复杂的ROP链,以克服现代操作系统中的安全防护措施。

# 5. Pwn题型实战案例分析

在这一章节中,我们将深入探讨几个具体的CTF Pwn题型实战案例,旨在通过实际案例分析,强化对Pwn攻击和防御的理解。

## CTF Pwn实战案例一

### 案例背景与分析

在2019年的某次CTF比赛中,出现了一个名为“Pwnable Practice”的题目。该题要求参赛者利用程序中存在的安全漏洞,获取flag。通过对程序的初步分析,我们发现以下几点关键信息:

1. 程序是一个x86-64的二进制文件,运行在Linux环境下。

2. 程序的源代码未公开,但通过逆向工程可以理解其大致逻辑。

3. 程序存在一个栈缓冲区溢出漏洞,且开启NX保护,但没有开启PIE。

分析完这些信息后,我们决定使用传统的栈溢出攻击方法。

### 攻击实现与防御策略

以下是攻击的实现步骤:

1. **确定溢出点:**通过向程序输入大量数据,我们成功触发了崩溃。分析崩溃的core dump文件后,确定了溢出点。

2. **控制EIP:**由于NX保护的开启,我们需要通过控制返回地址来跳转到我们注入的shellcode。

3. **注入Shellcode:**由于NX保护,我们不能直接在栈上执行shellcode。因此,我们选择使用环境变量来存储我们的shellcode,并通过覆写返回地址的方式使其指向环境变量。

4. **获取flag:**编写脚本自动化攻击过程,成功获取到flag。

防御策略方面,我们建议:

1. **开启PIE:**即使NX被绕过,PIE也能确保攻击者无法事先知道程序的地址,从而增加攻击难度。

2. **使用canary保护:**通过在栈上增加canary保护,可以有效防止栈溢出攻击。

3. **代码审计:**定期进行代码审计,确保没有类似栈溢出的安全漏洞。

## CTF Pwn实战案例二

### 案例背景与分析

在2020年的一次CTF挑战中,我们遇到了一个名为“Pwnable One Piece”的Pwn题目。这个程序是一个运行在ARM架构上的二进制文件,附带源代码。源代码中包含一个明显的格式化字符串漏洞。

分析源代码后,发现程序在处理用户输入时,直接将用户输入用作格式化字符串,而没有进行适当的检查和限制。此外,程序也未开启任何形式的内存保护机制。

### 攻击实现与防御策略

以下是攻击的实现步骤:

1. **格式化字符串利用:**我们构造了一个格式化字符串,该字符串能够读取任意内存地址的内容。

2. **读取程序基址:**通过格式化字符串,我们可以读取程序的基址,并计算出其他需要的地址。

3. **写入Shellcode:**因为ARM架构的内存保护通常不如x86严格,我们通过格式化字符串漏洞,直接将shellcode写入内存可执行区域。

4. **跳转执行Shellcode:**通过精心构造的格式化字符串,我们最终控制了程序的执行流,跳转到我们注入的shellcode执行。

防御策略:

1. **限制用户输入长度:**通过限制输入长度,可以防止大量数据的注入。

2. **使用非可执行内存区域:**确保栈或堆上不包含可执行代码,以防止Shellcode的执行。

3. **定期更新和打补丁:**及时修复已知的格式化字符串漏洞。

## CTF Pwn实战案例三

### 案例背景与分析

2021年的一次国际CTF竞赛中,题目“Pwnable Treasure”要求参赛者使用任意方法从一个32位Linux程序中获得flag。程序的二进制文件和源代码均被提供,源代码中包含一个典型的堆溢出漏洞。

源代码分析揭示,程序在处理用户输入时,没有进行长度检查,导致可以对堆内存进行溢出。此漏洞可以用来覆盖相邻的堆块元数据,从而实现任意内存写入。

### 攻击实现与防御策略

以下是攻击的实现步骤:

1. **堆溢出利用:**我们通过精心构造的输入数据,覆盖了堆块的元数据,触发了程序错误。

2. **分配和释放:**利用堆溢出覆盖的元数据,我们可以通过一系列的堆分配和释放操作,得到一个位于可控内存区域的内存块。

3. **实现任意写入:**通过上述步骤,我们实现了对任意内存地址的写入,从而可以覆写函数指针或变量等。

4. **获取flag:**通过控制程序的执行流程,最终获取flag。

防御策略:

1. **检查内存分配返回值:**确保分配内存后立即检查返回值,及时处理分配失败的情况。

2. **使用内存检测工具:**比如Valgrind,可以在开发阶段检查潜在的内存漏洞。

3. **限制用户输入:**对所有用户输入进行检查和限制,确保不会超出预期范围。

通过对这些实战案例的分析,我们可以看到,尽管每个案例的攻击方式和漏洞点各有不同,但安全漏洞的核心仍然围绕着程序的内存管理和数据处理不当。在掌握基础知识的同时,结合实际案例学习,能够有效地提升我们对Pwn题型的理解和应对能力。

0

0