文本比较在网络安全中的作用:恶意软件检测和网络钓鱼识别,守护网络安全

发布时间: 2024-07-13 22:09:22 阅读量: 59 订阅数: 27

文本比较软件

# 1. 文本比较在网络安全中的概述**

文本比较是网络安全领域的一项关键技术,用于检测和分析文本数据中的异常或恶意模式。它在恶意软件检测、网络钓鱼识别、入侵检测和数据泄露检测等各种网络安全应用中发挥着至关重要的作用。

文本比较技术可以识别文本数据中的相似性、差异和模式。它可以用来比较文件、日志、网络流量和恶意软件样本,从而提取特征并识别潜在的安全威胁。通过分析文本数据,网络安全专业人员可以检测恶意软件、识别网络钓鱼攻击、发现入侵并防止数据泄露。

# 2. 文本比较技术

文本比较技术是网络安全领域中用于比较文本字符串和识别相似性或差异的重要工具。这些技术在恶意软件检测、网络钓鱼识别和其他网络安全应用中发挥着至关重要的作用。

### 2.1 字符串比较算法

字符串比较算法是用于确定两个字符串之间相似性或差异程度的算法。这些算法根据编辑距离和哈希算法等原理进行操作。

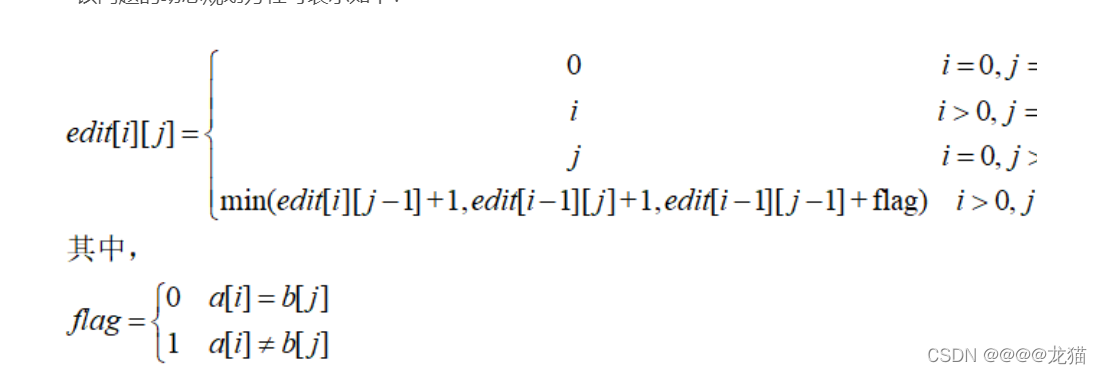

#### 2.1.1 编辑距离算法

编辑距离算法计算将一个字符串转换为另一个字符串所需的最小编辑操作数(插入、删除、替换)。最常用的编辑距离算法是莱文斯坦距离,它广泛用于文本相似性度量。

```python

def levenshtein(s1, s2):

"""计算两个字符串之间的莱文斯坦距离。

参数:

s1 (str): 第一个字符串。

s2 (str): 第二个字符串。

返回:

int: 莱文斯坦距离。

"""

m, n = len(s1), len(s2)

dp = [[0] * (n + 1) for _ in range(m + 1)]

for i in range(m + 1):

dp[i][0] = i

for j in range(n + 1):

dp[0][j] = j

for i in range(1, m + 1):

for j in range(1, n + 1):

cost = 0 if s1[i - 1] == s2[j - 1] else 1

dp[i][j] = min(dp[i - 1][j] + 1, # 删除

dp[i][j - 1] + 1, # 插入

dp[i - 1][j - 1] + cost) # 替换

return dp[m][n]

```

#### 2.1.2 哈希算法

哈希算法将字符串映射到一个固定长度的哈希值。哈希值可以用来快速比较字符串的相似性,因为如果两个字符串具有相同的哈希值,则它们很可能相同。

```python

import hashlib

def hash_string(string):

"""使用 SHA-256 哈希算法对字符串进行哈希。

参数:

string (str): 要哈希的字符串。

返回:

str: 哈希值。

"""

return hashlib.sha256(string.encode('utf-8')).hexdigest()

```

### 2.2 正则表达式

正则表达式是一种强大的模式匹配语言,用于查找文本字符串中的模式。正则表达式可以用于提取特定信息、验证输入或检测恶意软件。

#### 2.2.1 正则表达式的语法和元字符

正则表达式使用元字符来表示特殊模式。以下是一些常见的元字符:

- `.`:匹配任何单个字符。

- `*`:匹配前面的字符零次或多次。

- `+`:匹配前面的字符一次或多次。

- `?`:匹配前面的字符零次或一次。

- `[ ]`:匹配方括号内的任何字符。

- `^`:匹配字符串的开头。

- `$`:匹配字符串的结尾。

#### 2.2.2 正则表达式的应用

正则表达式在网络安全中有广泛的应用,包括:

- 提取恶意软件特征(例如文件路径、注册表项)。

- 验证用户输入(例如电子邮件地址、密码)。

- 检测网络钓鱼电子邮件(例如识别可疑的 URL)。

# 3. 文本比较在恶意软件检测中的应用

### 3.1 恶意软件特征提取

#### 3.1.1 静态特征提取

静态特征提取是指在不执行恶意软件的情况下分析其可执行文件或代码的特征。这些特征通常包括:

- **文件大小和类型:**恶意软件通常比合法软件更大,并且具有可执行文件(.exe)、动态链接库(.dll)或脚本(.js)等可疑文件类型。

- **代码混淆:**恶意软件作者经常使用代码混淆技术来逃避检测,例如字符串加密、控制流扁平化和反汇编保护。

- **API调用:**恶意软件通常会调用特定API来执行恶意操作,例如创建新进程、写入文件或访问网络。

- **导入表:**恶意软件可能会导入合法软件中不常见的外部库,这些库可以提供额外的功能,例如网络通信或文件操作。

#### 3.1.2 动态特征提取

0

0