ATLAS-PM4000权限管理:细致的用户权限设置与策略

发布时间: 2024-12-03 15:52:50 阅读量: 16 订阅数: 19

中文ATLAS-PM4000使用手册-User-guide

参考资源链接:[Atlas Copco PowerMACS 4000 拧紧系统用户手册](https://wenku.csdn.net/doc/646764b0543f844488b73a6f?spm=1055.2635.3001.10343)

# 1. ATLAS-PM4000权限管理概述

在现代企业信息技术架构中,权限管理是确保数据安全和合规性的重要组成部分。ATLAS-PM4000作为一款先进的权限管理平台,提供了集中化的权限控制,旨在简化用户操作,同时增强企业的数据保护能力。本章节将对ATLAS-PM4000权限管理的基础功能和操作进行概述,为接下来深入探讨其理论和实践应用打下基础。我们将从权限管理的基本概念讲起,逐步介绍用户与角色的管理,以及访问控制模型的理论基础,帮助读者构建起权限管理的框架性认识。

# 2. ATLAS-PM4000权限管理的基础理论

## 2.1 权限管理的基本概念

### 2.1.1 权限管理的定义

权限管理是信息安全领域的重要组成部分,它涉及到系统资源的访问控制。权限管理确保只有合适的用户或者用户组才能访问到特定的资源,并按照授权的范围进行操作。在实际应用中,权限管理覆盖了身份验证、授权、审计等环节,保障了数据的安全和系统的稳定运行。

### 2.1.2 权限与安全性的关系

权限是安全性的基石。系统安全性的实现很大程度上依赖于权限管理机制的有效性。通过对用户或设备进行适当的权限限制,可以防止未授权访问和操作,减少安全漏洞出现的可能性。权限管理的精细程度直接影响到数据保护、隐私保护以及合规性要求的满足。

## 2.2 用户与角色的基本理论

### 2.2.1 用户身份的识别与分类

用户身份识别是权限管理的基础。用户可以是个人,也可以是程序或者服务。用户身份的分类通常包括员工、管理员、访客等不同类型,每种类型拥有不同的权限级别和访问范围。用户身份的识别常通过用户ID、密码、生物特征或数字证书等方式进行。

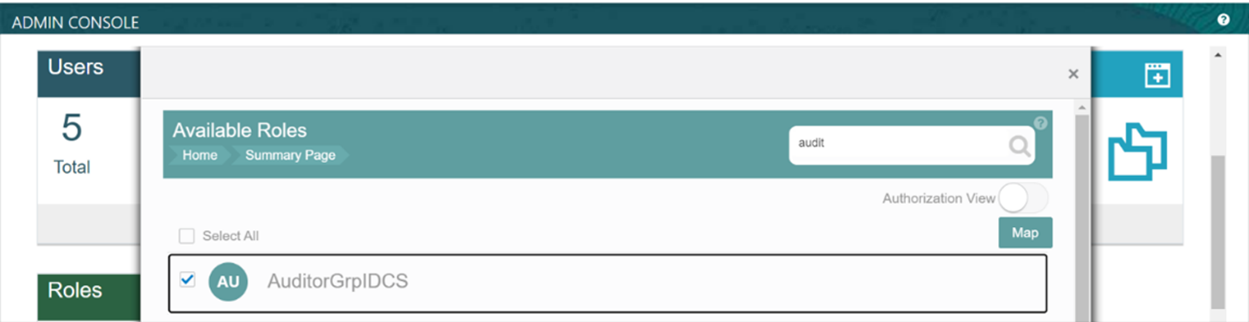

### 2.2.2 角色的创建与权限分配

角色是一组权限的集合,它代表了一类用户在系统中的职能。通过角色的创建和权限分配,可以更高效地管理大量的用户权限。管理员可以在一个角色中设置好权限,然后将这个角色分配给一个或多个用户,从而实现批量的权限控制。

## 2.3 访问控制模型的理论基础

### 2.3.1 访问控制列表(ACL)

ACL是一种基于规则的访问控制方法,它将特定的权限直接与特定的用户关联起来。ACL可以非常具体地定义哪些用户可以访问哪些资源,以及他们可以进行哪些操作。ACL通常用于文件系统和网络设备的权限设置。

```json

// 示例:一个简单的文件系统ACL配置

{

"file1.txt": {

"read": ["user1", "user2"],

"write": ["user1"],

"execute": ["user3"]

},

"file2.txt": {

"read": ["user2", "user3"],

"write": ["user2"],

"execute": []

}

}

```

### 2.3.2 基于角色的访问控制(RBAC)

RBAC是另一种访问控制模型,它侧重于角色而非直接给单个用户分配权限。在RBAC模型中,用户被分配到角色中,而角色则拥有特定的权限。这种模型简化了权限管理流程,因为管理员只需要关注角色的配置。

### 2.3.3 基于属性的访问控制(ABAC)

ABAC是一种更为动态的访问控制方法,它根据用户属性、资源属性和环境属性等多维度信息来决定访问控制的策略。ABAC具有高度的灵活性和扩展性,适用于复杂的业务逻辑和环境条件。

```mermaid

flowchart LR

User[用户属性] -->|符合条件| Allow[允许访问]

Resource[资源属性] -->|符合条件| Allow

Environment[环境属性] -->|符合条件| Allow

User -.->|不符合条件| Deny[拒绝访问]

Resource -.->|不符合条件| Deny

Environment -.->|不符合条件| Deny

```

通过本章节的介绍,我们深入理解了权限管理的基础理论,包括权限管理的定义、用户与角色的基本理论以及不同访问控制模型的理论基础。这些概念和模型构成了ATLAS-PM4000权限管理系统的核心,是实现安全访问控制的基础。在后续的章节中,我们将探讨这些理论如何应用于实际操作,包括用户账户的创建、权限分配策略的实施以及策略的监控与审计。

# 3. ATLAS-PM4000权限管理的实践操作

在深入探讨ATLAS-PM4000权限管理系统的实践操作之前,理解权限管理的理论基础至关重要。本章将从用户账户的创建与管理开始,逐一介绍权限分配策略的实施,以及如何进行策略的监控与审计。这些环节是构建有效权限管理架构的关键步骤,也是确保系统安全稳定运行的基础。

## 3.1 用户账户的创建与管理

### 3.1.1 用户注册流程

在ATLAS-PM4000权限管理系统中,用户注册是创建账户的第一步。这个过程涉及到一系列的安全措施,以保证只有授权用户才能访问系统资源。以下是一个简化的注册流程:

1. **输入必要的个人或组织信息**:新用户通常需要提供姓名、联系方式、邮箱地址等信息。

2. **身份验证**:系统将通过电子邮件发送验证链接,以确认用户提供的邮箱地址是有效的。

3. **设置账户信息**:用户需要设置账户名、密码和选择安全问题等。

4. **角色分配**:管理员根据用户的角色和职责分配相应的权限。

5. **账户激活**:在完成上述步骤后,系统会发送账户激活通知,用户点击链接激活账户后即可登录系统。

```mermaid

graph TD

A[开始注册] --> B[填写信息]

B --> C[身份验证]

C --> D[设置账户信息]

D --> E[角色分配]

E --> F[账户激活]

F --> G[注册完成]

```

### 3.1.2 用户账户的激活与禁用

在用户账户的生命周期中,激活和禁用是非常重要的管理功能。管理员需要根据公司的政策或员工的状态来启用或

0

0