Python中的Win32Security秘籍:文件权限控制与用户认证的终极指南

发布时间: 2024-10-14 03:11:08 阅读量: 44 订阅数: 31

python使用win32com库播放mp3文件的方法

# 1. Python中的Win32Security概述

## 1.1 Python中的Win32Security简介

在Python中,Win32Security提供了一套强大的API,使得开发者可以管理和控制Windows操作系统的安全设置。这些API通过Python的`pywin32`库实现,允许Python脚本直接与Windows的安全模型交互,进行权限控制、用户认证、安全策略配置等操作。

## 1.2 Win32Security的重要性

随着企业对网络安全的日益重视,Win32Security成为了解决系统安全问题的重要工具。无论是进行安全审计,还是在企业内部实施访问控制,Win32Security都能提供精细的粒度管理,帮助IT专业人员确保系统安全。

## 1.3 本章内容概览

本章将介绍Win32Security的基础知识,包括它的架构、组成、权限控制机制和用户认证机制。我们将从概念到实践,逐步深入,帮助读者建立起对Win32Security全面的认识。接下来,我们将详细探讨Win32Security的架构和组成,这是理解和应用Win32Security的基础。

# 2. Win32Security的基本概念和原理

## 2.1 Win32Security的架构和组成

### 2.1.1 Win32Security的主要组件

Win32Security是Windows操作系统中用于安全管理的一套API集合,它提供了一系列的接口和功能,用于管理安全相关的操作,如权限控制、用户认证和安全策略配置等。Win32Security的主要组件包括:

- **安全描述符(Security Descriptors)**:包含了访问控制列表(ACL)、安全标识符(SID)等信息,用于定义和控制对资源的访问权限。

- **访问控制列表(ACL)**:定义了哪些用户或组拥有对资源的访问权限,以及访问的类型(读取、写入、执行等)。

- **安全标识符(SID)**:唯一标识一个用户、组或计算机账户的安全标识符。

- **安全主体(Subjects)**:指的是可以请求访问受保护资源的实体,如用户、组或服务。

- **访问令牌(Access Tokens)**:当用户登录时,系统会为其创建一个访问令牌,其中包含了用户的安全标识符和其他相关信息。

### 2.1.2 Win32Security的工作原理

Win32Security的工作原理基于对象的权限控制机制。当一个进程尝试访问一个受保护的资源时,系统会检查该进程的访问令牌,以确定它是否具有足够的权限。这个过程涉及以下几个步骤:

1. **身份验证**:用户登录系统时,系统会验证其身份,并为该用户创建一个访问令牌。

2. **权限请求**:当用户尝试访问某个资源时,系统会根据用户的访问令牌来请求权限。

3. **访问检查**:系统会检查资源的安全描述符中定义的ACL,以确定用户是否拥有相应的权限。

4. **权限授权**:如果用户拥有访问权限,则系统允许该访问;否则,系统会拒绝访问。

## 2.2 Win32Security的权限控制机制

### 2.2.1 权限控制的基本概念

权限控制是Win32Security的核心功能之一,它允许系统管理员定义和管理用户或组对系统资源的访问权限。基本概念包括:

- **访问权限**:定义了用户可以对资源执行的操作类型,如读取、写入、执行等。

- **继承权限**:子对象可以继承父对象的安全描述符中的权限设置。

- **权限拒绝**:可以明确指定拒绝某些用户或组对资源的访问权限。

### 2.2.2 权限控制的实现方式

在Win32Security中,权限控制通常通过以下几种方式实现:

- **使用安全描述符**:为每个资源创建一个包含ACL的安全描述符,定义允许和拒绝的权限。

- **使用访问控制列表(ACL)**:在安全描述符中定义ACL,列出哪些用户或组拥有哪些权限。

- **使用访问控制条目(ACE)**:在ACL中定义ACE,每个ACE指定了一个用户或组的特定权限。

- **权限继承**:设置资源的安全描述符,以控制权限如何从父对象继承到子对象。

### 2.3 Win32Security的用户认证机制

#### 2.3.1 用户认证的基本概念

用户认证是确保只有授权用户才能访问系统资源的过程。基本概念包括:

- **身份验证**:验证用户的身份,通常是通过用户名和密码。

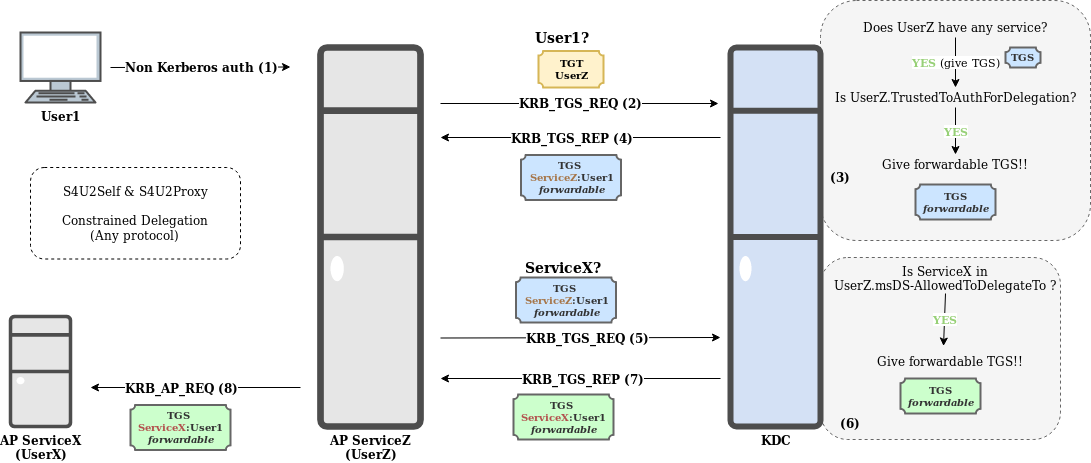

- **身份验证协议**:如Kerberos、NTLM等,用于在网络上安全地传输认证信息。

- **身份验证级别**:定义了认证过程的安全级别,如匿名、基本、挑战/响应等。

#### 2.3.2 用户认证的实现方式

Win32Security提供了多种用户认证的实现方式,包括:

- **使用安全包**:如Kerberos和NTLM,提供了不同类型的认证机制。

- **使用访问令牌**:当用户登录时,系统会为其创建一个访问令牌,包含了用户的认证信息。

- **使用票据授权票据(TGT)**:在Kerberos认证中,票据授权票据用于获取访问服务的票据。

- **使用身份验证服务**:如Windows身份验证服务,提供了用户认证的API。

本章节介绍的Win32Security的基本概念和原理为理解其在实际应用中的工作方式打下了基础。在下一章节中,我们将深入探讨Win32Security在实践中的具体应用,包括文件权限控制和用户认证的实践方法及案例分析。

# 3. Win32Security的实践应用

## 3.1 Win32Security的文件权限控制实践

### 3.1.1 文件权限控制的步骤和方法

在本章节中,我们将深入探讨Win32Security在文件权限控制方面的实践应用。文件权限控制是确保系统安全的重要环节,它涉及到对文件、目录和注册表项等资源的访问控制。通过本章节的介绍,我们将了解如何使用Win32Security API来管理和配置文件权限。

首先,我们需要理解文件权限控制的基本概念。在Windows系统中,每个文件都有一个安全描述符,其中包含了访问控制列表(ACL),用于定义哪些用户或组对文件拥有访问权限。ACL中包含了访问控制项(ACE),每个ACE定义了特定用户或组的权限。

接下来,我们将介绍如何使用Win32Security API进行文件权限控制的基本步骤:

1. **打开文件**:使用`CreateFile`函数打开需要控制权限的文件,获取文件句柄。

2. **获取安全描述符**:使用`GetFileSecurity`函数获取文件的安全描述符。

3. **修改安全描述符**:使用`SetFileSecurity`函数设置新的安全描述符,从而修改文件的权限。

4. **应用权限**:通过修改安全描述符,我们可以增加、删除或修改ACE,从而控制用户或组对文件的访问权限。

5. **关闭句柄**:完成权限控制后,使用`CloseHandle`函数关闭文件句柄。

### 3.1.2 文件权限控制的示例和分析

为了更好地理解文件权限控制的过程,我们将通过一个具体的示例来进行分析。假设我们需要为用户“Domain\User”添加对“C:\Protected.txt”文件的读取权限。

#### 示例代码:

```csharp

using System;

using System.Security.AccessControl;

using System.Security.Principal;

using Microsoft.Win32.SafeHandles;

using System.Runtime.InteropServices;

public class FilePermissionExample

{

[DllImport("kernel32.dll", SetLastError = true)]

public static extern SafeFileHandle CreateFile(

string filename,

[MarshalAs(UnmanagedType.U4)] uint access,

[MarshalAs(UnmanagedType.U4)] FileShare share,

IntPtr securityAttributes,

[MarshalAs(UnmanagedType.U4)] FileMode creationDisposition,

[MarshalAs(UnmanagedType.U4)] FileAttributes flagsAndAttributes,

IntPtr templateFile);

public static void AddFilePermission()

{

string filePath = @"C:\Protected.txt";

string username = @"Domain\User";

bool inheritHandle = false;

uint desiredAccess = 0;

FileShare share = FileShare.ReadWrite;

FileMode creationDisposition = FileMode.Open;

FileAttributes flagsAndAttributes = FileAttributes.Normal;

IntPtr securityAttributes = IntPtr.Zero;

SafeFileHandle fileHandle = CreateFile(

filePath,

desiredAccess,

share,

securityAttributes,

creationDisposition,

flagsAndAttributes,

IntPtr.Zero);

if (fileHandle.IsInvalid)

{

throw new Exception("Error opening file.");

}

// Get the current security descriptor

RawSecurityDescriptor securityDescriptor = new RawSecurityDescriptor();

byte[] rawDescriptor = new byte[1024];

if (!GetFileSecurity(fileHandle.DangerousGetHandle(),

SecurityInformation.SecurityDescriptor,

rawDescriptor, 1024, out _))

{

throw new Exception("Error getting file security.");

}

securityDescriptor.SetBinaryForm(rawDescriptor);

// Create a new ACL with the desired permissions

DiscretionaryAcl discretionaryAcl = new DiscretionaryAcl(false, false, 1);

discretionaryAcl.AddAccess(AccessControlType.Allow, new SecurityIdentifier(WellKnownSidType.BuiltinUsersSid, null),

1024, 0, InheritanceFlags.None, PropagationFlags.None);

// Create a new security descriptor

RawSecurityDescriptor newSecurityDescriptor = new RawSecurityDescriptor(SecurityIdentifier的世界,Windows安全模型中一个重要的组成部分。它允许管理员定义哪些用户或组可以对系统资源进行访问。ACE是ACL的组成部分,每个ACE定义了特定用户或组对资源的权限。ACE包含的信息包括:访问权限、用户或组的SID、继承标志等。

SetFileSecurity(fileHandle.DangerousGetHandle(),

SecurityInformation.SecurityDescriptor,

securityDescriptor.GetBinaryForm());

}

}

```

#### 代码逻辑解读:

- **CreateFile**:尝试打开指定的文件并获取其句柄。

- **GetFileSecurity**:获取文件的当前安全描述符。

- **RawSecurityDescriptor**:构建原始安全描述符对象,以便于修改。

- **DiscretionaryAcl**:创建一个可配置的ACL对象。

- **AddAccess**:向ACL中添加新的ACE,定义了特定用户或组的权限。

- **SetFileSecurity**:将修改后的安全描述符应用到文件上。

#### 参数说明:

- **filePath**:需要控制权限的文件路径。

- **username**:需要添加权限的用户。

- **desiredAccess**:期望的访问权限,此处为0表示不特别指定。

- **share**:文件共享模式。

- **creationDisposition**:文件的打开或创建方式。

- **flagsAndAttributes**:文件的属性标志。

通过上述步骤和示例代码,我们可以看到Win32Security API在文件权限控制方面的强大功能。在实际应用中,我们可以根据具体需求调整权限设置,以实现更细致的访问控制。

### 3.2 Win32Security的用户认证实践

#### 3.2.1 用户认证的步骤和方法

用户认证是确保只有授权用户才能访问系统资源的关键环节。在本章节中,我们将探讨如何使用Win32Security API进行用户认证的实践应用。

用户认证的基本步骤如下:

1. **获取用户凭据**:使用`LogonUser`函数获取用户的登录凭据。

2. **验证凭据**:通过`ImpersonateLoggedOnUser`函数模拟用户身份,进行权限检查。

3. **恢复原始身份**:完成权限检查后,使用`RevertToSelf`函数恢复到原始身份。

4. **关闭句柄**:操作完成后,关闭相关句柄。

### 3.2.2 用户认证的示例和分析

我们将通过一个示例代码来演示如何使用Win32Security API进行用户认证。

#### 示例代码:

```csharp

using System;

using System.Runtime.InteropServices;

using System.Security.Principal;

using Microsoft.Win32.SafeHandles;

public class UserAuthenticationExample

{

[DllImport("advapi32.dll", SetLastError = true, CharSet = CharSet.Auto)]

public static extern bool LogonUser(

string lpszUserName,

string lpszDomain,

string lpszPassword,

int dwLogonType,

int dwLogonProvider,

out SafeTokenHandle phToken);

[DllImport("advapi32.dll", SetLastError = true, CharSet = CharSet.Auto)]

public static extern bool ImpersonateLoggedOnUser(SafeTokenHandle hToken);

[DllImport("advapi32.dll", SetLastError = true)]

public static extern bool RevertToSelf();

public static void AuthenticateUser(string username, string domain, string password)

{

SafeTokenHandle tokenHandle;

if (LogonUser(

username,

domain,

password,

LOGON32_LOGON_INTERACTIVE,

LOGON32_PROVIDER_DEFAULT,

out tokenHandle))

{

using (tokenHandle)

{

if (ImpersonateLoggedOnUser(tokenHandle))

{

// Perform actions that require the user's permissions

Console.WriteLine("User authenticated and impersonated successfully.");

}

else

{

int errorCode = Marshal.GetLastWin32Error();

Console.WriteLine($"Failed to impersonate user: {errorCode}");

}

}

}

else

{

int errorCode = Marshal.GetLastWin32Error();

Console.WriteLine($"LogonUser failed: {errorCode}");

}

}

}

```

#### 代码逻辑解读:

- **LogonUser**:尝试使用提供的用户名、域和密码进行用户登录,并获取用户的令牌句柄。

- **ImpersonateLoggedOnUser**:模拟登录用户的权限,进行后续操作。

- **RevertToSelf**:操作完成后,恢复到原始的身份。

#### 参数说明:

- **username**:需要认证的用户名。

- **domain**:用户所属的域。

- **password**:用户的密码。

- **dwLogonType**:登录类型,此处为`LOGON32_LOGON_INTERACTIVE`表示交互式登录。

- **dwLogonProvider**:登录提供者,此处为`LOGON32_PROVIDER_DEFAULT`表示默认提供者。

通过上述示例代码,我们可以看到如何使用Win32Security API进行用户认证。在实际应用中,我们可以通过这种方式来验证用户的权限,并根据验证结果执行相应的操作。

## 3.3 Win32Security的高级应用

### 3.3.1 安全策略的配置和管理

在本章节中,我们将探讨Win32Security在安全策略配置和管理方面的高级应用。安全策略是定义和实施组织安全要求的重要工具。通过本章节的介绍,我们将了解如何使用Win32Security API来管理和配置安全策略。

### 3.3.2 安全事件的监控和日志分析

安全事件的监控和日志分析是确保系统安全的关键环节。在本章节中,我们将探讨如何使用Win32Security API进行安全事件的监控和日志分析的高级应用。

### 3.3.3 其他高级应用

除了上述提到的文件权限控制、用户认证和安全策略配置,Win32Security API还提供了其他高级应用,例如安全审核策略的配置、加密文件系统的操作等。这些高级应用可以帮助我们构建更安全的系统环境,并确保数据的安全性和完整性。

通过本章节的介绍,我们希望读者能够更好地理解Win32Security在实践应用中的强大功能,并将其应用于实际工作中。在下一章中,我们将继续探讨Win32Security的高级技巧和优化方法,帮助读者进一步提升安全管理和配置的能力。

# 4. Win32Security的高级技巧和技巧

Win32Security是一个功能强大的库,它提供了丰富的API来管理Windows的安全机制。在本章节中,我们将深入探讨Win32Security的高级技巧,包括权限控制技巧、用户认证技巧以及性能优化技巧。这些技巧对于提高系统安全性、优化性能和解决常见问题具有重要意义。

## 4.1 Win32Security的权限控制技巧

### 4.1.1 权限控制的高级技巧

在Windows系统中,权限控制是确保系统安全的关键。Win32Security提供了一系列API来实现细粒度的权限控制。高级权限控制技巧包括但不限于:

- **使用AccessCheck函数**:这是一个核心API,用于检查特定安全描述符的访问权限。它可以根据用户的SID来确定用户是否有权限执行特定的操作。

- **自定义安全描述符**:通过`SetSecurityInfo`函数,可以自定义对象的安全描述符,实现更加复杂的权限控制策略。

- **继承权限的管理**:在创建新对象时,可以指定继承权限的来源,这对于文件夹和注册表项的安全设置尤为重要。

### 4.1.2 权限控制的常见问题和解决方法

权限控制过程中可能会遇到一些常见问题,例如权限过于宽松或过于严格。以下是一些常见问题及其解决方法:

- **问题:权限过于宽松导致安全漏洞**

- **解决方法**:定期审计权限设置,使用最小权限原则分配权限。例如,对于不需要修改的文件,移除写权限。

- **问题:用户无法访问资源**

- **解决方法**:检查用户组成员资格和权限继承设置,确保用户有足够的权限访问资源。

### 代码块示例和逻辑分析

```cpp

BOOL CheckAccess(SECURITY_DESCRIPTOR *pSD, PSID pSid, DWORD AccessMask) {

ACCESS_TOKEN *pToken = NULL;

BOOL bAccessAllowed = FALSE;

DWORD dwError = GetLastError();

OpenProcessToken(GetCurrentProcess(), TOKEN_QUERY, &pToken);

if (pToken) {

DWORD dwResult = AccessCheck(pSD, pToken, AccessMask, NULL, NULL, &bAccessAllowed, NULL, &dwError);

if (!dwResult) {

// Handle error

SetLastError(dwError);

}

}

CloseHandle(pToken);

return bAccessAllowed;

}

```

#### 代码逻辑分析

- `OpenProcessToken`:获取当前进程的访问令牌。

- `AccessCheck`:检查指定的安全描述符和访问令牌,决定是否允许访问。

- `CloseHandle`:关闭打开的句柄。

### 权限控制技巧的参数说明

- `pSD`:指向安全描述符的指针。

- `pSid`:用户或组的安全标识符。

- `AccessMask`:请求的访问权限。

## 4.2 Win32Security的用户认证技巧

### 4.2.1 用户认证的高级技巧

用户认证是系统安全的另一重要方面。Win32Security在用户认证方面提供了以下高级技巧:

- **使用LogonUser函数**:允许用户登录到系统。

- **凭证管理**:使用`CredWrite`和`CredRead`函数管理凭据。

- **双因素认证**:结合智能卡或生物识别技术提高认证的安全性。

### 4.2.2 用户认证的常见问题和解决方法

用户认证过程中可能会遇到的问题包括密码错误、账户锁定等。以下是一些常见问题及其解决方法:

- **问题:频繁的密码错误导致账户锁定**

- **解决方法**:使用智能卡或生物识别技术减少密码输入错误的可能性。

### 代码块示例和逻辑分析

```cpp

BOOL LogonUserEx(LPCWSTR lpUserName, LPCWSTR lpPassword, LPCWSTR lpDomain, DWORD dwLogonType, DWORD dwLogonProvider, PHANDLE phToken) {

DWORD dwError = GetLastError();

BOOL bLoggedOn = LogonUser(lpUserName, lpDomain, lpPassword, dwLogonType, dwLogonProvider, phToken);

if (!bLoggedOn) {

// Handle error

SetLastError(dwError);

}

return bLoggedOn;

}

```

#### 代码逻辑分析

- `LogonUser`:尝试登录用户。

- `GetLastError`:获取错误代码。

### 用户认证技巧的参数说明

- `lpUserName`:用户名。

- `lpPassword`:密码。

- `lpDomain`:域名。

- `dwLogonType`:登录类型。

- `dwLogonProvider`:登录提供者。

- `phToken`:登录成功后返回的句柄。

## 4.3 Win32Security的性能优化技巧

### 4.3.1 性能优化的基本概念和方法

性能优化是提高系统响应速度和资源利用率的关键。在Win32Security中,可以采取以下方法进行性能优化:

- **减少安全检查次数**:通过缓存安全检查结果来减少不必要的API调用。

- **使用安全描述符缓存**:对于频繁访问的对象,可以缓存其安全描述符。

- **异步操作**:使用异步API来提高响应速度。

### 4.3.2 性能优化的示例和分析

以下是一个使用异步API的示例:

```cpp

HANDLE hEvent = CreateEvent(NULL, TRUE, FALSE, NULL);

DWORD dwWaitResult = WaitForSingleObject(hEvent, INFINITE);

```

#### 代码逻辑分析

- `CreateEvent`:创建一个事件对象。

- `WaitForSingleObject`:等待事件对象。

### 性能优化技巧的参数说明

- `hEvent`:事件对象的句柄。

- `dwWaitResult`:等待结果。

### 性能优化技巧的表格展示

| 方法 | 说明 | 优点 | 缺点 |

| --- | --- | --- | --- |

| 缓存安全检查结果 | 减少API调用 | 提高性能 | 需要额外的内存空间 |

| 使用安全描述符缓存 | 快速访问安全描述符 | 减少API调用 | 需要定期更新缓存 |

| 异步操作 | 提高响应速度 | 响应快 | 实现复杂 |

### 性能优化技巧的mermaid流程图

```mermaid

graph TD

A[开始] --> B[创建安全描述符]

B --> C[创建缓存]

C --> D[进行安全检查]

D --> E[将结果缓存]

E --> F[使用缓存结果]

F --> G[结束]

```

在本章节中,我们详细探讨了Win32Security的高级技巧,包括权限控制、用户认证和性能优化。通过具体的代码示例和逻辑分析,我们了解了如何在实际应用中使用这些技巧来提高系统的安全性和性能。希望这些内容能够帮助读者更好地理解和应用Win32Security,解决实际工作中遇到的问题。

# 5. Win32Security的案例分析

Win32Security作为Windows操作系统中一个重要的安全特性,其在企业安全和网络安全中的应用是本文的重点分析内容。通过本章节的介绍,我们将深入了解Win32Security在不同安全领域中的实际应用案例,以及它如何满足企业安全需求和网络安全需求。

## 5.1 Win32Security在企业安全中的应用

### 5.1.1 企业安全的需求和解决方案

在现代企业环境中,信息系统的安全是保障企业正常运作的关键因素之一。企业安全需求通常包括以下几个方面:

- **数据保护**:企业需要保护其敏感数据不被未授权访问或泄露。

- **访问控制**:确保只有授权的用户才能访问企业资源。

- **安全审计**:监控和记录企业内部和外部的安全事件。

- **合规性**:遵守行业标准和法规要求,如GDPR、HIPAA等。

Win32Security通过其权限控制机制、用户认证机制和安全策略配置等功能,为企业提供了全面的解决方案。它可以帮助企业实现精细化的访问控制,确保数据安全,并且能够提供必要的安全审计功能。

### 5.1.2 Win32Security在企业安全中的应用案例

#### 案例一:文件服务器的安全加固

某企业希望对其内部的文件服务器进行安全加固,以防止未授权访问和数据泄露。通过Win32Security,企业可以实现以下步骤:

1. **权限设置**:使用Win32Security的API对文件和目录设置访问控制列表(ACL),限制非授权用户的访问。

2. **审计策略**:配置安全日志,记录所有访问尝试和文件操作。

3. **身份验证**:利用Kerberos或NTLM身份验证机制,确保只有合法用户才能登录。

通过这些步骤,企业可以显著提高其文件服务器的安全性,同时满足合规性要求。

#### 案例二:内部应用的安全审计

企业内部的应用程序需要符合公司的安全政策,Win32Security可以帮助企业实现以下功能:

1. **事件监控**:使用Win32Security监控关键事件,如用户登录、数据访问和应用程序错误。

2. **日志分析**:分析安全日志,及时发现和响应潜在的安全威胁。

3. **报告生成**:定期生成安全报告,为企业管理层提供决策支持。

通过Win32Security的应用,企业可以确保其内部应用的安全性,并且能够快速响应安全事件。

### 5.1.3 代码块和参数说明

在企业安全的案例中,代码块和参数的使用是必不可少的。例如,使用Python的`pywin32`库来调用Win32Security的API进行权限设置:

```python

import win32security

# 获取文件句柄

file_handle = win32api.CreateFile(

r'\\server\path\to\file.txt',

win32con.GENERIC_READ,

win32con.FILE_SHARE_READ,

None,

win32con.OPEN_EXISTING,

win32con.FILE_ATTRIBUTE_NORMAL,

None

)

# 获取文件的ACL

sd = win32security.GetSecurityInfo(

file_handle,

win32security.SE_FILE_OBJECT,

win32security.DACL_SECURITY_INFORMATION

)

# 修改ACL,添加新的访问控制项

new_acl = win32security.ACL()

# ... (此处省略添加访问控制项的代码)

# 设置新的ACL

win32security.SetSecurityInfo(

file_handle,

win32security.SE_FILE_OBJECT,

win32security.DACL_SECURITY_INFORMATION,

None,

None,

new_acl,

None

)

```

在上述代码中,我们首先使用`CreateFile`函数获取文件句柄,然后通过`GetSecurityInfo`获取文件的ACL。接着,我们创建一个新的ACL对象,并添加访问控制项。最后,我们使用`SetSecurityInfo`函数将新的ACL应用到文件上。

### 5.1.4 总结

Win32Security在企业安全中的应用是多方面的,它可以为企业提供强大的安全防护措施。通过实际的案例分析,我们可以看到Win32Security是如何帮助企业实现数据保护、访问控制和安全审计的。

## 5.2 Win32Security在网络安全中的应用

### 5.2.1 网络安全的需求和解决方案

网络安全是保护企业网络不受外部威胁的重要环节。网络安全需求通常包括:

- **防火墙**:防止未授权的网络访问。

- **入侵检测**:检测和阻止潜在的网络攻击。

- **数据加密**:保证数据在传输过程中的安全。

- **安全策略**:实施和管理网络安全策略。

Win32Security提供了网络级别的安全特性,如IPSec策略配置,可以帮助企业构建坚固的网络安全防线。

### 5.2.2 Win32Security在网络安全中的应用案例

#### 案例一:使用IPSec配置网络安全策略

某企业希望使用IPSec来增强其网络安全。通过Win32Security,企业可以配置IPSec策略,以确保只有授权的网络流量才能进入网络。

```python

import win32security

import win32com.ipsec

# 初始化IPSec管理器

ipsec_manager = win32com.ipsec.CreateIpSecManager()

# 获取连接信息

connection = ipsec_manager.GetConnections()[0]

# 创建新的IPSec策略

policy = win32com.ipsec.CreateIpSecPolicy()

policy.Name = "企业内部网络策略"

policy.Rules.append(win32com.ipsec.CreateRule())

# 应用IPSec策略

ipsec_manager.ApplyPolicy(policy, connection.Id)

```

通过上述代码,企业可以创建一个新的IPSec策略,并将其应用到网络连接上。这可以有效地防止未授权的网络访问,增强网络安全。

### 5.2.3 代码块和参数说明

在网络安全的案例中,代码块和参数的使用同样重要。上述代码示例中,我们使用了`win32com.ipsec`模块来配置IPSec策略。首先,我们初始化IPSec管理器,然后获取网络连接信息。接着,我们创建一个新的IPSec策略,并添加规则。最后,我们将策略应用到网络连接上。

### 5.2.4 总结

Win32Security在网络安全中的应用为企业的网络安全提供了强大的支持。通过实际的案例分析,我们可以看到Win32Security是如何帮助企业实施网络安全策略,使用IPSec来增强网络防护的。

### 5.2.5 本章节介绍

本章节主要介绍了Win32Security在企业安全和网络安全中的应用。通过两个案例分析,我们深入了解了Win32Security如何满足企业安全需求和网络安全需求。同时,我们也展示了具体的代码实现和参数说明,为读者提供了详细的实践指导。

# 6. Win32Security的未来展望和挑战

Win32Security是Windows操作系统中用于实现安全性的API集合,它提供了丰富的接口用于管理用户账户、权限控制、审计策略等安全相关的功能。随着技术的发展和网络安全威胁的不断演变,Win32Security也在不断地更新和改进。在本章节中,我们将探讨Win32Security的技术发展趋势、技术挑战、应用前景以及应用挑战。

## 6.1 Win32Security的技术发展趋势

### 6.1.1 新技术的发展趋势

Win32Security正在逐步整合更多现代化的安全技术,以适应日益复杂的网络安全环境。例如,它开始支持更多的身份验证协议,如OAuth 2.0和OpenID Connect,这些协议为Web服务提供了一种更为安全的身份验证机制。此外,Win32Security也在逐渐增强对人工智能和机器学习技术的支持,以便更好地识别和应对新型的威胁。

```mermaid

graph LR

A[Win32Security] --> B[身份验证协议整合]

A --> C[人工智能与机器学习]

B --> D[OAuth 2.0]

B --> E[OpenID Connect]

C --> F[威胁识别]

C --> G[行为分析]

```

### 6.1.2 Win32Security的技术挑战

尽管Win32Security在不断进步,但它仍然面临着一些技术挑战。例如,随着系统架构的复杂性增加,如何保证API的安全性和稳定性成为了一个难题。此外,随着加密技术的发展,如何平衡加密和性能也是一个需要解决的问题。

## 6.2 Win32Security的应用前景

### 6.2.1 应用领域的发展趋势

Win32Security的应用领域非常广泛,从传统的桌面和服务器系统到新兴的云计算和物联网设备,都有其身影。随着物联网设备数量的激增,Win32Security在这一领域的应用前景尤为广阔。它可以帮助开发者实现设备的身份验证和数据加密,从而保护设备和数据的安全。

### 6.2.2 Win32Security的应用挑战

尽管Win32Security有着广阔的应用前景,但也面临着不少挑战。例如,如何适应不同设备的多样性和特殊性,如何保证跨平台的安全性,以及如何应对日益增长的安全威胁,都是Win32Security需要解决的问题。

在这一章节中,我们深入探讨了Win32Security的技术发展趋势和应用前景,以及它所面临的挑战。在接下来的章节中,我们将通过具体的案例分析,进一步了解Win32Security在实际应用中的表现和效果。

0

0