***数据保护终极指南:C#自定义策略的深度剖析

发布时间: 2024-10-22 19:33:31 阅读量: 31 订阅数: 25

C# 自定义用户控件(PictureBox)

# 1. 数据保护与C#自定义策略概述

在信息技术快速发展的今天,数据保护已经成为企业和组织的重中之重。随着数据泄露事件频发,业界对数据安全的重视程度与日俱增。C#作为一种广泛使用的编程语言,为开发者提供了强大的数据保护工具和框架,使得自定义策略的制定和实施成为可能。在本章中,我们将概述数据保护的重要性,并探讨C#中自定义策略的基础知识和应用场景。

数据保护策略对于确保数据的机密性、完整性和可用性至关重要,特别是在处理个人身份信息、金融数据以及其他敏感信息时更是不可或缺。C#通过其丰富的安全库和API,支持开发者构建定制化的数据保护解决方案,满足不同业务场景的需求。

本章将为读者提供一个全面的视角,理解C#自定义数据保护策略的必要性和实施前的准备工作,为深入学习后续章节打下坚实基础。

# 2. 数据保护的基础理论

数据是现代信息社会中最为宝贵的资源之一。保护数据的安全性,防止数据被非法访问、篡改或泄露,是每个IT专业人员和企业都必须面对的重要议题。本章我们将深入探讨数据保护的必要性、关键技术以及C#中数据保护机制的基础。

## 2.1 数据保护的必要性

数据保护是一个广泛的话题,它包括了一系列的措施和技术,目的是确保数据的保密性、完整性和可用性。要真正理解数据保护的意义,我们需要从信息安全威胁和法律法规要求两个方面进行分析。

### 2.1.1 信息安全威胁分析

信息安全威胁的来源多种多样,它们可能来自网络攻击、内部人员的误操作、外部环境的物理破坏等多个方面。以下是几个关键点:

- **网络攻击**:黑客通过病毒、木马、钓鱼等手段窃取或破坏数据。

- **内部威胁**:组织内部人员可能由于恶意意图或无心之举导致数据泄露。

- **物理破坏**:自然灾害、电力故障、硬件故障等都可能造成数据损坏或丢失。

- **软件漏洞**:应用程序中的漏洞被利用可能导致数据泄露或损坏。

### 2.1.2 法律法规与合规性要求

合规性是企业数据保护策略中不可忽视的一部分。不同国家和地区针对数据保护都有相关的法律法规。例如:

- **欧盟通用数据保护条例(GDPR)**:为处理个人数据设立了严格的规定,对违反规定的组织处以巨额罚款。

- **美国健康保险流通与责任法案(HIPAA)**:旨在保护个人医疗信息的安全和隐私。

- **中国网络安全法**:规定网络运营者必须采取技术措施和其他必要措施,确保网络安全,防范网络攻击、侵入、干扰、破坏和非法使用。

## 2.2 数据保护的关键技术

为了应对上述威胁,并满足合规性要求,数据保护领域开发出了一系列关键技术。

### 2.2.1 加密技术基础

加密技术是数据保护的核心。加密是将数据(明文)转化为不可理解的形式(密文),只有拥有解密密钥的人才能还原明文。常见的加密技术有:

- **对称加密**:加密和解密使用同一密钥。

- **非对称加密**:使用一对密钥,一个用于加密(公钥),另一个用于解密(私钥)。

- **散列函数**:将任意长度的数据输入,输出固定长度的散列值,用于验证数据完整性。

### 2.2.2 认证与授权机制

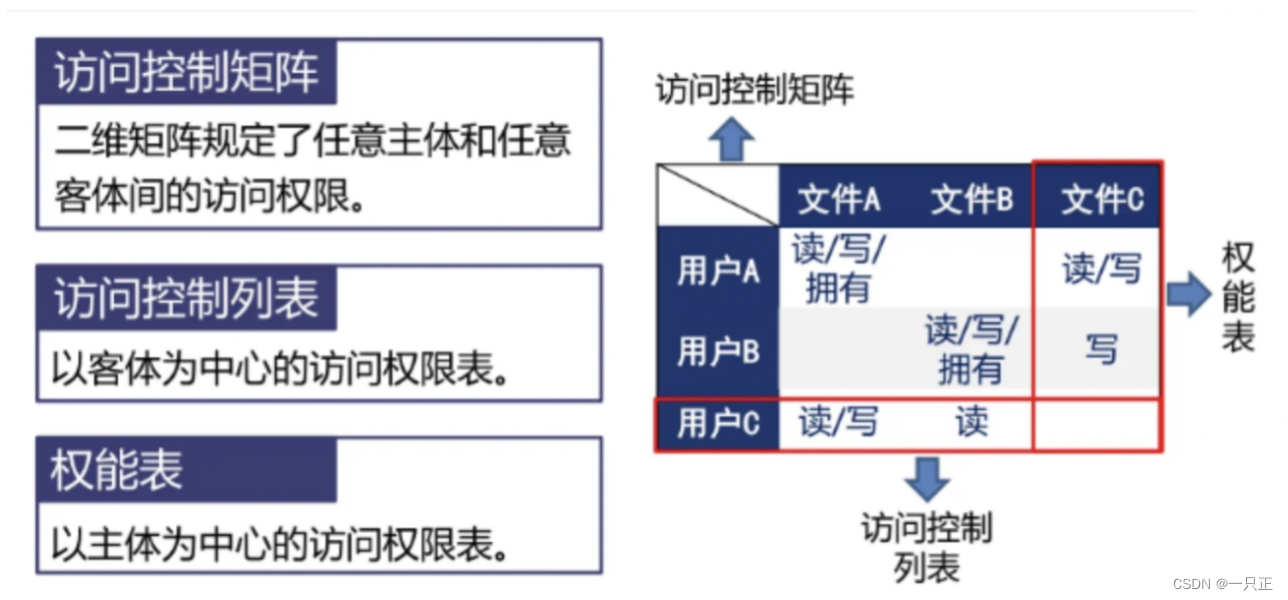

认证与授权是确保只有授权用户才能访问或操作数据的关键。认证机制如用户名和密码、双因素认证、生物识别等,用于验证用户身份。授权则是根据用户身份和角色,对其访问数据的权限进行控制。

### 2.2.3 数据完整性与不可否认性原理

保证数据完整性意味着确保数据在传输和存储过程中未被未授权修改。哈希算法,尤其是安全哈希算法(SHA)系列,通常用于检测数据是否被篡改。不可否认性则保证用户无法否认他们所发出的数据,通常通过数字签名技术实现。

## 2.3 C#中的数据保护机制

C#作为一种广泛使用的编程语言,为数据保护提供了丰富的内置机制。

### 加密服务提供商(CSP)

CSP是Windows提供的一个服务,它提供了加密和解密的函数。下面是一个使用CSP实现数据加密和解密的简单示例代码块。

```csharp

using System;

using System.Security.Cryptography;

class Program

{

static void Main()

{

string data = "My secret data";

// 使用CSP生成随机密钥

Aes myAes = Aes.Create();

byte[] encrypted = EncryptStringToBytes_Aes(data, myAes.Key, myAes.IV);

// 解密数据

byte[] decrypted = DecryptStringFromBytes_Aes(encrypted, myAes.Key, myAes.IV);

}

static byte[] EncryptStringToBytes_Aes(string plainText, byte[] Key, byte[] IV)

{

// 逻辑处理

}

static byte[] DecryptStringFromBytes_Aes(byte[] cipherText, byte[] Key, byte[] IV)

{

// 逻辑处理

}

}

```

### 代码访问安全(CAS)

CAS是.NET框架提供的一个特性,它允许你根据代码的来源和身份控制代码对受保护资源的访问权限。它通过代码组和权限集来实现这一功能。

### Windows Identity Foundation (WIF)

WIF是微软提供的一套身份管理解决方案,它简化了基于声明的身份验证和授权的实现过程。WIF支持SAML、WS-Federation和WS-Trust等标准。

现在我们已经对数据保护的基础理论有了初步了解,接下来的章节我们将深入探讨在C#中如何设计和实现自定义数据保护策略。

# 3. C#自定义数据保护策略的实现

## 3.1 策略设计原则与方法

### 3.1.1 策略分离原则

在策略设计过程中,遵循策略分离原则意味着要将安全策略与业务逻辑分离。在C#中,这通常通过面向切面编程(AOP)来实现,比如使用PostSharp库。策略分离原则有助于维护代码的清晰性和可读性,同时简化安全特性的修改和升级。

```csharp

// 例子代码:使用PostSharp进行策略分离

// PostSharp的Policy应用到方法级别

[Serializable]

public sealed class MyAuthorizationPolicy : OnMethodBoundaryAspect

{

public override void OnEntry(MethodExecutionArgs args)

{

// 在这里实现进入方法前的授权逻辑

}

}

```

### 3.1.2 策略继承与覆盖

策略继承和覆盖允许开发者在不同层级定义安全策略。在C#中,可以通过类和接口继承机制来实现这一设计原则。例如,基类可以定义一个策略,而派生类可以覆盖这个策略,以适应更具体的业务需求。

```csharp

public class BaseClass

{

public virtual void DoSomethingSecure()

{

// 安全策略逻辑

}

}

public class DerivedClass : BaseClass

{

public override void DoSomethingSecure()

{

// 覆盖基类策略,实现特定的安全逻辑

}

}

```

## 3.2 编写自定义加密策略

### 3.2.1 加密算法的实现与选择

在实现自定义加密策略时,选择合适的加密算法至关重要。C#提供了多种加密库和算法。例如,可以使用`System.Security.Cryptography`命名空间中的类来实现AES加密算法。

```csharp

// AES加密示例代码

using System.Security.Cryptography;

class AesExample

{

private static byte[] GetKey(string keyString)

{

// 从字符串生成密钥

return System.Text.Encoding.UTF8.GetBytes(keyString);

}

public static byte[] Encrypt(byte[] plainText, string keyString)

{

byte[] key = GetKey(keyString);

using (Aes aesAlg = Aes.Create())

{

aesAlg.Key = key;

aesAlg.Mode = CipherMode.CBC;

aesAlg.Padding = PaddingMode.PKCS7;

using (ICryptoTransform encryptor = aesAlg.CreateEncryptor(aesAlg.Key, aesAlg.IV))

{

using (var msEncrypt = new MemoryStream())

{

using (var csEncrypt = new CryptoStream(msEncrypt, encryptor, CryptoStreamMode.Write))

{

csEncrypt.Write(plainText, 0, plainText.Length);

csEncrypt.FlushFinalBlock();

return msEncrypt.ToArray();

}

}

}

}

}

}

```

### 3.2.2 密钥管理与生命周期控制

密钥管理是加密策略中的一个关键组成部分。密钥的生命周期从生成、存储、使用到销毁都应该遵循最佳实践。在C#中,可以使用`RSACryptoServiceProvider`或`RijndaelManaged`类进行密钥管理。

```csharp

// 密钥生成示例代码

RijndaelManaged AES = new RijndaelManaged();

AES.KeySize = 256;

AES.GenerateKey(); // 生成随机密钥

byte[] myKey = AES.Key; // 保存密钥用于后续加密或解密

```

## 3.3 实现安全的数据存储与传输

### 3.3.1 数据持久化时的加密策略

数据在持久化存储时,应该使用加密策略以防止数据泄露。例如,当数据保存到SQL Server时,可以使用内置的加密函数。

```sql

-- SQL Server中的数据加密示例

-- 使用Transparent Data Encryption (TDE)来加密整个数据库文件

```

### 3.3.2 网络传输中的加密和认证

数据在网络中传输时,应该同时使用加密和认证机制来确保数据的安全。例如,在Web服务中使用HTTPS协议来实现加密和认证。

```csharp

// 使用HTTPS的示例代码

ServicePointManager.SecurityProtocol = SecurityProtocolType.Tls12 | SecurityProtocolType.Tls11 | SecurityProtocolType.Tls;

```

接下来的内容将会在第四章中进行详细探讨,包括数据库访问层加密实践、Web服务中的SSL/TLS应用、应用程序配置文件的安全管理等更多关于数据保护策略的实践应用内容。

# 4. C#数据保护策略的实践应用

在前三章中,我们已经建立了数据保护的基础理论,并深入探讨了C#中的数据保护机制及其自定义策略的实现方法。本章节将着重介绍这些策略在不同应用场景下的实践应用,包括数据库、Web服务以及应用程序的数据保护策略。

## 4.1 应用于数据库的数据保护

### 4.1.1 数据库访问层加密实践

在数据库系统中,数据保护的关键在于加密访问层,以确保数据在传输和存储时的安全性。在C#中,这可以通过使用Entity Framework配合加密库来实现。

**代码块示例:**

```csharp

public class EncryptedRepository<T> : IRepository<T> where T : class

{

private readonly DbContext context;

private readonly SymmetricAlgorithm encryptionAlgorithm;

public EncryptedRepository(DbContext context, SymmetricAlgorithm encryptionAlgorithm)

{

this.context = context;

this.encryptionAlgorithm = encryptionAlgorithm;

}

public T GetById(int id)

{

// 模拟数据库查询操作

var entity = context.Set<T>().Find(id);

// 对查询到的数据进行解密操作

var decryptedBytes = Decrypt(entity.ToByteArray(), encryptionAlgorithm);

return decryptedBytes.FromByteArray<T>();

}

// ...其他数据库操作方法...

private byte[] Decrypt(byte[] encryptedBytes, SymmetricAlgorithm algorithm)

{

// 使用提供的算法实例进行解密

using (var msDecrypt = new MemoryStream(encryptedBytes))

using (var csDecrypt = new CryptoStream(msDecrypt, algorithm.CreateDecryptor(), CryptoStreamMode.Read))

{

return ReadDataFromStream(csDecrypt);

}

}

private byte[] ReadDataFromStream(Stream stream)

{

// 读取解密后的数据...

}

}

```

**逻辑分析和参数说明:**

以上代码实现了一个加密的数据访问仓库,`EncryptedRepository`。在这个实现中,我们创建了一个泛型类,它接收`DbContext`和`SymmetricAlgorithm`作为参数,用于数据库的加密和解密操作。`Decrypt`方法展示了如何使用加密算法对数据进行解密。`ReadDataFromStream`方法需要实现具体的读取数据逻辑。

### 4.1.2 SQL注入防护策略

SQL注入是一种常见的安全漏洞,可通过不当的输入过滤来攻击数据库。使用C#进行数据库操作时,防护SQL注入的最佳实践包括参数化查询和存储过程。

**示例代码:**

```csharp

using (var command = new SqlCommand("SELECT * FROM Users WHERE Username=@username", context.Database.Connection))

{

command.Parameters.Add(new SqlParameter("@username", username));

// 执行查询,不需要担心SQL注入

var users = command.ExecuteReader();

}

```

上述代码中,通过`SqlCommand`对象的`Parameters.Add`方法添加参数,有效防止了SQL注入攻击。参数化的查询是防范SQL注入的最佳方式之一。

## 4.2 应用于Web服务的数据保护

### 4.2.1 SSL/TLS在Web服务中的应用

Web服务需要确保传输过程中的数据安全,SSL/TLS协议是实现该目标的有效手段。在IIS中配置SSL/TLS,可以确保数据在客户端和服务器之间传输时的加密。

**操作步骤:**

1. 在IIS管理器中,选择相应网站,点击"操作"栏中的"绑定"。

2. 在弹出的窗口中,点击"添加",选择HTTPS类型,指定SSL证书。

3. 保存并重启IIS服务。

通过以上步骤,即可为Web服务启用SSL/TLS加密,确保数据传输的安全。

### 4.2.2 RESTful API的安全策略

RESTful API设计中,保护API安全非常关键。常用的策略包括使用OAuth 2.0、JWT(JSON Web Tokens)等。

**JWT令牌生成示例代码:**

```csharp

public string GenerateToken(string username, string secretKey)

{

var claims = new[]

{

new Claim(JwtRegisteredClaimNames.Sub, username),

new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()),

// ...其他声明

};

var key = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(secretKey));

var creds = new SigningCredentials(key, SecurityAlgorithms.HmacSha256);

var token = new JwtSecurityToken(

issuer: "***",

audience: "***",

claims: claims,

expires: DateTime.Now.AddMinutes(30),

signingCredentials: creds);

return new JwtSecurityTokenHandler().WriteToken(token);

}

```

**逻辑分析和参数说明:**

此方法创建了一个JWT令牌,它包含了用户标识和其他声明。通过使用`JwtSecurityToken`和`SigningCredentials`,生成了一个带有数字签名的令牌,增强了API的安全性。

## 4.3 应用于应用程序的数据保护

### 4.3.1 应用程序配置文件的安全管理

应用程序通常会使用配置文件存储敏感信息,如数据库连接字符串等。保护这些配置文件是数据保护的一个重要方面。

**最佳实践:**

- 使用加密配置节,防止配置文件中的敏感信息泄露。

- 将敏感信息存储在外部配置文件或环境变量中,避免直接存储在应用程序的配置文件内。

### 4.3.2 应用程序通信加密实例

在应用程序间通信时,数据保护通常涉及使用加密通道。例如,在使用gRPC通信框架时,可以启用TLS加密通信。

**操作步骤:**

1. 配置证书用于gRPC服务的 TLS 加密。

2. 在服务启动时配置gRPC服务使用证书。

3. 客户端配置信任服务器证书。

4. 完成配置后,gRPC通信就将通过TLS加密。

通过启用TLS加密,应用程序的通信过程得到了保护,数据传输的安全性得到了加强。

以上是本章节中关于C#数据保护策略在不同应用场景中的实践应用内容。我们通过各种实践案例详细展示了在数据库、Web服务及应用程序中实现数据保护的策略和方法。通过本章节的介绍,读者应该能够对如何在实际项目中应用数据保护策略有一个清晰的认识,并可以将这些策略应用到自己的项目中。

# 5. 高级数据保护技术和策略优化

## 5.1 高级加密标准(AES)与哈希算法

在现代数据保护策略中,加密和哈希算法是不可或缺的组成部分。本节将深入解析高级加密标准(AES)和哈希算法在数据保护中的应用和作用。

### 5.1.1 AES算法深入解析

AES是一种对称加密算法,即加密和解密使用相同的密钥。它被广泛应用于各种信息系统中,提供数据加密和安全保护。AES使用固定长度的密钥(128、192或256位)和固定的数据块大小(128位)。数据通过多轮的转换(轮数取决于密钥长度)来增强其安全性。

```csharp

using System.Security.Cryptography;

using System.Text;

public string EncryptAES(string plainText, string keyString)

{

byte[] key = Encoding.UTF8.GetBytes(keyString.Substring(0, 32)); // AES密钥长度为128/192/256位

byte[] iv = new byte[16]; // 初始化向量IV

using (Aes aesAlg = Aes.Create())

{

aesAlg.Key = key;

aesAlg.IV = iv;

ICryptoTransform encryptor = aesAlg.CreateEncryptor(aesAlg.Key, aesAlg.IV);

using (var msEncrypt = new MemoryStream())

{

using (var csEncrypt = new CryptoStream(msEncrypt, encryptor, CryptoStreamMode.Write))

{

using (var swEncrypt = new StreamWriter(csEncrypt))

{

swEncrypt.Write(plainText);

}

return Convert.ToBase64String(msEncrypt.ToArray());

}

}

}

}

```

在上述代码中,我们创建了一个AES加密的示例函数。这里使用了128位的密钥长度,并初始化了一个空的初始化向量(IV),通常需要与密钥一起安全地存储。然后,通过创建一个加密器,我们将明文字符串转换成加密后的字节数组。

### 5.1.2 哈希算法在数据完整性中的作用

哈希算法是一种单向加密技术,它能将任意长度的输入数据转换为固定长度的输出(通常是一个哈希值)。哈希算法的特点是不可逆性,且输入数据的微小变化都会导致输出哈希值的巨大变化。哈希常用于验证数据的完整性、存储密码等。

```csharp

using System.Security.Cryptography;

using System.Text;

public string ComputeSha256Hash(string input)

{

using (SHA256 sha256Hash = SHA256.Create())

{

byte[] bytes = ***puteHash(Encoding.UTF8.GetBytes(input));

StringBuilder builder = new StringBuilder();

for (int i = 0; i < bytes.Length; i++)

{

builder.Append(bytes[i].ToString("x2"));

}

return builder.ToString();

}

}

```

在上述代码中,我们展示了如何使用SHA-256哈希算法来计算任意输入字符串的哈希值。这个哈希值可以用来校验数据的完整性,例如,在验证文件是否被篡改时就可以使用哈希值进行比较。

## 5.2 零知识证明与同态加密

### 5.2.1 零知识证明的概念与应用

零知识证明是一种加密协议,它允许一方(证明者)向另一方(验证者)证明某个陈述是正确的,而无需泄露陈述的任何信息。零知识证明在保护隐私的同时证明信息的有效性,这一特性使其在身份验证和区块链技术中得到了广泛的应用。

### 5.2.2 同态加密原理与实践案例

同态加密允许对加密数据进行特定类型的运算,并得到一个加密的结果,解密后与对明文数据直接运算的结果相同。同态加密在保护数据隐私的前提下,实现了数据的有效计算,这一特性在云计算和隐私保护领域尤其重要。

## 5.3 数据保护策略的持续优化与监控

### 5.3.1 安全日志分析与审计

随着数据保护策略的实施,安全日志是不可或缺的组件,它记录了数据访问和操作的详细信息。通过分析这些日志,可以及时发现异常行为,进行风险评估和事故响应。审计是定期检查日志以确保符合安全政策和合规性要求的过程。

### 5.3.2 策略执行效果的监控与评估

有效的监控和评估机制是数据保护策略持续优化的关键。这包括定期检查加密机制的强度、密钥管理的安全性、以及策略的适应性。通过实时监控和定期评估,组织能够对策略进行调整和改进,以应对不断变化的安全威胁。

在持续优化数据保护策略的过程中,自动化工具和先进的分析技术如机器学习等,可以提高效率和准确性,确保组织数据安全的长期有效性。

0

0