【Go的HTTP客户端安全指南】:防范常见的网络攻击

发布时间: 2024-10-23 12:37:38 阅读量: 35 订阅数: 38

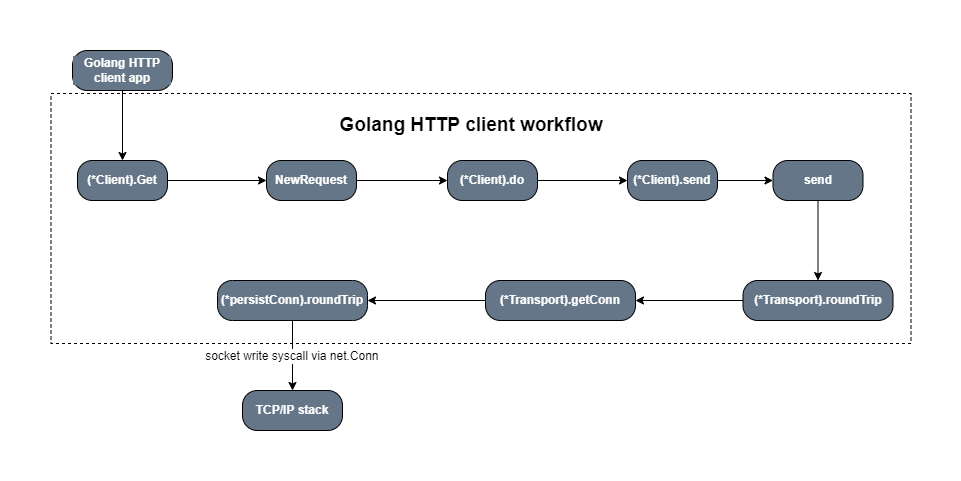

构建安全网络通信:Golang实践指南

# 1. HTTP客户端与网络安全基础

网络安全是信息技术领域中的一个重要组成部分,特别是对于HTTP客户端,因为它直接与互联网进行通信,涉及到用户数据的传输和应用层的交互。理解HTTP客户端和网络安全的基础知识是构建安全网络应用的前提。

## 1.1 HTTP协议的安全缺陷

HTTP协议最初被设计为一个简单的文本传输协议,缺乏必要的安全机制。它在未加密的状态下传输数据,使敏感信息(如用户名、密码和个人数据)容易受到拦截和篡改。这就为网络钓鱼、数据截取等安全威胁提供了可能。

## 1.2 网络安全的重要性

在当今数字化社会,网络安全已经和现实生活中的安全同等重要。数据泄露、身份盗窃等事件频发,不仅影响个人隐私,也会对企业品牌和财务造成严重的负面影响。因此,确保HTTP客户端的网络安全是维护用户信任和保障业务正常运行的关键。

## 1.3 网络安全的应对措施

为应对这些安全威胁,引入了多种安全技术和策略。例如,SSL/TLS协议被广泛用于加密HTTP通信,将HTTP转换为HTTPS,以保护数据传输的机密性和完整性。此外,对网络通信的双向认证、安全套接字层等技术的实施,也是确保HTTP客户端安全的重要措施。

# 2. Go语言中HTTP客户端安全机制

### 2.1 Go中的HTTP连接安全性

#### 2.1.1 TLS加密通信

TLS(Transport Layer Security)协议是目前互联网上应用最广泛的传输层安全协议。在Go语言中实现TLS加密通信,可以确保HTTP客户端和服务器之间的数据传输过程不被窃听和篡改。TLS是建立在SSL(Secure Sockets Layer)协议之上的改进版本,它是用于在两个通信应用程序之间提供保密性和数据完整性的一种技术。

在Go语言中,TLS的实现主要通过标准库中的`crypto/tls`包来完成。要启用TLS通信,客户端和服务器端均需要完成一系列的握手过程,包括证书的验证、密钥的交换等步骤。这一过程在HTTP层面上表现为通过HTTPS协议进行通信。

代码示例:

```go

package main

import (

"crypto/tls"

"fmt"

"log"

"net/http"

)

func main() {

// 创建一个HTTP客户端

client := &http.Client{

Transport: &http.Transport{

TLSClientConfig: &tls.Config{

// 在这里可以设置一些TLS的配置选项

InsecureSkipVerify: false, // 禁用对服务器证书的有效性验证

},

},

}

// 发起HTTPS请求

resp, err := client.Get("***")

if err != nil {

log.Fatal(err)

}

defer resp.Body.Close()

// 输出响应状态码

fmt.Println("Status:", resp.Status)

}

```

逻辑分析和参数说明:

- `tls.Config`结构体用于设置TLS连接的各种参数,如`InsecureSkipVerify`设置为`false`时,会启用服务器证书的有效性检查。

- `*http.Transport`用于配置底层的HTTP传输机制,它包含对TLS握手过程的控制。

- `http.Client`是发起HTTP请求的主体,它使用`*http.Transport`来执行网络操作。

通过以上代码配置,我们可以实现基本的TLS连接,确保了数据传输的安全性。在实际应用中,TLS配置应该更严格,以防止安全漏洞。

#### 2.1.2 HTTPS的实现原理

HTTPS(HyperText Transfer Protocol Secure)是在HTTP的基础上通过SSL/TLS提供的安全通道进行通信的协议。实现HTTPS的基本原理涉及以下几个核心步骤:

1. **TLS握手**:客户端与服务器建立连接后,立即进行TLS握手。握手过程中客户端验证服务器证书的有效性,服务器身份得到确认后双方协商出加密参数。

2. **密钥交换**:通过密钥交换算法(如RSA、ECDHE等),客户端与服务器交换对称加密的密钥。

3. **加密通信**:一旦密钥交换成功,后续的所有HTTP数据传输都将使用这个对称密钥进行加密,确保了数据的机密性和完整性。

4. **会话终止**:通信结束或超时后,TLS会话将被终止,对称密钥被销毁。

为了安全起见,开发者在使用HTTPS时应当采取合适的密钥管理策略,使用强加密套件,并且保持证书的更新和管理。

### 2.2 防范中间人攻击(MITM)

#### 2.2.1 MITM攻击概述

中间人攻击(Man In The Middle Attack, MITM)是一种攻击者插入到通信双方之间,截获并可能修改通信内容的攻击方式。在HTTP通信中,攻击者可以在客户端和服务器之间插入自己,对数据进行监听、修改或劫持。

要成功防范MITM攻击,需要确保以下几点:

- 使用HTTPS,而非HTTP,以启用TLS加密通信。

- 验证服务器的身份,确保客户端连接的是合法的服务器,而非攻击者的伪装。

- 使用证书固定(Public Key Pinning)技术,让客户端只接受特定的证书,提高防范篡改的能力。

#### 2.2.2 实践中的防御策略

在Go语言实现中,我们可以采取以下措施来防范MITM攻击:

- 使用证书验证,确保服务器身份的真实性。

- 保持对TLS握手过程的密切关注,检查是否有异常的证书链或错误。

- 定期更新和轮换服务器的TLS证书,减少被攻击者获取和使用证书的机会。

示例代码:

```go

package main

import (

"crypto/tls"

"fmt"

"log"

"net"

)

func main() {

// 创建一个地址

addr := &net.TCPAddr{IP: net.ParseIP("***.*.*.*"), Port: 443}

// 建立连接

conn, err := tls.Dial("tcp", addr.String(), nil)

if err != nil {

log.Fatal(err)

}

defer conn.Close()

// 获取连接状态

cs := conn.ConnectionState()

fmt.Printf("You are connected to %q\n", cs.PeerCertificates[0].***monName)

}

```

逻辑分析和参数说明:

- `tls.Dial`函数用于建立一个TLS连接。

- `conn.ConnectionState()`方法返回连接的状态信息,可以用于验证证书。

通过以上步骤和代码,可以有效地防止中间人攻击,确保通信的安全性。

### 2.3 输入验证和防止注入攻击

#### 2.3.1 输入验证的重要性

输入验证是防止安全漏洞的关键措施之一。当应用程序接收来自用户或其他系统的输入时,这些输入必须被验证,确保它们是预期的格式,没有恶意内容。在HTTP客户端中,这通常包括对查询参数、表单数据的验证等。

若没有适当的输入验证:

- 可能导致SQL注入攻击,攻击者可篡改数据库查询,删除或窃取数据。

- 可能发生跨站脚本攻击(XSS),攻击者在受害者的浏览器上执行任意脚本。

- 可能导致逻辑错误或拒绝服务(DoS)攻击。

#### 2.3.2 防止SQL注入和XSS攻击

要防止SQL注入,可以使用参数化查询或ORM(对象关系映射)技术,而防止XSS攻击,则需要对所有输出进行适当的编码处理,同时使用内容安全策略(CSP)。

示例代码:

```go

package main

import (

"fmt"

"net/url"

"strings"

)

func validateInput(input string) (string, error) {

// 对输入进行验证,确保没有危险字符

if !strings.Contains(input, "'") && !strings.Contains(input, "\"") {

// 使用url包对输入进行编码,防止XSS攻击

return url.QueryEscape(input), nil

}

return "", fmt.Errorf("invalid input")

}

func main() {

// 假设这是从用户输入获得的数据

userInput := "admin' OR '1'='1"

// 验证输入

safeInput, err := validateInput(userInput)

if err != nil {

fmt.Println("Input validation failed:", err)

return

}

// 输出安全的数据

fmt.Println("Safe

```

0

0