Go HTTP服务端的安全认证与授权机制

Go语言RPC Authorization进行简单ip安全验证的方法

1. HTTP服务端安全基础

随着网络技术的飞速发展,HTTP服务端的安全性已经成为每个IT从业者不可忽视的话题。本章将从最基础的HTTP服务端安全谈起,旨在为读者构建一个稳固的网络安全认识框架。

1.1 网络安全的重要性

网络安全不仅仅是技术问题,更是业务连续性和企业声誉的保障。一个安全漏洞可能会导致用户数据泄露,甚至引发重大的经济损失和品牌信任危机。

1.2 HTTP协议的安全挑战

作为互联网应用中最常见的协议,HTTP本身并不具备加密机制,数据以明文形式传输,这使得HTTP服务端极易成为攻击者的目标。因此,了解和应对这些挑战是提升服务端安全的关键步骤。

1.3 安全基础措施

要保障HTTP服务端安全,可以从以下几个方面入手:使用HTTPS协议以加密数据传输,实施防火墙和入侵检测系统,以及定期进行安全漏洞扫描和补丁更新。通过这些基础措施,可以有效减少安全风险。

在了解了网络安全的基本重要性和HTTP面临的安全挑战后,接下来的章节将探讨在Go语言中如何实现更高级的HTTP安全认证和授权机制。

2. Go语言中HTTP安全认证的实现

2.1 认证机制的基本概念

在深入了解如何在Go语言中实现HTTP安全认证之前,我们必须首先掌握认证与授权的基本概念以及它们之间的区别。

2.1.1 认证与授权的区别

认证(Authentication)和授权(Authorization)是两个经常被提及但在安全领域中有着明确区别的术语。简单来说:

- 认证是验证身份的过程,例如用户输入用户名和密码来证明他们是谁。

- 授权是在身份得到验证之后,根据用户的权限确定他们可以访问哪些资源或执行哪些操作。

在HTTP安全的上下文中,认证通常指的是客户端如何向服务器证明其身份,而授权涉及服务器如何根据认证信息允许或拒绝特定请求。

2.1.2 常见的HTTP认证协议

目前有许多标准和非标准的HTTP认证协议,其中一些最为常见的包括:

- 基本认证(Basic Authentication):这是最简单的HTTP认证协议,它将用户名和密码以Base64编码后发送到服务器。

- 摘要认证(Digest Authentication):这种方式比基本认证更安全,因为它使用了一种质询-响应机制,使得密码不会以明文形式传输。

- Bearer Token:OAuth 2.0框架中使用的一种认证机制,客户端会在HTTP请求中附加一个Bearer令牌,以证明其具有访问资源的权限。

- OAuth 2.0:虽然不是一个认证协议,但它定义了一种标准的认证流程,允许第三方应用程序获取有限的访问权限。

- OpenID Connect:建立在OAuth 2.0之上,为Web应用提供了一种简洁的认证方式,并支持身份信息的传递。

2.2 Go标准库实现HTTP认证

Go语言的标准库提供了对HTTP认证的内置支持,包括基本认证和令牌认证。我们接下来将分别探讨如何使用这些内置功能。

2.2.1 基于HTTP基础认证

Go的net/http包允许开发者非常容易地实现基本认证机制。以下是一个示例代码,展示了如何在Go的HTTP服务中实现基础认证:

在这个简单的例子中,checkAuth函数检查请求头中的Authorization字段,如果该字段为"Basic dXNlcjpwYXNzd29yZA==”,则表示认证通过。/hello端点将会返回“Hello, you’re authorized!”,否则返回401状态码。

2.2.2 基于令牌的认证方法(Bearer Token)

下面的示例代码演示了如何使用Bearer Token进行认证:

在此示例中,我们期望请求头中包含"Bearer "前缀后跟实际令牌值。如果令牌与预期值匹配,那么请求就被认为是经过授权的。

2.3 第三方认证框架的集成

虽然Go标准库提供了基本的认证支持,但为了实现更复杂的认证流程,如OAuth 2.0或OpenID Connect,我们往往需要集成第三方认证框架。

2.3.1 OAuth 2.0认证流程详解

OAuth 2.0是一种工业标准的授权框架,它允许第三方应用访问资源拥有者(用户)的服务器资源,而不需要直接访问用户的凭证。Go语言中实现OAuth 2.0认证的流程大致如下:

- 客户端注册:第三方应用需要在授权服务器上注册,以获取客户端ID和密钥。

- 获取授权码:客户端引导用户到授权服务器,用户登录并授权第三方应用访问其信息。

- 交换令牌:客户端使用授权码从授权服务器交换访问令牌。

- 访问受保护资源:客户端使用访问令牌向资源服务器请求数据。

2.3.2 OpenID Connect集成实践

OpenID Connect是建立在OAuth 2.0之上的,它增加了身份信息的传递,为Web应用提供了一种简洁的认证方式。OpenID Connect的基本流程与OAuth 2.0类似,但增加了ID令牌(ID Token),这是一种由授权服务器直接签名的JWT(JSON Web Token),用于验证身份。

在Go中集成OpenID Connect框架通常需要使用专门的库,如go-oidc。以下是一个简单的示例:

在上面的代码中,我们创建了一个OpenID Connect提供者的实例,并使用它来验证ID令牌。需要注意的是,在实际应用中,还需要处理获取授权码、交换令牌的流程,以及用户登录和重定向等环节。

请注意,以上代码片段是为了展示Go语言中认证机制实现的代码结构和流程,并非完整的应用示例。在实际开发中,应充分考虑到错误处理、安全性保护等多方面因素。

继续阅读下一章节:第三章:Go语言中HTTP授权的实现

3. Go语言中HTTP授权的实现

3.1 授权机制的工作原理

3.1.1 认证与授权的交互过程

授权是在认证之后发生的操作,其中认证是验证用户身份的过程,而授权则是根据用户身份确定用户是否有权执行特定资源或服务的过程。当用户尝试访问系统时,HTTP请求通常会首先触发认证机制来验证用户的身份。一旦用户身份被确认,系统便进入授权阶段,决定是否允许访问。在这一过程中,授权是建立在认证成功的基础之上。

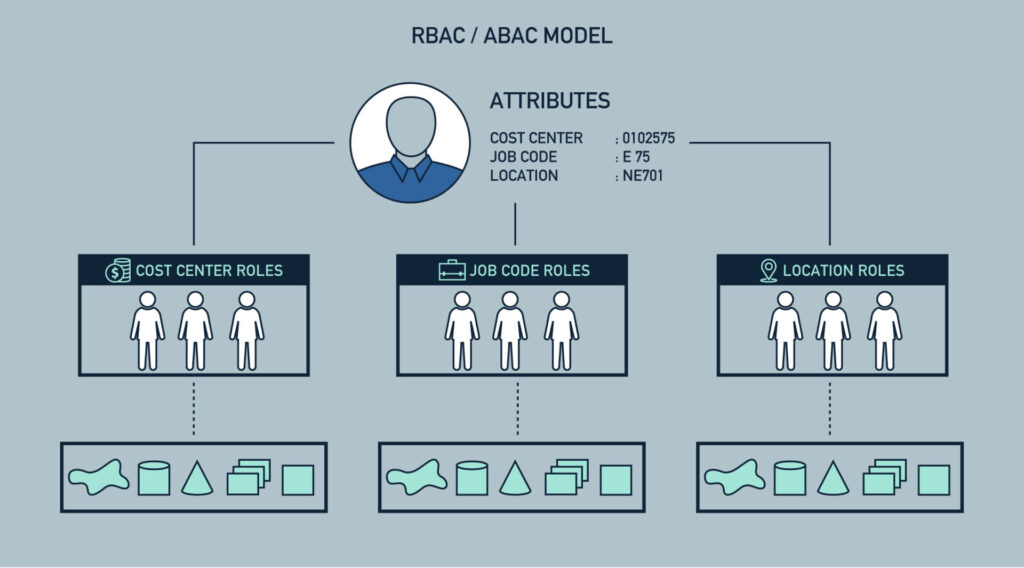

授权通常涉及到决策过程,该过程涉及到评估用户的权限。该决策可能会考虑多种因素,如用户的角色、当前的时间、请求的IP地址等。而实现这一过程的一个常见模式是通过访问控制列表(ACL)、角色基础访问控制(RBAC)或属性基础访问控制(ABAC)。

3.1.2 常见的授权模型

在Web服务中,常见的授权模型包括:

- 基于角色的访问控制(RBAC):这是一种常用的授权模型,通过为用户分配角色,再为角色定义权限来管理用户对资源的访问