Kali Linux数据恢复全攻略:从误删到数据再生的10大步骤

发布时间: 2024-09-28 12:48:10 阅读量: 137 订阅数: 28

# 1. 数据恢复的基本概念与重要性

## 1.1 数据恢复的定义与范畴

数据恢复是一个涉及多个学科的复杂过程,旨在从各种存储介质中恢复因意外或错误操作丢失的数据。这一过程包括从硬盘驱动器(HDD)、固态驱动器(SSD)、内存卡、光盘、磁带等介质中恢复文件和目录。数据恢复的范畴不仅仅局限于个人用户的需求,更广泛地服务于企业、政府机构以及执法机关,在信息技术领域中扮演着不可或缺的角色。

## 1.2 数据恢复的重要性

数据丢失可能对个人和组织产生灾难性的影响,从情感上对个人照片或文档的丢失到经济损失,以及对企业的品牌形象和关键业务数据的损害。因此,数据恢复技术显得格外重要。它不仅保障了数据的完整性,还对维护业务连续性、信息保密性和数据安全起到了关键作用。

## 1.3 数据恢复与数据保护的关系

数据恢复和数据保护是信息安全领域的两个方面,它们相辅相成。数据保护侧重于防止数据丢失的发生,包括使用备份、冗余、加密和安全策略等措施。而数据恢复则侧重于在数据丢失事件发生后,如何采取行动,恢复到丢失之前的状态。了解两者之间的联系有助于我们构建更加健壮的数据存储和管理策略。

# 2. Kali Linux环境的搭建与配置

## 2.1 Kali Linux的安装与系统配置

### 2.1.1 安装Kali Linux的选择与准备

在进行数据恢复操作之前,搭建一个合适的操作系统环境至关重要。Kali Linux是一个专门为数字取证和渗透测试设计的Linux发行版。它预装了大量的安全和取证工具,使得数据恢复过程变得更加高效和系统化。

准备工作包括下载Kali Linux的安装介质、验证下载文件的完整性、准备一个空白的USB驱动器或一个空白的硬盘来安装系统。确保硬件满足Kali Linux的最低系统要求,例如至少有20GB的硬盘空间和1GB的RAM。

### 2.1.2 Kali Linux的基本系统配置

安装过程中,用户需要选择语言、时区、键盘布局,并设置root用户的密码。安装完成后,第一件事就是更新系统包,确保所有软件都是最新的。执行以下命令来更新系统:

```bash

apt update

apt full-upgrade

```

此外,还需要配置网络,以便系统可以访问互联网。Kali Linux提供了多种方式来进行网络配置,包括图形界面和命令行工具。以下是通过命令行配置静态IP地址的示例:

```bash

nano /etc/network/interfaces

```

在打开的编辑器中,配置网络接口:

```bash

auto eth0

iface eth0 inet static

address ***.***.*.**

netmask ***.***.***.*

gateway ***.***.*.*

```

保存并退出编辑器后,使用`ifdown eth0`和`ifup eth0`命令重启网络接口。

## 2.2 Kali Linux下的数据恢复工具介绍

### 2.2.1 工具概述及其功能

Kali Linux提供了一系列数据恢复工具,帮助用户从各种存储设备中恢复丢失的数据。一些工具如TestDisk、PhotoRec和Foremost等,是数据恢复领域中的常用工具。

TestDisk用于修复分区表,并恢复非引导磁盘;PhotoRec是一个文件数据恢复工具,可以用来恢复各种格式的文件;Foremost是一个专门用于从数据恢复中提取多媒体文件的工具,特别适用于从已删除的文件和文件碎片中恢复数据。

### 2.2.2 工具安装与环境检验

安装上述工具非常简单。以TestDisk为例,使用以下命令安装:

```bash

apt install testdisk

```

安装完成后,对环境进行检验,以确保工具能够正常运行。可以通过运行工具的`--version`参数来完成这个步骤:

```bash

testdisk --version

```

此外,还需要验证工具对所处理存储设备的支持情况,例如:

```bash

testdisk /dev/sda

```

以上命令应该显示存储设备的列表,表示安装成功并且环境检测通过。

## 2.3 Kali Linux命令行基础

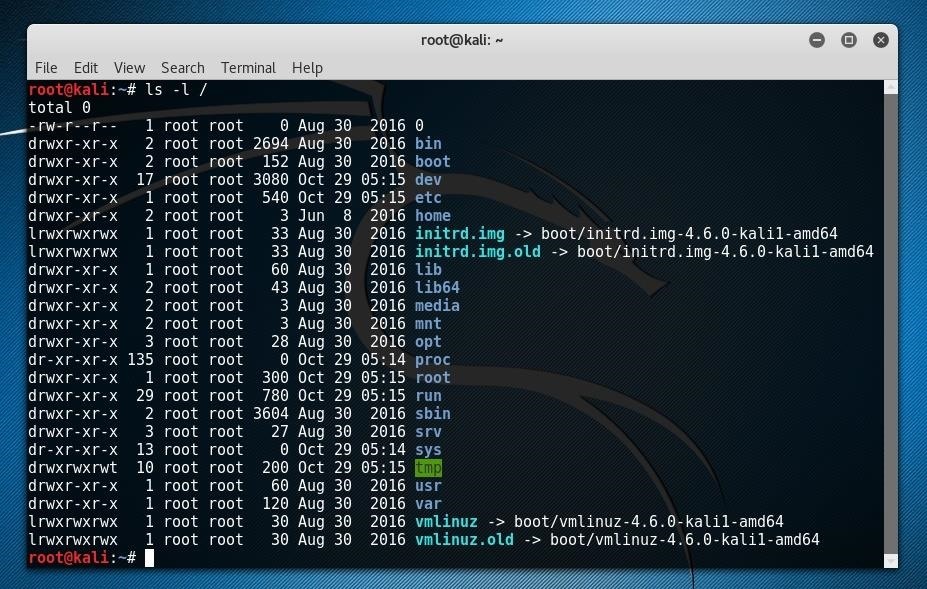

### 2.3.1 基本命令与文件系统导航

命令行界面在数据恢复任务中扮演着至关重要的角色。Kali Linux提供了一系列基础命令来与文件系统交互。

例如,列出当前目录的文件和文件夹使用`ls`命令;切换目录使用`cd`命令;创建文件夹使用`mkdir`命令;查看文件内容使用`cat`、`less`或`more`命令。文件复制、移动和删除分别使用`cp`、`mv`和`rm`命令。

例如,查看某个分区中的内容:

```bash

ls /mnt/recovery

```

这里,`/mnt/recovery`是一个已挂载的分区。

### 2.3.2 权限管理与文本处理工具

在数据恢复过程中,经常需要修改文件权限,比如给予或移除执行权限。这可以通过`chmod`命令实现:

```bash

chmod +x /mnt/recovery/file恢复脚本.sh

```

文本处理是数据恢复中的另一个重要技能。`grep`命令可以用来搜索文本文件中的模式;`sed`和`awk`用于文本的模式匹配和处理;`cut`和`paste`可以用来分割和合并文件中的列。

例如,从日志文件中提取出所有的错误信息:

```bash

grep "ERROR" /mnt/recovery/some.log

```

通过这些基本命令和文本处理工具,可以完成大部分的数据恢复准备工作和数据提取工作。

# 3. Kali Linux数据恢复实践基础

在前一章中,我们已经搭建好了Kali Linux

0

0