【操作系统安全监控策略】:实时监控,预防安全事件的终极指南

发布时间: 2024-11-13 15:02:56 阅读量: 49 订阅数: 22

# 1. 操作系统安全监控的理论基础

在当今数字化时代,操作系统作为计算机硬件和软件资源管理的核心,其安全性对于整个信息系统的安全至关重要。操作系统安全监控是保障系统安全的一项关键措施,它涉及一系列理论知识与实践技术。本章旨在为读者提供操作系统安全监控的理论基础,包括安全监控的基本概念、主要目标以及监控体系结构的基本组成。

首先,我们将探讨安全监控的基本定义,它是指通过使用各种方法和技术对操作系统的运行状态进行连续或定期的观察与分析,以便及时发现和响应潜在的安全威胁。接着,将讨论安全监控的三大核心目标:保护数据和资源、维持系统可用性、确保合规性。最后,本章将简要介绍监控体系结构的组成,这包括数据收集、分析、响应及报告等环节,为进一步深入学习操作系统的安全监控打下坚实的理论基础。

# 2. 操作系统的安全监控实践

### 2.1 实时监控系统的关键技术

在现代操作系统中,实时监控系统是保障安全性的核心组成部分。关键的技术涉及到系统日志的分析与应用、异常行为检测机制以及网络流量监控和分析。

#### 2.1.1 系统日志的分析与应用

系统日志记录了操作系统运行过程中的各种事件,是监控和问题诊断的宝贵资料。日志文件能够反映系统运行状态、用户行为以及安全事件。对系统日志的分析主要依赖于日志管理工具,比如ELK(Elasticsearch, Logstash, Kibana)堆栈。

**代码块示例:**

```bash

# 示例指令展示如何使用ELK堆栈进行系统日志分析

# 首先,需要配置Logstash来收集和解析日志文件

logstash.conf:

input {

file {

path => "/var/log/syslog"

start_position => "beginning"

}

}

filter {

# 这里可以配置正则表达式对日志进行解析

}

output {

elasticsearch {

hosts => ["localhost:9200"]

}

}

# 启动Logstash服务

./bin/logstash -f logstash.conf

# 使用Kibana来可视化分析结果

```

分析:

此例展示了如何通过Logstash读取系统日志文件,如何使用过滤器对日志进行结构化处理,以便于后续的搜索和分析。最终,分析结果可以通过Kibana进行可视化展示,方便用户快速定位问题和监控安全状况。

#### 2.1.2 异常行为检测机制

异常行为检测是实时监控系统中另一个重要方面。这通常涉及行为分析和异常检测算法。异常行为可能意味着潜在的安全威胁。

**表格展示:**

| 行为模式 | 正常行为 | 异常行为 |

|-----------|----------|-----------|

| 登录频率 | 每天2-3次 | 每分钟多次 |

| 文件访问 | 日常工作文档 | 系统关键文件 |

| 网络活动 | 内部网络通信 | 不寻常的外网连接 |

异常行为检测机制基于行为模式识别来触发警报。例如,异常的登录行为或访问关键系统文件的尝试,都可能被检测为潜在的威胁。

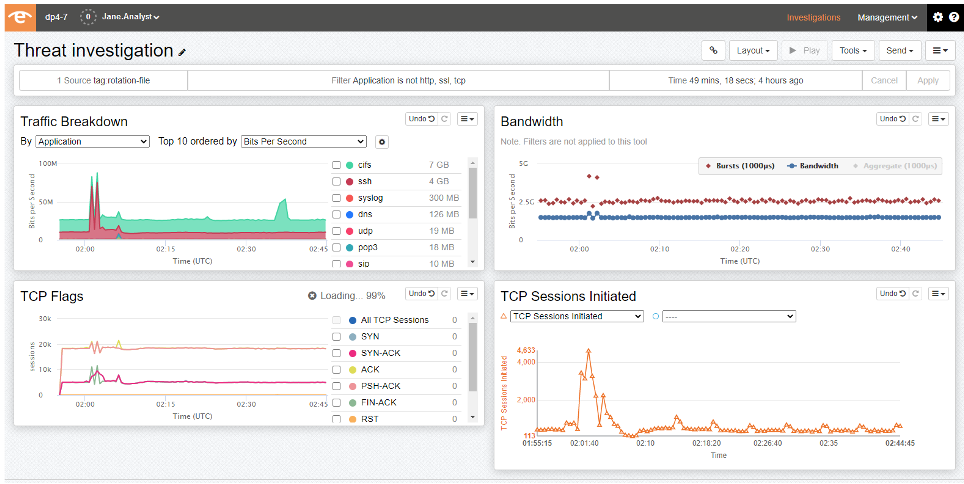

#### 2.1.3 网络流量监控和分析

网络流量监控可以使用各种工具来实现,例如Wireshark和Ntopng。流量分析主要用于识别恶意流量,防止数据泄露等。

**mermaid流程图示例:**

```mermaid

graph LR

A[开始监控网络流量] --> B[数据包捕获]

B --> C[数据包分析]

C --> D[威胁检测]

D --> |检测到威胁| E[触发报警]

D --> |未检测到威胁| F[继续监控]

E --> G[日志记录]

F --> G

```

此流程图描绘了网络流量监控的基本步骤,从数据包捕获到威胁检测,再到日志记录。这是防止通过网络传输进行的攻击的第一道防线。

### 2.2 预防安全事件的策略制定

为了预防安全事件,需要制定全面的安全策略,包括威胁建模、风险管理以及监控的反馈机制和自适应调整。

#### 2.2.1 安全策略的重要性与设计

安全策略是预防性措施的基础,它定义了安全目标、规则以及执行方法。设计一个好的安全策略需要考虑到组织的特定需求和资源。

#### 2.2.2 威胁建模与风险管理

威胁建模帮助组织识别潜在的威胁来源和攻击向量,而风险管理则评估这些威胁对于组织的潜在影响并制定应对措施。

#### 2.2.3 安全监控的反馈机制和自适应调整

在监控过程中获得的信息需要反馈到策略制定过程中,帮助调整安全措施,以适应新出现的威胁或技术变化。

### 2.3 安全监控工具与平台

选择和使用适当的安全监控工具与平台是成功实施安全监控策略的关键。

#### 2.3.1 开源和商业监控工具对比

开源工具和商业工具各有利弊。开源工具通常具有成本效益,而且社区支持活跃,但可能缺乏专业的支持和定制化服务。商业工具提供了全方位的专业服务和定期更新,但可能成本较高。

#### 2.3.2 构建定制化的监控解决方案

不同组织有不同的需求,因此构建一个定制化的监控解决方案可能会更加符合特定的业务和安全需求。

#### 2.3.3 监控平台的性能优化与扩展

监控平台的性能优化和扩展是保证长期监控效果的重要因素。这需要对监控工具进行定期评估和更新,以及根据业务增长调整资源。

# 3. 操作系统的安全监控策略案例分析

## 3.1 企业环境下的安全监控策略实施

### 3.1.1 大型企业安全监控架构设计

在大型企业环境中,安全监控架构的设计是至关重要的。由于大型企业拥有多样化的业务流程、广泛的地理分布、以及复杂的网络环境,因此,他们的安全监控架构需要具备高度的可扩展性和灵活性,以满足不同业务部门和运营区域的特定安全需求。

大型企业通常会采用分层的安全监控架构,其中包括边界防御、内部监控、数据保护和安全运维等几个层面。在边界防御层面,企业会部署防火墙、入侵防御系统(IPS)、Web应用防火墙(WAF)等硬件和软件安全设备,以阻止外部威胁的入侵。内部监控层面则可能包括终端保护、网络流量分析和内部威胁检测系统,以监视来自企业内部的潜在安全风险。

在设计安全监控架构时,企业还需要考虑到安全信息和事件管理(SIEM)系统。SIEM系统可以集中收集和分析来自整个企业的安全数据,帮助安全团队识别潜在的攻击模式,并实施自动化的响应措施。此外,大型企业还可能利用大数据分析和人工智能技术来提高监控和响应的效率。

### 3.1.2 中小型企业监控资源优化

与大型企业相比,中小型企业在安全监控资源上通常受限。他们的安全监控策略需要既经济又高效,能够快速应对各种安全威胁。中小型企业的安全监控资源优化策略主要包括以下几个方面:

- **最小化必要监控**:根据业务需求和资产清单,明确安全监控的重点区域和关键资产,避免无谓的资源浪费。

- **利用现有工具**:优先考虑性价比高的开源或成本效益较高的商业安全监控工具,充分利用现有资源。

- **云服务整合**:考虑使用云计算服务提供商的监控和安全工具,例如AWS GuardDuty、Azu

0

0