【Django认证系统的自定义与优化】:从django.contrib.auth.views开始的专业指南

发布时间: 2024-10-07 19:15:29 阅读量: 3 订阅数: 5

# 1. Django认证系统概述

## Django认证系统简介

Django 是一个高级的、开源的全栈 Web 框架,旨在快速开发安全、可维护的网站。Django 认证系统是其核心功能之一,提供了用户认证、权限管理和会话管理等内建机制,以确保 Web 应用的安全性。认证系统允许开发者轻松控制谁可以访问哪些数据和功能,同时提供了用户注册、登录、注销等功能的基础框架。

## 认证系统的重要性

在构建 Web 应用时,对用户身份的识别和验证是基础且关键的环节。Django 认证系统不仅为开发者提供了实现这些功能的工具,还提供了一套稳固的安全机制来保护认证过程免受恶意攻击。它使得安全实践变得简单,开发者无需从头开始编写认证逻辑,从而可以将精力更多地投入到业务逻辑的开发中。

## Django 认证系统的组成

Django 认证系统由多个部分组成,包括用户模型(User Model)、认证后端(Authentication Backend)、权限系统(Permission System)、会话管理(Session Management)等。这些组件共同工作,提供了一整套认证解决方案。用户模型是核心,用于存储用户信息;认证后端负责实际的验证逻辑;权限系统则允许对用户或用户组进行细粒度的访问控制;会话管理处理用户登录后的状态跟踪。在接下来的章节中,我们将逐一深入探讨这些组件,并介绍如何进行自定义优化以及安全和性能的提升。

# 2. Django认证系统的核心组件

Django认证系统作为构建Web应用的关键组件,它确保了安全性、用户管理和权限控制。本章将详细探讨认证系统的各个核心组件,理解它们如何共同工作来保护应用安全。

## 2.1 用户模型与认证后端

用户模型和认证后端是Django认证系统的基础,它们负责处理用户数据和认证逻辑。

### 2.1.1 用户模型详解

用户模型是存储用户信息的基础,包括用户名、邮箱、密码等关键信息。Django的默认用户模型使用了内置的`User`类,它继承自`AbstractUser`。这个模型可以通过继承和重写来扩展或自定义。

- **字段定义**:`User`模型包含多个字段,例如`username`、`email`、`password`。每个字段都有特定的验证规则和使用目的。

- **用户身份验证**:Django通过认证后端来进行用户身份的验证,确保用户信息的安全性。

- **自定义用户模型**:在某些场景下,我们需要对默认的用户模型进行扩展,比如添加额外的个人信息字段。这涉及到创建一个继承自`AbstractUser`的新模型,并且在Django设置中指定新的用户模型路径。

```python

# models.py

from django.contrib.auth.models import AbstractUser

from django.db import models

class CustomUser(AbstractUser):

# 添加额外的字段,例如用户头像

avatar = models.ImageField(upload_to='avatars/', null=True, blank=True)

# ...其他自定义字段

# settings.py

AUTH_USER_MODEL = 'your_app.CustomUser'

```

### 2.1.2 认证后端的工作机制

认证后端定义了用户登录和认证的具体实现。Django支持多种认证后端,并允许开发者根据自己的需求实现自定义后端。

- **内置后端**:默认情况下,Django提供了基于数据库的用户模型认证后端。这个后端可以处理基于用户名和密码的认证。

- **认证流程**:当用户尝试登录时,Django会调用配置中的认证后端,执行认证操作。如果认证成功,Django会创建一个与用户关联的Session。

- **自定义后端**:可以实现一个自定义的认证后端,以支持例如基于OAuth的第三方认证。

```python

# authentication.py

from django.contrib.auth.backends import ModelBackend

from .models import CustomUser

class CustomBackend(ModelBackend):

def authenticate(self, request, username=None, password=None, **kwargs):

# 自定义认证逻辑,例如查询数据库验证用户名和密码

try:

user = CustomUser.objects.get(username=username)

if user.check_password(password):

return user

except CustomUser.DoesNotExist:

return None

# settings.py

AUTHENTICATION_BACKENDS = [

'django.contrib.auth.backends.ModelBackend',

'your_app.authentication.CustomBackend',

]

```

## 2.2 视图与模板

Django的认证系统包含了一组预定义的视图和模板,它们可以轻松地插入到应用中实现基本的用户认证流程。

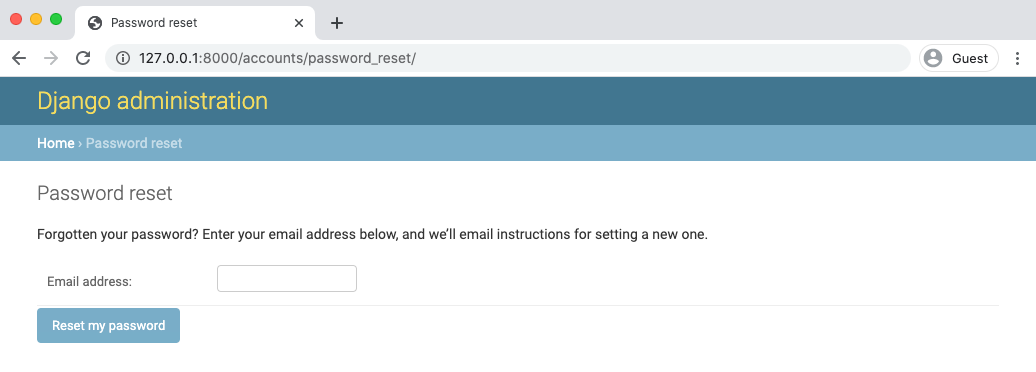

### 2.2.1 django.contrib.auth.views概览

`django.contrib.auth.views`提供了多种用于用户登录、注销、密码管理的视图。

- **登录视图**:使用`LoginView`可以快速实现一个登录页面。

- **密码管理视图**:`PasswordResetView`和`PasswordChangeView`用于密码重置和密码更改功能。

```python

# urls.py

from django.urls import path, include

from django.contrib.auth import views as auth_views

from your_app.views import CustomLoginView

urlpatterns = [

path('login/', CustomLoginView.as_view(), name='login'),

path('password_reset/', auth_views.PasswordResetView.as_view(), name='password_reset'),

path('password_change/', auth_views.PasswordChangeView.as_view(), name='password_change'),

# ...其他认证相关的URL配置

]

```

### 2.2.2 模板系统在认证中的应用

Django模板系统允许开发者控制认证视图的呈现方式。

- **模板继承**:可以利用Django的模板继承机制来创建统一的布局。

- **自定义模板**:对于`PasswordResetView`和`LoginView`等视图,可以指定自定义模板。

```django

<!-- login.html -->

{% extends 'base.html' %}

{% block content %}

<form method="post">

{% csrf_token %}

{{ form.as_p }}

<button type="submit">登录</button>

</form>

{% endblock %}

```

## 2.3 权限与组管理

权限和组管理是Django认证系统中用于控制资源访问的重要组成部分。

### 2.3.1 权限系统的原理和实现

Django的权限系统基于模型级别的权限检查,允许基于角色的访问控制。

- **权限创建**:默认情况下,Django为用户和组提供权限管理,开发者也可以通过继承`Permission`模型创建自定义权限。

- **权限应用**:权限可以分配给用户或组,然后用于控制对Django模型的访问。

```python

# models.py

from django.contrib.auth.models import Group

# 创建一个权限

from django.contrib.auth.models import Permission

content_type = ContentType.objects.get_for_model(YourModel)

permission = Permission.objects.create(

name='Can publish articles',

codename='can_publish',

content_type=content_type,

)

# 分配权限给用户

user.user_permissions.add(permission)

# 分配权限给组,然后将用户添加至该组

group.permissions.add(permission)

user.groups.add(group)

```

### 2.3.2 组管理的最佳实践

组是Django中一种便捷的方式来管理一组用户的权限。

- **创建组**:根据业务需求创建不同的组,并为组分配不同的权限。

- **管理用户组关系**:组可以用来批量管理用户的权限,这对于大型团队或多角色的系统非常有用。

```python

# 示例:创建组并分配权限

from django.contrib.auth.models import Group

group = Group.objects.create(name='Writer')

permission = Permission.objects.get(codename='can_publish')

group.permissions.add(permission)

# 将用户分配到组中

group.user_set.add(user)

```

通过本章节的介绍,我们深入了解了Django认证系统的核心组件——用户模型与认证后端、视图与模板、权限与组管理。下章节,我们将探讨如何通过实践步骤来创建一个自定义的认证系统,包括自定义用户模型、认证后端以及覆盖默认视图等。

# 3. 自定义认证系统的实践步骤

## 3.1 创建自定义用户模型

### 3.1.1 选择合适的用户模型基础

在 Django 中,用户模型是认证系统的核心。默认情况下,Django 使用内置的 `AbstractUser` 模型,但如果你需要更多的自定义字段或者行为,可以继承 `AbstractBaseUser`。例如,如果你需要一个社交网站,可能要加入用户的个人网站、个人简介等信息,这时就可以通过扩展 `AbstractUser` 来完成。

自定义用户模型时需要考虑的几个关键点包括:

- 扩展字段的添加:是否需要除用户名、密码和邮箱之外的其他字段。

- 用户认证方式:是否采用邮箱认证,而不是默认的用户名。

- 性能影响:额外字段是否会影响用户查找速度,以及如何优化。

### 3.1.2 迁移和数据迁移策略

创建了新的用户模型后,接下来是将现有数据迁移到新的模型结构中。Django 提供了一套迁移框架,帮助开发者管理数据库模式的改变。但是,迁移数据是一个敏感的过程,需要仔细规划。

数据迁移的策略包括:

- 创建初始迁移:使用 `python manage.py makemigrations` 创建迁移文件。

- 执行迁移操作:使用 `python manage.py migrate` 应用迁移。

- 数据迁移脚本:对于复杂的数据转换,可以使用 `RunPython` 操作编写迁移脚本。

- 测试迁移:在本地或开发环境中测试迁移脚本确保数据正确迁移。

## 3.2 自定义认证后端

### 3.2.1 编写认证后端逻辑

自定义认证后端允许你插入自己实现的认证逻辑。它必须实现 `authenticate` 和 `get_user` 方法,前者负责认证,后者负责获取用户实例。

认证后端逻辑的编写包括:

- 身份验证方法:这可能是用户名加密码,社交登录或其他。

- 权限检查:确保用户有权访问资源或执行操作。

- 错误处理:当认证失败时,应返回恰当的错误信息。

### 3.2.2 集成自定义后端至Django

创建好自定义后端后,需要在 Django 的设置中指定它,以便框架知道在认证请求时调用哪个后端。

集成自定义后端至 Django 包括:

- 修改 `AUTHENTICATION_BACKENDS` 配置:包括自定义后端的路径。

- 确保自定义后端可用:测试以确保认证功能正常运行。

- 测试边缘情况:如空密码、不存在用户等。

## 3.3 覆盖默认视图

### 3.3.1 定制认证视图模板

Django 默认的认证视图已经足够使用,但如果需要自定义样式或增加额外字段,可以覆盖模板。

定制认证视图模板步骤包括:

- 查找默认模板:Django 默认模板通常位于 `django/contrib/auth/templates/` 下。

- 创建或复制模板:复制默认模板到你的应用下的 `templates/` 文件夹,并进行修改。

- 修改HTML表单:如需增加字段,在表单中添加相应的输入标签。

### 3.3.2 使用自定义视图进行认证流程控制

自定义视图可以帮助你更好地控制认证流程,例如,在用户注册时添加额外的步骤或者在登录后进行额外的验证。

使用自定义视图进行认证流程控制包括:

- 扩展 `View` 类或 `FormView`:编写继承自 `View` 或 `FormView` 的类,用于处理认证逻辑。

- 实现表单处理:如果是表单视图,编写表单的 `save` 方法来处理用户数据。

- 重定向逻辑:登录成功或失败后,自定义重定向逻辑到适当页面。

### 代码块示例

```python

from django.contrib.auth.views import LoginView

class CustomLoginView(LoginView):

template_name = 'myapp/custom_login.html'

def form_valid(self, form):

# 自定义处理逻辑,例如检查额外条件

return super().form_valid(form)

```

本章节通过覆盖默认的认证视图和定制认证流程,阐述了如何实现自定义认证系统。通过上述步骤,开发者可以灵活地为 Django 应用开发定制化的用户认证解决方案。

# 4. 认证系统的安全性优化

### 4.1 加密与哈希

#### 加密与哈希的基础知识

在Web开发中,用户认证系统是安全策略的核心部分。密码安全存储是设计认证系统时的重中之重。加解密(Encryption and Decryption)与哈希(Hashing)是用于保护密码的两种常见技术。

**加解密**是指将明文转换为密文的过程,并能够在拥有密钥的情况下还原,它主要用来保护数据的机密性。

**哈希**是指将任意长度的输入通过哈希算法转换为固定长度的输出,并且这种转换过程是不可逆的,通常用于验证数据的完整性。

在Django中,密码存储主要采用哈希的方式,而不是加密。这主要是因为哈希函数对于输入数据的任何微小变化都会产生完全不同的输出,这称为“雪崩效应”。因此,即使攻击者能够访问密码的哈希值,也无法直接推断出原始密码。

#### 用户密码的加密策略

Django为开发者提供了一个安全的密码存储方案。用户创建账户时输入的密码会被哈希处理并存储在数据库中,而不是明文。当用户登录时,系统会将输入的密码再次进行哈希处理,并与数据库中存储的哈希值进行比对。

在Django中,密码的哈希是通过`settings.py`文件中的`PASSWORD_HASHERS`来指定的,默认使用了多种哈希算法以提高安全性,例如PBKDF2, bcrypt和SHA256等。

一个典型的密码哈希过程如下:

```python

from django.contrib.auth.hashers import check_password, make_password

# 存储密码

user_password = 'secretpassword'

hashed_password = make_password(user_password)

# 验证密码

if check_password(user_password, hashed_password):

print("密码正确")

else:

print("密码错误")

```

在上述代码中,`make_password` 函数用于生成密码的哈希值,而`check_password`用于验证用户输入的明文密码与数据库中存储的哈希值是否匹配。

#### 密码哈希算法的选择与实施

选择正确的哈希算法对于确保系统的安全性至关重要。Django推荐使用PBKDF2、bcrypt或SHA256等算法,因为它们提供了良好的安全性。

在Django的`PASSWORD_HASHERS`设置中可以指定多种哈希器,并默认使用最安全的算法。如果需要,还可以自定义哈希器。

**表4-1** 展示了Django中密码哈希器的默认设置:

| 密码哈希器 | 描述 |

| --- | --- |

| `django.contrib.auth.hashers.PBKDF2PasswordHasher` | 使用PBKDF2哈希算法 |

| `django.contrib.auth.hashers.PBKDF2SHA1PasswordHasher` | 使用PBKDF2与SHA1算法的组合 |

| `django.contrib.auth.hashers.Argon2PasswordHasher` | 使用Argon2算法,适用于最新版本的Django |

| `django.contrib.auth.hashers.BCryptSHA256PasswordHasher` | 使用bcrypt算法 |

在实施密码哈希时,必须确保旧的哈希算法能够兼容,以允许用户使用旧密码登录。Django可以同时处理多种哈希算法,因此通过在`PASSWORD_HASHERS`中添加新的哈希器并逐步淘汰旧的哈希器,可以平滑地升级密码存储方式。

### 4.2 分布式认证机制

#### Session认证的分布式处理

在Web应用中,Session认证是最常见的认证方式之一。它依赖于会话机制来标识用户身份,通常是在服务器端存储用户信息的标识(如Session ID)。

当Web应用部署在多个服务器节点时,Session数据的共享成为一个问题。解决这个问题的一种方法是使用共享存储来保存Session数据,如数据库或分布式缓存系统(如Redis)。

```mermaid

graph LR

A[用户请求] -->|携带Session ID| B[负载均衡器]

B --> C[应用服务器1]

B --> D[应用服务器2]

C --> E[读取/更新Session]

D --> F[读取/更新Session]

E --> G[返回响应]

F --> H[返回响应]

```

**图4-1** 描述了分布式系统中Session数据共享的基本流程。客户端请求通过负载均衡器被分配到不同的应用服务器上,这些服务器通过共享存储来读取和更新Session数据。

#### Token认证机制的实现

Token认证机制是一种无状态的认证方式,常用于微服务架构中。在Token机制中,用户身份信息被加密为Token,并在客户端和服务器之间交换。服务器通过解密Token来验证用户身份,无需查询数据库或其他存储系统。

Token机制的核心是JSON Web Token (JWT),它是一种开放标准(RFC 7519),用于在网络应用环境间传递声明。JWT由三部分组成:头部(Header)、载荷(Payload)和签名(Signature)。

```python

import jwt

from django.conf import settings

# 创建一个Payload

payload = {

'user_id': user.id,

'exp': datetime.utcnow() + timedelta(minutes=60)

}

# 生成Token

token = jwt.encode(payload, settings.JWT_SECRET_KEY, algorithm='HS256')

# 验证Token

def validate_token(token):

try:

payload = jwt.decode(token, settings.JWT_SECRET_KEY, algorithms=['HS256'])

return True, payload

except jwt.ExpiredSignatureError:

return False, "Token has expired"

except jwt.InvalidTokenError:

return False, "Invalid Token"

```

在上述代码示例中,首先创建了一个包含用户ID和过期时间的Payload,然后使用HS256算法生成了Token。`validate_token`函数用于验证Token是否有效。

### 4.3 认证系统的监控与日志

#### 监控用户登录行为

为了及时发现和防止潜在的恶意登录尝试,对用户登录行为进行监控非常关键。通过设置监控规则,系统可以识别出异常的登录模式,例如同一账户在短时间内从多个地理位置登录。

在Django中,可以通过中间件(Middleware)来实现登录监控。例如,可以创建一个中间件来记录每次用户登录尝试的日志:

```python

from django.contrib.auth.middleware import RemoteUserMiddleware

from django.contrib import messages

class UserLoginMonitorMiddleware(RemoteUserMiddleware):

def process_request(self, request):

if 'REMOTE_USER' in request.META:

# 记录用户登录信息

user = request.user

messages.success(request, f'用户 {user.username} 已登录')

return None

```

在此中间件中,我们检查了请求头中是否包含`REMOTE_USER`,如果包含,则记录登录成功的用户信息。通过配置此中间件,可以收集登录尝试的相关信息,并将其用于后续的安全分析和警报。

#### 审计日志的记录与管理

审计日志记录了系统中所有重要的事件和操作,例如用户登录、密码修改、文件下载等。它们对于追踪和调查安全事件至关重要。

在Django中,可以使用模型(Model)来记录审计日志,例如:

```python

from django.contrib.auth.models import User

from django.db import models

class AuditLog(models.Model):

user = models.ForeignKey(User, on_delete=models.CASCADE)

action = models.CharField(max_length=128)

timestamp = models.DateTimeField(auto_now_add=True)

def __str__(self):

return f"{self.user.username} performed {self.action} on {self.timestamp}"

```

通过创建一个`AuditLog`模型并关联`User`模型,我们可以记录用户执行的动作和时间。对于重要的操作,我们可以在视图(View)中实例化`AuditLog`模型,记录具体的操作内容。

通过实现监控与日志记录,开发者能够构建一个更安全的认证系统,并快速响应任何安全事件。

# 5. 认证系统的性能优化

在数字化时代,用户认证系统往往是web应用中最为关键的部分之一。一个高效、安全的认证系统不仅能提升用户体验,还能确保系统安全。本章将深入探讨如何优化Django认证系统的性能,从而提供更快速、更可靠的认证服务。

## 5.1 缓存机制在认证中的应用

### 5.1.1 缓存策略的选择与实施

缓存是提升Web应用性能的利器,特别是在认证系统中,能够显著减少数据库的查询次数,提高响应速度。在Django中,常见的缓存策略包括:

- 内存缓存:使用Django的内置缓存系统,如LocMemCache,适用于开发和测试环境。

- 文件缓存:将缓存数据写入文件系统,适用于单机部署。

- 数据库缓存:利用数据库来存储缓存数据,适用于分布式部署。

- 缓存服务器:使用专门的缓存服务器,如Memcached或Redis,适用于生产环境。

在实施缓存时,可以采用Django的`@cache_page`装饰器,将整个视图的结果缓存起来,或者使用`@cache_control`装饰器来控制缓存行为。例如,可以这样使用`@cache_page`:

```python

from django.views.decorators.cache import cache_page

from django.http import HttpResponse

@cache_page(60 * 15) # 缓存页面15分钟

def my_view(request):

# ...

return HttpResponse("Hello, world. I'm cached!")

```

### 5.1.2 缓存与数据库交互的优化

在实际应用中,缓存应当与数据库交互进行平衡,以避免数据不同步的问题。合理地更新和失效缓存策略是优化的关键。例如,在用户认证信息发生变化时,如密码变更或用户状态更新,应当及时清除相关的缓存条目,以保证数据的一致性。

```python

from django.core.cache import cache

def user_updated(user_id):

# 用户更新后,清除相关缓存

cache_key = f'user_info_{user_id}'

cache.delete(cache_key)

```

## 5.2 数据库性能优化

### 5.2.1 数据库索引优化

数据库索引是提升数据库查询性能的关键。在认证系统中,对用户表的`username`、`email`等字段创建索引,可以大幅减少登录和查询时的响应时间。使用Django的`Model.objects.create_index()`方法可以创建索引,或者通过执行原生SQL语句创建索引。

```sql

CREATE INDEX idx_username ON auth_user(username);

```

在优化索引时,还需要注意以下几点:

- 避免过度索引:索引虽好,但并非越多越好。过多的索引会导致写入操作变慢,并增加存储空间的消耗。

- 使用复合索引:对于经常一起使用的多个字段,如`username`和`password`,可以考虑创建复合索引。

### 5.2.2 查询优化与数据库事务管理

查询优化的核心是减少数据库的查询次数和查询的复杂度。在Django中,可以使用`select_related`和`prefetch_related`来减少数据库查询。`select_related`用于处理外键或一对一关系,而`prefetch_related`用于处理多对多或反向的一对多关系。

```python

from django.http import HttpResponse

from .models import User

def user_profile(request):

user = User.objects.select_related('profile').get(id=request.user.id)

# ...

return HttpResponse("User profile page")

```

事务管理是数据库操作中保证数据一致性和安全性的关键。在Django中,可以使用`transaction.atomic()`来管理事务:

```python

from django.db import transaction

def update_user_profile(request):

with transaction.atomic():

# 确保以下操作要么全部成功,要么全部失败

user = User.objects.select_for_update().get(id=request.user.id)

user.email = '***'

user.save()

# ...

```

## 5.3 异步处理与任务队列

### 5.3.1 异步认证处理的实现

在用户认证过程中,可能会涉及到一些耗时操作,如发送电子邮件验证、短信通知等。将这些操作异步化,可以显著提升用户的登录体验。在Django中,可以使用Celery这样的任务队列框架来实现异步任务处理。

首先,安装Celery并设置好消息代理(如RabbitMQ或Redis),然后定义异步任务:

```python

from celery import shared_task

@shared_task

def send_verification_email(user_id):

# 发送邮件的代码

pass

```

在用户注册或登录时调用这个异步任务:

```python

def register(request):

# 注册逻辑

send_verification_email.delay(user_id) # 使用delay()方法异步发送邮件

```

### 5.3.2 利用任务队列优化繁重操作

除了异步发送邮件之外,任务队列还可以用于其他需要长时间处理的任务。例如,如果需要处理大量数据,可以将处理逻辑包装成任务,放到队列中异步处理,从而不影响用户的即时操作。

任务队列的设置和管理是一个复杂的过程,涉及到任务的调度、监控和故障恢复等方面。因此,在生产环境中,还需要对Celery任务进行相应的监控和日志记录。

```python

from celery import app

@app.on_after_configure.connect

def setup_periodic_tasks(sender, **kwargs):

# 添加定期任务

sender.add_periodic_task(10.0, cleanup_the缓存.s())

```

通过优化缓存机制、数据库性能和异步处理机制,我们可以显著提升Django认证系统的性能。优化过程需要细致的规划和实施,且必须结合应用的实际情况不断调整和测试。这样,我们才能确保认证系统既快速又安全。

# 6. 认证系统的高级应用

认证系统在现代Web应用中扮演了至关重要的角色,尤其是在微服务架构和复杂的第三方集成场景下。这一章节将探讨Django认证系统的高级应用,包括第三方认证集成、JSON Web Token的应用以及在微服务架构下的适配。

## 6.1 第三方认证集成

第三方认证集成是Web应用常见的需求,它允许用户通过现有的身份提供商(如Google、Facebook等)进行登录,从而提高用户体验并简化用户管理。在Django中,可以使用OAuth2和OpenID Connect协议来实现这一集成。

### 6.1.1 OAuth2和OpenID Connect协议基础

OAuth2是一种开放标准的授权协议,它允许用户提供一个令牌,而不是用户名和密码来访问他们存放在特定服务提供者的数据。而OpenID Connect在OAuth2的基础上增加了身份认证的功能。

要在Django中集成这些协议,我们可以使用如`python-social-auth`或`django-oauth-toolkit`等第三方库。以下是使用`python-social-auth`库进行集成的一般步骤:

1. 安装必要的库:

```bash

pip install python-social-auth

```

2. 配置`settings.py`,添加`social_django`到`INSTALLED_APPS`,并设置社交应用的密钥信息。

3. 创建自定义的认证后端,继承`social_core.backends.base.BaseAuth`,并实现相应的认证方法。

4. 在`urls.py`中添加社交认证的路由。

### 6.1.2 集成社交媒体登录

以集成Facebook登录为例,开发者需要在Facebook开发者平台注册应用程序,并获取应用ID和密钥。然后按照`python-social-auth`的文档配置Facebook认证器。

代码示例:

```python

from social_core.backends.facebook import FacebookOAuth2

AUTHENTICATION_BACKENDS = [

'social_core.backends.facebook.FacebookOAuth2',

# 其他后端

]

SOCIAL_AUTH_FACEBOOK_KEY = 'YOUR_APP_ID'

SOCIAL_AUTH_FACEBOOK_SECRET = 'YOUR_APP_SECRET'

```

配置完成后,用户可以在登录页面选择通过Facebook账号登录,系统将引导用户完成认证过程。

## 6.2 JSON Web Token的应用

JSON Web Tokens (JWT) 是一个开放标准(RFC 7519),定义了一种简洁的、URL安全的方式用于在各方之间以JSON对象的形式安全传递信息。JWT广泛用于认证和信息交换。

### 6.2.1 JWT原理与Django的集成

JWT的实现包括三个部分:Header(头部)、Payload(有效载荷)和Signature(签名)。在Django中集成JWT,通常会使用`djangorestframework-jwt`这样的库。

集成JWT的步骤大致如下:

1. 安装`djangorestframework-jwt`库:

```bash

pip install djangorestframework-jwt

```

2. 将`rest_framework_jwt.authentication.JSONWebTokenAuthentication`添加到你的`REST_FRAMEWORK`设置中的`DEFAULT_AUTHENTICATION_CLASSES`。

3. 在需要保护的视图或路由中使用`@api_view(['GET'])`并装饰`@authentication_classes((JSONWebTokenAuthentication,))`以及`@permission_classes((IsAuthenticated,))`。

代码示例:

```python

from rest_framework.decorators import api_view, authentication_classes, permission_classes

from rest_framework.response import Response

from rest_framework_jwt.authentication import JSONWebTokenAuthentication

@api_view(['GET'])

@authentication_classes((JSONWebTokenAuthentication,))

@permission_classes((IsAuthenticated,))

def secret_view(request):

return Response({'message': 'Hello, JWT!'})

```

### 6.2.2 JWT的使用场景与安全性考虑

JWT的使用场景包括但不限于:

- 认证API请求

- 单点登录

- 信息交换

在使用JWT时,开发者需要注意以下安全性考虑:

- 使用HTTPS来防止中间人攻击。

- 限制JWT的生存时间(TTL)。

- 不要在Payload中存储敏感信息。

- 为JWT签名使用强哈希算法,并确保密钥安全。

## 6.3 认证系统的微服务架构适配

随着微服务架构的流行,认证系统也需要做出相应的适配。微服务架构下,认证可能需要跨多个服务进行验证,因此提出了新的挑战。

### 6.3.1 微服务架构下的认证挑战

在微服务架构中,传统的session认证机制可能不再适用,因为服务间可能没有共享的会话状态。此外,每个服务可能需要进行独立的认证和授权检查。因此,服务间通信需要一种安全的、去中心化的认证机制。

### 6.3.2 JWT与OAuth2在微服务中的应用

JWT和OAuth2因其无状态和可携带丰富信息的特性,非常适合微服务架构:

- **无状态**:服务间的认证不需要查询中央数据库或存储状态。

- **可携带信息**:JWT可以存储用户身份信息,减少服务间的数据请求。

- **去中心化授权**:OAuth2可以提供集中式的授权决策,但认证过程可由各个服务独立处理。

在实现时,可以在网关层进行JWT的验证和解码,然后再转发请求到后端服务。微服务内部可以通过JWT携带的信息进行业务逻辑处理。

以上就是对Django认证系统在高级应用方面的一些探讨。无论是在单体架构还是微服务架构中,理解并选择合适的认证机制对于保障应用安全和用户体验都是非常关键的。

0

0