【构建用户认证流程】:django.contrib.auth.views实践攻略

发布时间: 2024-10-07 19:07:29 阅读量: 30 订阅数: 29

django_basicauth:django.contrib.user 替代方案

# 1. 构建用户认证流程的基础理论

## 用户认证的重要性

在数字化时代,用户认证是保护资源和服务安全的关键机制。它不仅确保了用户身份的真实性,还防止了未经授权的访问。基础理论是理解任何用户认证流程的起点,为我们后续深入探讨 Django 认证视图和其他高级主题奠定了基础。

## 认证流程的要素

一个典型的用户认证流程包含几个关键要素:用户身份验证(Authentication),即验证用户的身份是否正确;授权(Authorization),即确定用户是否有权限执行某些操作;会话管理(Session Management),即跟踪用户的登录状态和权限。掌握这些核心概念,有助于我们设计出既安全又高效的认证系统。

## 认证协议和标准

理解各种认证协议和标准是构建用户认证流程的基石。例如,HTTP 基本身份验证、表单基础认证以及更复杂的 OAuth 和 OpenID Connect 协议都是在互联网上实现用户认证的常用方法。每种协议都有其适用的场景和优缺点,根据应用需求选择合适的认证协议至关重要。

# 2. django.contrib.auth.views核心组件解析

### 2.1 认证视图的基本概念

#### 2.1.1 认证视图的作用和重要性

认证视图是Web应用安全性的关键组成部分,它们负责处理用户登录、登出、密码管理等认证流程的核心交互。在Django框架中,认证视图是构建用户认证系统的基础,它们实现了基于会话的认证机制,确保了用户身份的有效性和安全性。认证视图的重要性体现在以下几个方面:

- **用户身份验证**:通过提供用户名和密码的输入验证用户身份。

- **安全会话管理**:管理用户会话,并确保登录会话的持久性和安全性。

- **密码安全**:包括密码的加密存储、用户密码更改和密码重置等功能。

#### 2.1.2 Django内置认证视图概览

Django内置了一系列视图组件,用于处理用户认证相关的HTTP请求。这些组件位于`django.contrib.auth.views`模块中,包含以下核心视图:

- `LoginView`:用于处理用户登录请求。

- `LogoutView`:用于处理用户登出请求。

- `PasswordResetView`:用于处理密码重置请求。

- `PasswordChangeView`:用于处理用户修改密码请求。

每个视图都具备高度的可配置性,可以通过参数调整其行为,以适应不同项目的安全要求和用户体验设计。

### 2.2 认证流程的工作原理

#### 2.2.1 登录与登出机制的实现

登录和登出是用户认证流程中的基本操作,Django通过以下方式实现这两种机制:

**登录流程:**

1. 用户提交用户名和密码。

2. Django后端通过`authenticate`函数验证信息的正确性。

3. 若验证通过,则创建会话,并将会话ID存储在用户浏览器的Cookie中。

4. 用户在随后的请求中携带Cookie,Django通过会话中间件确认用户身份。

**代码实现:**

```python

from django.contrib.auth import authenticate, login

from django.shortcuts import render

def my_login(request):

username = request.POST['username']

password = request.POST['password']

user = authenticate(request, username=username, password=password)

if user is not None:

login(request, user)

# Redirect to a success page.

else:

# Return an 'invalid login' error message.

```

**登出流程:**

1. 用户发起登出请求。

2. Django清除会话数据,并删除对应的Cookie。

3. 用户浏览器中不再有有效的会话标识,因此后续请求将无法认证用户。

**代码实现:**

```python

from django.contrib.auth import logout

from django.shortcuts import redirect

def my_logout(request):

logout(request)

return redirect("home")

```

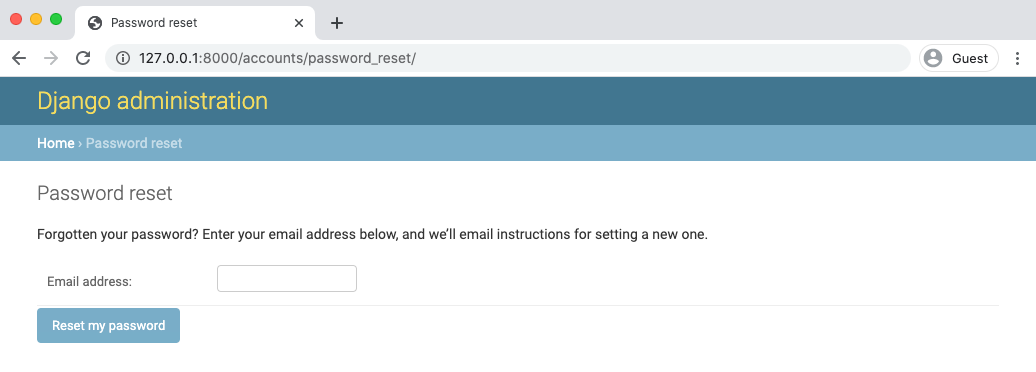

#### 2.2.2 密码管理与重置流程

密码管理是保护用户账户安全的重要环节。Django提供了密码更改和密码重置功能,以下是它们的实现流程:

**密码更改流程:**

1. 用户访问更改密码的页面。

2. 用户提交旧密码和新密码。

3. Django验证旧密码的正确性。

4. 验证通过后,更新用户密码字段。

**密码重置流程:**

1. 用户请求密码重置链接。

2. Django发送带有唯一令牌的重置链接到用户注册的邮箱。

3. 用户点击链接,通过令牌验证身份,并设置新密码。

#### 2.2.3 第三方认证集成

现代Web应用通常集成了第三方认证服务,如Google、Facebook等,以便简化登录流程并利用这些平台的安全机制。Django通过OAuth2框架支持第三方认证的集成。

**集成步骤:**

1. 安装和配置第三方应用的认证库。

2. 在Django设置中注册第三方认证应用。

3. 使用Django的`social-auth`视图处理认证流程。

### 2.3 常见问题解析

#### 2.3.1 认证视图的安全性考量

在实现认证视图时,安全性是必须要重点考虑的因素。常见的安全问题和防范措施包括:

- **密码存储安全**:使用强哈希算法如Argon2、bcrypt或PBKDF2。

- **CSRF保护**:确保登录表单受到CSRF保护。

- **防止会话固定**:在用户登录时生成新的会话ID。

#### 2.3.2 自定义认证视图的方法

在一些特定场景下,内置的认证视图可能无法满足需求。这时,可以通过继承内置视图并重写相应方法来自定义认证流程:

**自定义登录视图示例:**

```python

from django.contrib.auth.views import LoginView

from django.utils.decorators import method_decorator

from django.views.decorators.cache import never_cache

from django.views.decorators.csrf import csrf_protect

class CustomLoginView(LoginView):

@method_decorator(never_cache)

@method_decorator(csrf_protect)

def dispatch(self, *args, **kwargs):

return super(CustomLoginView, self).dispatch(*args, **kwargs)

def form_valid(self, form):

# 自定义表单验证通过后的逻辑

return super().form_valid(form)

```

通过这种方式,可以在保持认证视图核心功能的同时,为特定需求定制扩展功能。

# 3. 用户认证流程的实战演练

在构建用户认证流程的理论基础和技术探索后,我们已经对认证系统的必要组件有了一定的理解。现在,让我们深入实践,以 Django 框架为工具,演示如何利用类视图和函数视图构建用户认证流程,以及如何进行测试和优化。

## 3.1 基于类视图的用户认证

### 3.1.1 类视图的结构和优势

在 Django 中,类视图提供了一种使用面向对象的方法来构建视图的途径。类视图不仅代码更加清晰、易于管理,而且在处理复杂逻辑时提供了更好的结构化。类视图特别适用于实现认证流程,因为它们能够通过继承和覆盖方法来重用逻辑。

类视图主要包含以下几种类型:

- `View`:基础视图,其他所有类视图的基类。

- `TemplateView`:提供基于模板的响应。

- `ListView`:处理对象列表的展示。

- `DetailView`:处理单个对象详情的展示。

- `FormView`:提供表单处理的视图。

通过继承这些基础类,我们可以快速实现复杂的用户交互逻辑,如登录、登出和注册等。

### 3.1.2 实现用户登录与登出的类视图

下面,我们将使用 `FormView` 来创建一个用户登录的类视图。代码示例如下:

```python

from django.contrib.auth.views import LoginView

from django.urls import reverse_lazy

class UserLoginView(LoginView):

template_name = 'auth/login.html' # 自定义登录页面模板

success_url = reverse_lazy('home') # 登录成功后跳转到首页

def get_context_data(self, **kwargs):

context = super().get_context_data(**kwargs)

context['title'] = 'Login'

return context

```

在这个视图中,我们通过继承 `LoginView` 并指定模板文件,来创建用户登录的功能。`success_url` 属性用于定义用户登录成功后跳转的页面。

接下来是登出视图的实现。Django 已经提供了一个内建的登出视图,我们只需要简单配置即可使用:

```python

from django.contrib.auth.views import LogoutView

class UserLogoutView(LogoutView):

template_name = 'auth/logout.html' # 自定义登出页面模板

next_page = reverse_lazy('login') # 登出后跳转到登录页面

```

### 3.1.3 自定义表单和模板

自定义表单和模板是提高用户认证流程可定制性的关键。以下是创建自定义登录表单的步骤:

1. 创建 `forms.py` 文件并定义表单类:

```python

from django import forms

from django.contrib.auth.forms import AuthenticationForm

from django.contrib.auth import get_user_model

User = get_user_model()

class LoginForm(AuthenticationForm):

def __init__(self, *args, **kwargs):

super(LoginForm, self).__init__(*args, **kwargs)

self.fields['username'].widget.attrs.update({'class': 'form-control'})

self.fields['password'].widget.attrs.update({'class': 'form-control'})

```

2. 在模板中使用这个表单:

```html

<!-- auth/login.html -->

<form method="post">

{% csrf_token %}

{{ form.as_p }}

<button type="submit" class="btn btn-primary">Login</button>

</form>

```

通过这种方式,我们可以控制用户输入字段的样式和行为,以适应网站的整体设计。

## 3.2 基于函数视图的用户认证

### 3.2.1 函数视图与类视图的对比

虽然类视图在结构上非常清晰,但在某些简单的场景下,函数视图可以更加直观和容易实现。函数视图不需要创建类,也不需要继承,它们直接接收请求作为参数并返回响应。

### 3.2.2 使用函数视图创建认证流程

使用函数视图实现登录流程的代码示例如下:

```python

from django.contrib.auth import authenticate, login

from django.shortcuts import render, redirect

from .forms import LoginForm

def user_login(request):

if request.method == 'POST':

form = LoginForm(request, data=request.POST)

if form.is_valid():

# 登录成功,重定向到主页

return redirect('home')

else:

form = LoginForm()

return render(request, 'auth/login.html', {'form': form})

```

这段代码处理了 POST 请求,并且验证了用户提交的表单。如果表单有效,函数视图将执行登录操作并重定向用户。

### 3.2.3 函数视图的高级技巧

在函数视图中,可以利用中间件、装饰器等工具来增强其功能。例如,可以使用 `@login_required` 装饰器来保护特定视图,确保只有通过认证的用户才能访问。

```python

from django.contrib.auth.decorators import login_required

@login_required

def some_view(request):

# 这个视图只能被已认证的用户访问

pass

```

## 3.3 用户认证流程的测试与优化

### 3.3.* 单元测试的编写与执行

编写单元测试是确保用户认证流程稳定可靠的必要步骤。我们可以使用 Django 的测试框架来模拟请求并验证响应。

```python

from django.test import TestCase, Client

from django.urls import reverse

class UserAuthTestCase(TestCase):

def setUp(self):

self.client = Client()

def test_user_login(self):

response = self.client.post(reverse('user_login'), data={

'username': 'testuser',

'password': 'testpass',

})

self.assertEqual(response.status_code, 302) # 验证是否重定向

```

在这个测试用例中,我们模拟了一个 POST 请求到登录视图,验证用户登录后是否正确重定向到首页。

### 3.3.2 性能测试与用户体验改进

性能测试的目的是确保认证流程能够在高并发下稳定运行。使用工具如 `ab` 或 `locust` 可以模拟并发请求并分析响应时间。

```bash

ab -n 1000 -c 100 ***

```

根据性能测试的结果,我们可以对认证流程进行优化,如使用缓存减少数据库查询次数,或者采用异步处理提升用户体验。

至此,我们完成了用户认证流程的实战演练。通过类视图和函数视图,我们掌握了用户登录与登出的实现方法,自定义了表单和模板,并通过测试与优化来提升流程的稳定性和性能。接下来,我们将探索用户认证流程的高级应用,如集成第三方认证服务和社交媒体认证,以及如何维护和扩展认证系统。

# 4. 用户认证流程的高级应用

## 4.1 第三方认证服务集成

### 4.1.1 OAuth和OpenID Connect的介绍

OAuth和OpenID Connect是当下互联网中最流行的用户认证与授权协议。OAuth协议允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用,增强了安全性。

OAuth协议侧重于授权流程,而OpenID Connect基于OAuth 2.0协议构建,并在之上增加了身份认证功能。它允许用户利用单一登录的方式访问多个应用,只需一次认证过程。OpenID Connect简化了身份验证过程,使开发者能够更容易地为用户创建安全的应用程序。

### 4.1.2 集成第三方认证的步骤与实践

集成第三方认证服务至应用中,大致可以分为以下步骤:

1. 注册应用:在第三方认证服务(如Google, Facebook等)上注册你的应用,并获取必要的Client ID和Client Secret。

2. 实现认证端点:在你的应用程序中创建一个端点(endpoint),用于启动第三方认证流程。

3. 授权与令牌:重定向用户到第三方服务的授权页面,用户授权后,第三方服务会回调你的应用,并附带授权码。

4. 令牌交换:使用上一步获得的授权码,向第三方服务请求访问令牌(Access Token)。

5. 用户认证:使用访问令牌调用API获取用户信息,并在你的系统中创建或更新用户账户。

下面是一个使用Python实现的OAuth2认证流程的代码示例:

```python

import requests

def get_oauth_token(client_id, client_secret, code, redirect_uri):

# OAuth2 token exchange

response = requests.post('***', data={

'grant_type': 'authorization_code',

'client_id': client_id,

'client_secret': client_secret,

'code': code,

'redirect_uri': redirect_uri,

})

return response.json() # This should return the access token details

def get_user_info(access_token):

# Get user information using the access token

response = requests.get('***', headers={

'Authorization': f'Bearer {access_token}'

})

return response.json()

# You will need to handle the client_id, client_secret and code from the initial OAuth2 flow, and the redirect_uri you set.

```

在实际部署中,要确保所有的网络通信都是安全的,建议使用HTTPS。同时,需要做好错误处理和日志记录,以便在出现问题时能够快速响应。

## 4.2 社交媒体认证接入

### 4.2.1 社交媒体认证的优势与挑战

社交媒体认证是快速增加用户量和提升用户体验的有效方式。通过允许用户使用其社交媒体账户登录,可以减少用户注册新账户的麻烦,同时利用用户在社交媒体上已有的个人资料信息,可以预先填充一部分表单内容。

然而,社交媒体认证也存在一些挑战:

1. 数据隐私:接入社交媒体认证意味着可能会接收用户的敏感信息,因此必须确保遵守相关的隐私保护法规。

2. 第三方平台依赖性:过度依赖第三方服务可能导致风险。如果第三方服务发生变更或停止服务,可能会影响到你应用的认证流程。

3. 安全性考虑:社交媒体认证需要额外注意防止账号被盗用、恶意登录等安全问题。

### 4.2.2 实现Facebook, Google认证接入

以Facebook和Google为例,下面是如何在Django应用中接入它们的认证流程。

首先,在你的Django项目设置中添加相应的配置:

```python

# settings.py

INSTALLED_APPS = [

...

'social_django',

...

]

AUTHENTICATION_BACKENDS = (

'social_core.backends.facebook.FacebookOAuth2',

'social_core.backends.google.GoogleOAuth2',

'django.contrib.auth.backends.ModelBackend',

)

SOCIAL_AUTH_PIPELINE = (

'social_core.pipeline.social_auth.social_details',

'social_core.pipeline.social_auth.social_uid',

'social_core.pipeline.social_auth.auth_allowed',

'social_core.pipeline.social_auth.social_user',

'social_core.pipeline.user.get_username',

'social_core.pipeline.social_auth.associate_by_email',

'social_core.pipeline.user.create_user',

'social_core.pipeline.social_auth.associate_user',

'social_core.pipeline.social_auth.load_extra_data',

'social_core.pipeline.user.user_details',

)

```

在Django的URL配置中,你需要包括social_django提供的路由:

```python

# urls.py

urlpatterns = [

...

path('social-auth/', include('social_django.urls', namespace='social')),

...

]

```

接着,你需要到Facebook和Google开发者平台注册你的应用,并填写应用的`Client ID`和`Client Secret`。

在你的应用中,你可以设置一个链接,让用户体验到通过Facebook或Google登录的流程:

```html

<a href="{% url 'social:begin' 'facebook' %}">Login with Facebook</a>

<a href="{% url 'social:begin' 'google-oauth2' %}">Login with Google</a>

```

这些步骤将引导用户到Facebook或Google的登录页面,一旦用户登录成功并授权你的应用访问其信息,用户将会被重定向回你的应用,并且`social_auth`后端将处理认证流程的剩余部分。

## 4.3 自定义用户模型与认证后端

### 4.3.1 用户模型和认证后端的选择与自定义

在Django中,默认的用户模型足以满足大多数应用场景,但有时可能需要扩展或完全替换默认的`User`模型以满足特定需求。例如,你可能需要添加额外的字段,如用户生日、职业等。

在Django 2.2以后的版本中,推荐使用以下方式对用户模型进行扩展:

```python

from django.contrib.auth.models import AbstractUser

class CustomUser(AbstractUser):

# 添加自定义字段

birthday = models.DateField(null=True, blank=True)

profession = models.CharField(max_length=100, blank=True)

# 必须包含以下字段,以确保兼容

USERNAME_FIELD = 'username'

REQUIRED_FIELDS = ['email']

```

然后在`settings.py`中指定自定义的用户模型:

```python

AUTH_USER_MODEL = 'yourapp.CustomUser'

```

认证后端允许我们定义认证用户的方式,Django默认使用数据库后端。如果你需要使用其它方式来验证用户,比如通过LDAP或活动目录,你可以自定义认证后端:

```python

from django.contrib.auth.backends import ModelBackend

from .models import CustomUser

class EmailBackend(ModelBackend):

def authenticate(self, request, username=None, password=None, **kwargs):

try:

user = CustomUser.objects.get(email=username)

if user.check_password(password):

return user

except CustomUser.DoesNotExist:

return None

```

`authenticate()`方法是核心,需要检查提供的用户名和密码是否与存储在你所使用的数据源中相匹配。如果匹配,返回`User`对象;否则,返回`None`。

### 4.3.2 实现自定义的用户认证后端

实现自定义用户认证后端需要你定义如何认证用户,并且可能需要处理额外的业务逻辑。这里是一个简单的例子,展示了如何创建一个基于自定义用户模型的认证后端:

```python

from django.contrib.auth import get_user_model

from django.contrib.auth.backends import ModelBackend

class CustomUserBackend(ModelBackend):

def authenticate(self, request, username=None, password=None, **kwargs):

User = get_user_model()

try:

user = User.objects.get(username=username)

if user.check_password(password) and self.user_can_authenticate(user):

return user

except User.DoesNotExist:

return None

```

自定义用户认证后端可以让开发者有更大的自由度去实现复杂的认证逻辑,同时也可以保证与Django框架的无缝对接。通过这种方式,你可以为你的应用增加独特的认证方式,比如双因素认证、生物识别验证等。

# 5. 用户认证流程的维护与扩展

随着数字化转型的推进,用户认证流程变得越来越关键,不仅影响着用户的安全体验,也直接关系到企业的品牌形象和业务可持续性。一个高效且安全的用户认证流程需要不断的维护与扩展,以适应不断变化的技术和业务需求。本章将探讨用户认证系统的维护策略、扩展性设计,以及通过案例研究分析成功与失败的认证案例,提炼经验教训。

## 5.1 用户认证系统的维护策略

用户认证系统的稳定性和安全性是任何网络应用的生命线。因此,一套有效的维护策略是不可或缺的。本节将详细讨论系统升级、数据迁移以及安全审计与合规性检查的重要性及实施方法。

### 5.1.1 系统升级与数据迁移

随着技术的发展,用户认证系统可能会使用到一些不再维护或即将过时的库和框架。为了保持系统的先进性和安全性,定期的系统升级是必要的。这个过程涉及到诸多方面,比如:

- **版本控制和依赖管理**:确保所有库都是最新版本且得到积极维护,避免使用那些已知存在安全漏洞的库。

- **数据迁移**:升级过程中,最复杂和风险最高的部分往往是数据迁移。数据迁移需要有计划的进行,包括数据备份、逐步迁移和验证迁移后的数据完整性。

- **功能迭代**:引入新功能或优化现有功能,保持系统竞争力。

### 5.1.2 安全审计与合规性检查

安全审计和合规性检查是保持用户认证系统安全性的关键环节。一个完整的审计流程包括:

- **代码审计**:检查代码库是否存在安全漏洞,是否遵循最佳实践。

- **系统审计**:通过工具或人工检查,对运行中的系统进行安全扫描,及时发现和修复安全漏洞。

- **合规性检查**:确保用户认证系统符合行业标准和法规要求,如GDPR、HIPAA等。

## 5.2 认证流程的扩展性设计

设计一个可扩展的认证系统架构,可以应对用户量增长、业务扩展和新型认证机制的需求。在面对高并发场景时,如促销活动、流量峰值等,认证系统需要具备强大的稳定性和响应速度。

### 5.2.1 设计可扩展的认证系统架构

设计可扩展认证系统,需要考虑以下几个方面:

- **无状态设计**:确保认证服务是无状态的,可以轻松扩展到多个实例。

- **负载均衡**:使用负载均衡分散流量到不同的认证服务实例,提高系统的可用性和可靠性。

- **数据库性能优化**:认证系统的数据库访问是性能瓶颈,需要优化数据库的查询、索引和存储过程。

### 5.2.2 应对高并发场景下的认证挑战

在处理高并发时,认证系统需要解决的关键问题包括:

- **缓存机制**:利用缓存存储认证令牌和其他重要数据,减少数据库访问频率。

- **限流策略**:在用户访问超出系统承载能力时,实施限流措施,防止系统崩溃。

- **异步处理**:对于一些非实时性操作,采用异步处理机制,改善用户体验。

## 5.3 案例研究:成功与失败的认证案例分析

为了更直观地理解用户认证流程的维护与扩展,本节将通过分析一些成功的用户认证案例和一些失败的案例,帮助我们了解如何从实践中学习经验教训。

### 5.3.1 分析用户认证流程的典型案例

用户认证流程案例分析主要针对以下几个方面:

- **用户体验**:从用户的角度审视认证流程的便捷性和可访问性。

- **安全设计**:评估认证流程中的安全措施,如双因素认证、加密技术的使用。

- **性能评估**:分析系统处理认证请求的能力,尤其是在高负载情况下的表现。

### 5.3.2 从案例中学习经验和教训

从成功的案例中,我们可以总结出哪些策略是有效的,从失败的案例中,我们也能发现哪些错误是应该避免的。这包括:

- **预防措施**:如何预见潜在的风险并采取预防措施。

- **应急响应**:一旦发生安全事件,有效的应急响应策略是至关重要的。

- **持续改进**:即便认证流程已经部署,持续的优化和改进仍然是必要的。

通过这些案例研究,我们可以更好地理解认证流程维护与扩展的重要性,以及如何将理论知识应用到实际工作中。

# 6. 身份验证与授权的未来趋势

随着技术的不断进步和企业对于安全性的日益重视,身份验证与授权机制正面临着新的挑战和机遇。本章节将探讨身份验证与授权技术的未来趋势,包括新的安全协议、人工智能在身份验证中的应用,以及区块链技术在授权管理中的潜力。

## 6.1 新兴安全协议的采纳与影响

新兴的安全协议,如FIDO2和WebAuthn,提供了更加强大和方便的认证方法,例如使用生物识别技术进行无密码登录。这些技术不仅可以提升用户体验,还能够提高安全性。

### 6.1.1 FIDO2与WebAuthn标准

FIDO2和WebAuthn由FIDO(Fast IDentity Online)联盟提出,旨在减少对密码的依赖,利用公共密钥加密技术为用户提供更安全的认证方式。这类协议支持多种认证方式,包括生物识别和安全密钥。

### 6.1.2 实现与应用案例

- **实现步骤**:部署WebAuthn API,配置服务器以支持公钥认证,开发前端代码以注册和使用用户的密钥。

- **应用案例**:Google和Microsoft已经开始支持WebAuthn,并将其作为标准登录流程的一部分。

## 6.2 人工智能与机器学习在身份验证中的应用

人工智能(AI)和机器学习(ML)技术能够通过分析用户的行为模式、设备指纹等数据,为身份验证提供更强大的保护。

### 6.2.1 行为分析与异常检测

通过分析用户的登录行为,如登录时间、频率、位置等,AI可以识别出异常活动,对潜在的安全威胁作出响应。

### 6.2.2 挑战与机遇

- **挑战**:确保隐私和合规性,避免误报。

- **机遇**:提供更个性化的用户体验,同时加强账户安全。

## 6.3 区块链技术在授权管理中的潜力

区块链技术以其不可篡改和去中心化的特性,在授权管理方面提供了新的可能性。

### 6.3.1 授权凭证与去中心化身份

使用区块链技术可以创建去中心化的身份凭证,这些凭证可以存储在用户设备上,用户完全控制自己的身份信息,并且可以在没有第三方介入的情况下进行验证。

### 6.3.2 安全性与透明度

- **安全性**:利用区块链的加密特性,数据的完整性和隐私性可以得到保障。

- **透明度**:区块链记录的公开特性可以增加授权流程的透明度,便于审计和追踪。

## 6.4 总结

身份验证与授权机制的发展正趋向于更高安全性、更优用户体验和更智能的管理。新兴的协议、AI技术的应用以及区块链技术的潜力,为解决现有问题提供了全新的思路与方案。尽管面临挑战,但未来可期,安全与便利有望得到更好的平衡。

为了保持领先地位,IT行业内的企业和开发者们需要紧跟最新的技术动态,不断创新并实施新的安全策略。通过持续的教育、培训和实践,整个行业可以朝着更加安全、高效和智能的方向发展。

0

0