【Django项目中的用户认证实践】:使用django.contrib.auth.views实现的安全指南

发布时间: 2024-10-07 19:25:22 阅读量: 30 订阅数: 27

# 1. Django用户认证系统概述

在构建Web应用程序时,用户认证系统是不可或缺的一部分。它允许系统识别用户身份,保障用户数据的安全性和授权访问控制。Django,一个高级Python Web框架,内建了一个强大的认证系统,为开发者提供了用户和组管理、权限控制、密码哈希存储、用户消息通知等众多功能,大大简化了认证和授权的开发过程。

Django的认证系统设计得既灵活又可扩展,让开发者可以轻松实现从简单的注册和登录功能到复杂权限控制的各种需求。本章将概述Django用户认证系统的基础知识,包括它的核心组件和功能,为后续章节的深入讨论打下坚实的基础。我们还将探讨认证系统的重要性以及如何在Django项目中使用它来构建安全的用户界面。

接下来的章节将逐步展开,介绍Django认证系统的理论基础、实际应用、安全最佳实践以及进阶技巧,最后展望未来的发展趋势。通过本文的学习,你将能够充分掌握Django用户认证系统的核心概念,并能够在实际项目中灵活运用。

# 2. 用户认证系统的理论基础

## 2.1 Django认证系统的架构

### 2.1.1 Django认证框架的核心组件

Django认证框架是其安全系统的核心组件之一,它提供了一组用于处理用户认证的工具和API。该框架包括用户模型、权限系统以及用于登录、登出和密码管理的视图。

用户模型(`User`)是认证框架的基础,它包含了用户的必要信息,如用户名、邮箱、密码等。此外,通过`AbstractBaseUser`和`PermissionsMixin`,Django支持高度自定义的用户模型。

中间件是Django认证系统中不可或缺的一环,尤其`SessionMiddleware`和`AuthenticationMiddleware`是处理会话和用户认证的关键。它们在Django的请求/响应周期中起到了桥梁作用,确保每个请求都能关联到正确的用户。

### 2.1.2 认证流程与中间件的作用

Django的认证流程是通过中间件配合视图来实现的。首先,`SessionMiddleware`负责在服务器端管理会话,使得用户在登录后可以保持状态。而`AuthenticationMiddleware`则将用户信息附加到每个请求上,使得视图能够访问到当前登录的用户。

当用户尝试登录时,认证信息(通常是用户名和密码)会被提交到登录视图,视图使用认证后端来验证信息的正确性。如果验证通过,Django会设置一个会话cookie在用户的浏览器上,并在后续请求中通过中间件重新验证。

整个认证流程是通过一系列中间件的相互配合来完成的。它们使得Django的应用可以灵活地处理认证请求,并保持用户状态。

## 2.2 用户认证中的安全机制

### 2.2.1 密码存储与哈希算法

密码安全性是用户认证中的核心安全问题。Django为开发者提供了密码哈希机制,以防止密码以明文形式存储。这是通过密码哈希框架实现的,它默认使用`PBKDF2`算法,并且具有可配置性。

在用户创建或密码更新时,Django会自动处理密码的哈希过程,并且在每次用户登录时,都会验证输入密码的哈希值是否与数据库中的哈希值匹配。开发者不需要直接处理哈希细节,但可以通过`set_password`和`check_password`方法来手动管理密码。

### 2.2.2 会话管理与安全性增强

会话管理是Django认证系统中的另一个关键部分。默认情况下,Django使用cookie来识别用户的会话,而会话数据是存储在服务器端的数据库中。Django会为每个会话生成一个唯一的会话ID,并将其存储在cookie中。

为了增强会话的安全性,Django默认使用了签名cookie,这意味着会话ID不能被篡改,因为它们包含了密钥签名。开发者还可以通过配置启用安全cookie(仅通过HTTPS传输),进一步增强安全性。

在Django中,还可以配置会话超时时间,以及在用户的浏览器关闭时自动结束会话,以减少会话劫持的风险。通过这些措施,Django确保了即使攻击者获得了会话ID,也无法长时间利用该会话进行未授权的操作。

请注意,以下内容将涉及更深层次的技术细节和代码实现,我们将按照要求分段进行分析和解读。

```python

# 示例:使用Django设置自定义密码验证规则

from django.contrib.auth.hashers import check_password, make_password

from django.contrib.auth.models import User

# 假设我们要创建一个自定义函数来验证密码

def verify_password(plain_password, hashed_password):

"""

验证明文密码与数据库中存储的哈希密码是否匹配。

:param plain_password: 明文密码

:param hashed_password: 哈希密码

:return: 匹配返回True,否则返回False

"""

return check_password(plain_password, hashed_password)

# 当我们需要设置新密码时

def set_new_password(user, new_password):

"""

设置新密码时,需要先将其进行哈希处理。

:param user: 用户模型实例

:param new_password: 新密码的明文字符串

"""

user.password = make_password(new_password)

user.save()

# 使用示例

user = User.objects.get(username='example_user')

new_password = 'new_strong_password'

set_new_password(user, new_password)

```

在上述示例代码中,我们使用了Django的`check_password`和`make_password`函数来分别验证和生成密码的哈希值。`check_password`函数会接受一个明文密码和一个哈希密码,并返回一个布尔值,表示它们是否匹配。而`make_password`则会对输入的明文密码生成一个哈希值。

这样设计的目的是为了保证密码在数据库中不以明文形式存储,提高系统的安全性。这种处理方式避免了开发者直接与加密算法交互,减少了出错的可能性,并确保了使用了安全的哈希实践。

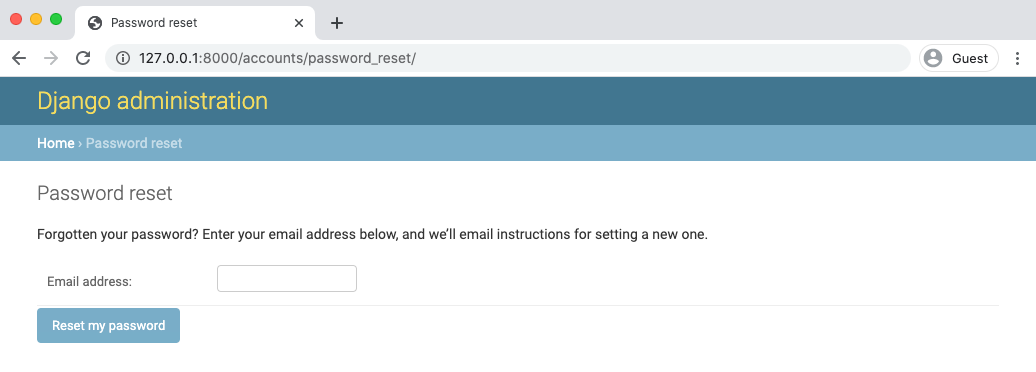

# 3. django.contrib.auth.views的实际应用

Django的认证系统提供了强大的工具来处理用户认证,而django.contrib.auth.views模块是实现这些功能的关键组件之一。它允许开发者轻松地使用标准视图实现登录、登出、密码重置等功能。在本章节中,我们将探讨如何使用这些预构建视图,以及如何自定义它们以满足特定的应用需求。

## 3.1 使用auth views进行登录和登出

Django内置了用于处理用户登录和登出的标准视图。这些视图使得实现常见的认证场景变得非常简单,并且允许我们快速定制它们以适应不同的需求。

### 3.1.1 设置登录视图的参数和模板

Django的登录视图(LoginView)提供了一个表单,让用户可以输入用户名和密码。开发者可以通过修改视图的参数来自定义这个过程。

```python

from django.contrib.auth.views import LoginView

from django.urls import reverse_lazy

urlpatterns = [

path('login/', LoginView.as_view(template_name='myapp/login.html'), name='l

```

0

0