【安全性提升】:强化Hadoop DFSZKFailoverController的安全性与防护策略

发布时间: 2024-10-26 17:50:09 阅读量: 28 订阅数: 35

Apache Ranger剖析:Hadoop生态圈的安全管家

# 1. Hadoop DFSZKFailoverController概述

Hadoop DFSZKFailoverController(DFSZKFC)是Hadoop分布式文件系统(HDFS)的关键组件,主要用于管理NameNode的高可用性。在多节点Hadoop集群中,DFSZKFC负责监控和管理主备NameNode之间的故障转移(failover)过程。为了确保数据的一致性和系统的稳定性,DFSZKFC借助ZooKeeper集群来协调NameNode的活动状态。

HDFS的高可用架构通过DFSZKFC简化了集群的运维过程,实现了当主NameNode出现故障时,能够自动、无缝地切换到备用NameNode,从而提供持续的数据服务。然而,随着业务的发展和数据量的不断增加,DFSZKFC所面临的安全挑战也日益严峻。因此,深入了解和掌握DFSZKFC的安全防护措施变得尤为关键。

在后续章节中,我们将首先分析Hadoop DFSZKFailoverController面临的安全威胁,并探讨基本的防护策略。之后,我们将深入探讨更为高级的安全防护技术和实践案例,以期望为Hadoop系统的安全提供全面的参考和指导。

# 2. 安全威胁分析与基本防护措施

### 2.1 Hadoop DFSZKFailoverController面临的安全威胁

#### 2.1.1 认证机制的安全漏洞

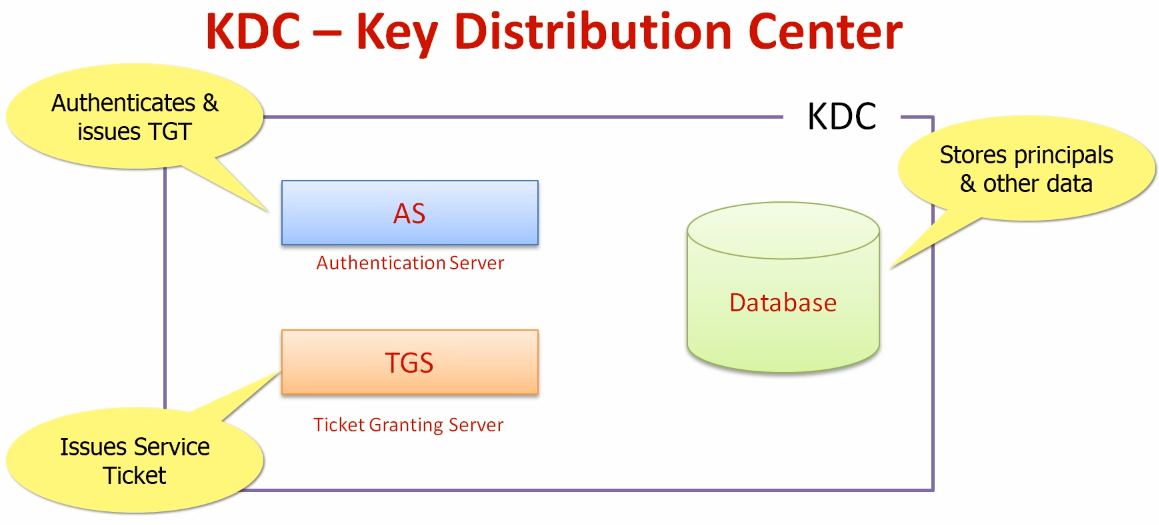

在Hadoop DFSZKFailoverController的上下文中,认证机制是防止未授权访问的关键环节。然而,认证过程中的漏洞可能导致安全威胁。例如,弱密码策略、未加密的通信或者过度的权限分配都可能成为攻击者的目标。针对这些漏洞,实施强密码策略、使用安全的认证协议如Kerberos,以及最小权限原则是降低安全风险的有效措施。

```markdown

**代码示例:**

```sh

# 使用Kerberos进行Hadoop集群的认证配置

kinit -kt /etc/security/keytabs/hadoop.headless.keytab hadoop.***

```

**逻辑分析及参数说明:**

在上述命令中,`kinit`是Kerberos的认证初始化命令,`-kt`指定了密钥表的路径和文件,`/etc/security/keytabs/hadoop.headless.keytab`是存储Kerberos密钥的文件路径,`hadoop.***`是服务主体名称,这是Kerberos认证过程中用于唯一标识服务的名称。通过这样的配置,可以确保Hadoop集群中的认证过程是安全的。

```

#### 2.1.2 网络攻击的风险

Hadoop DFSZKFailoverController在操作过程中需要依赖网络通信,这使得网络攻击成为一种威胁。攻击者可能利用中间人攻击(MITM)、拒绝服务攻击(DoS/DDoS)等手段破坏数据的完整性和服务的可用性。为了应对这类威胁,网络隔离、端口安全设置以及流量监控等措施显得尤为重要。

### 2.2 基本防护策略的理论基础

#### 2.2.1 访问控制机制

访问控制机制是确保只有授权用户能够访问Hadoop DFSZKFailoverController的核心机制。它依赖于身份验证和授权两个步骤。身份验证确认用户是谁,授权决定用户可以执行哪些操作。使用基于角色的访问控制(RBAC)可以将权限与用户角色关联起来,简化权限管理。

```markdown

**表格:基于角色的访问控制(RBAC)示例**

| 用户 | 角色 | 权限 |

|------|------|------|

| Alice | 管理员 | 所有操作 |

| Bob | 普通用户 | 数据读取 |

| Carol | 数据分析师 | 特定数据集的读写 |

```

#### 2.2.2 网络层面的安全措施

在网络安全层面,首先需要识别关键资产并确保它们的网络连接是受保护的。部署网络防火墙、使用安全通信协议(如TLS/SSL),以及实施网络分割都是降低网络攻击威胁的有效手段。此外,定期进行网络架构的安全审计,以发现和修复潜在的安全漏洞。

### 2.3 实践中的基础防护配置

#### 2.3.1 配置认证和授权

配置Hadoop DFSZKFailoverController的认证和授权涉及多个组件,如Kerberos和Apache Ranger。首先,需要在Hadoop集群中安装和配置Kerberos,然后设置Apache Ranger来定义访问策略。

```markdown

**mermaid流程图:Hadoop认证和授权配置流程**

```mermaid

graph LR

A[开始] --> B[安装Kerberos]

B --> C[配置Kerberos服务]

C --> D[安装Apache Ranger]

D --> E[定义访问策略]

E --> F[测试配置]

F --> G[验证访问控制]

```

**解释:**

上述流程图展示了配置Hadoop DFSZKFailoverController认证和授权的步骤。从安装和配置Kerberos开始,到安装Apache Ranger,并定义具体的访问策略,最终进行测试和验证,确保访问控制有效。

```

#### 2.3.2 使用防火墙和安全组

防火墙和安全组可以用于控制进出Hadoop集群的流量。设置防火墙规则以限制不必要的网络访问,而安全组则在云环境中提供了类似的功能。以下是使用iptables作为防火墙工具的示例配置。

```sh

# iptables规则配置示例

iptables -A INPUT -p tcp --dport 8088 -j ACCEPT

iptables -A OUTPUT -p tcp --sport 8088 -j ACCEPT

```

**逻辑分析及参数说明:**

在这些iptables命令中,`-A INPUT`

0

0